Достать на расстоянии

9 июня 2016

Есть ли жизнь после заражения (например, после заражения сервера шифровальщиком)? Сервер восстановлен, пользователь, при чьем участии шифровальщик отработал на сервере, — найден и получил положенный выговор... Можно успокоиться?

Современные вредоносные программы — это зачастую многоходовый комплекс по выкачиванию денег из вас и вашей машины. Если с вас получили выкуп за доступ к данным сервера, то далеко не факт, что для вас все закончилось. Вполне возможно, что заодно у вас были похищены пароли и логины ваших сервисов — и перепроданы на черном рынке для точечной атаки.

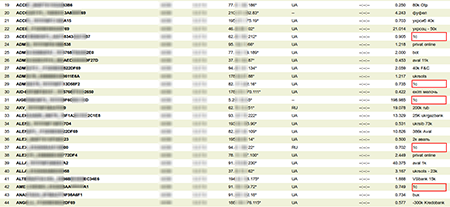

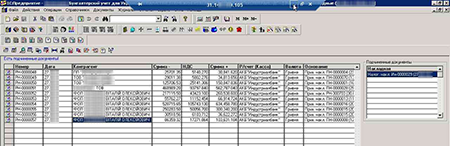

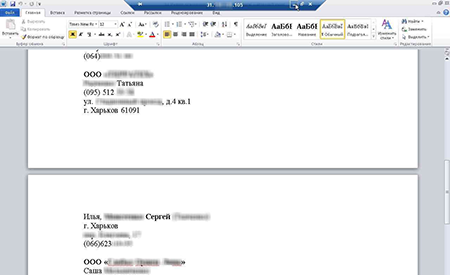

Снимки экранов с зараженных компьютеров в момент удаленного доступа к 1С по RDP

Некоторые злоумышленники оказываются настолько максималистами, что, помимо зашифровывания данных 1С, не упускают возможности установить на сервер дополнительное программное обеспечение, скажем, для автоматизированного поиска уязвимостей в движках разных сайтов (например, WordPress).

www.cys-centrum.com/ru/news/attackers_hack_accounting_servers_with_1c

Добавим, что, получив выкуп за украденные данные, злоумышленники вовсе не гарантируют, что перестанут их использовать для шантажа вас или ваших знакомых — ну или это сделает кто-то, кому продадут ваши данные.

#троянец #шифровальщик #1САнтивирусная правДА! рекомендует

Удаленный доступ к системе работы с банком — один из традиционных векторов атак, который давно и успешно используется злоумышленниками. Для предотвращения возможности удаленного доступа воспользуйтесь следующими рекомендациями.

- Отключите возможность удаленного доступа к вашему серверу. А в случае необходимости использования удаленного доступа — смените стандартный номер сетевого порта (3389/tcp) на другой.

- Используйте сложные пароли и часто их меняйте.

- Блокируйте источник / учетную запись, с которых осуществляется перебор паролей, — после введения определенного количества (3–5) неверных комбинаций логин-пароль.

- Не используйте типовые учетные записи.

- Разрешайте удаленный доступ только с конкретных адресов/подсетей.

- В случае любой атаки рекомендуется полная смена всех паролей и логинов. Далеко не факт, что заражение затронуло лишь один компьютер.

- Не забывайте, что регулярное резервное копирование данных — необходимость, а не панацея. Вполне возможно, что в случае длительного существования вредоносного файла на вашем сервере у вас не останется незараженных копий.

- Регулярно проверяйте возможность восстановления данных из резервных копий.

- Регулярно обновляйте антивирус. Не забывайте, что антивирус должен использовать систему обновления, находящуюся под контролем самозащиты, — только в этом случае можно гарантировать доставку обновлений на зараженный сервер.

- Ограничьте доступ для пользователей к тем данным, которые им не нужны, с помощью Офисного контроля Dr.Web.

- Контролируйте сетевой трафик с помощью Брандмауэра Dr.Web — настройте с его помощью список программ, имеющих доступ в Интернет.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Саня

20:26:14 2019-03-27

zitkss

07:10:56 2019-03-27

Rider

00:37:32 2018-12-04

Toma

16:34:49 2018-10-03

Денисенко Павел Андреевич

22:17:20 2018-08-02

vasvet

06:21:48 2018-04-05

alex-diesel

10:56:34 2018-03-09

а теперь опасности со всех сторон, да еще и многофакторные, и отложенного действия...

ka_s

10:30:06 2017-08-27

Natalya_2017

10:22:20 2017-04-10

dima.selin

10:33:33 2017-03-16

включай веб-камеру :)

Шалтай Александр Болтай

16:49:23 2017-02-10

eaglebuk

15:01:38 2017-02-05

maestro431

20:48:22 2016-07-11

Lia00

02:44:22 2016-06-10

Б...а

01:33:27 2016-06-10

krasserr

23:18:48 2016-06-09

A1037

23:14:26 2016-06-09

tosya

23:08:04 2016-06-09

Argentum

22:50:52 2016-06-09

kva-kva

21:22:14 2016-06-09

Zevs_46

21:03:04 2016-06-09

mk.insta

20:51:43 2016-06-09

Nikodim2011

20:04:51 2016-06-09

djabax

19:18:41 2016-06-09

La folle

15:52:43 2016-06-09

bob123456

15:44:21 2016-06-09

Azat

15:23:36 2016-06-09

Damir

15:17:40 2016-06-09

Zulfat

15:13:21 2016-06-09

Hazal

14:58:33 2016-06-09

Ш...а

14:15:45 2016-06-09

m@ri

13:55:03 2016-06-09

Вячeслaв

13:44:45 2016-06-09

Как к нам попадают вредоносные файлы? Нам их пересылают пользователи или мы сами ловим их в ловушки. Вопрос скорее как сделать систему, которая отслеживала бы запуск в сети/компьютере неразрешенных к запуску файлов. Грубо говоря админ-ибешник должен иметь нечто типа SIEM, контролировать события и ежели что мгновенно изымать подозрительные файлы возникшие из неоткуда и отправлять их нам. Для ловушек все просто - все новое - это явно деятельность злоумышленников. Для реальных систем все конечно сложнее

Luger

13:06:00 2016-06-09

dyadya_Sasha

13:05:44 2016-06-09

Слово "поле" вывело на сравнение с сельхозполями, где честные труженнники выращивают урожай. В процессе получения урожая приходится постоянно бороться:

С сорниками, не вычистил, как следует с оставшегося корешка разрастутся новые, а если запустишь, то хоть по новой перепахивай, предварительно обработав (отформатировав) химикатами и сади "начисто";

С кабанами, которые чуют, де клубни зарыты - не поставишь ограду или поставишь хиленькую, останешься без урожая;

С ворами, которые, если у тебя нет собаки и забора с колючей проволокой, придут выкопают твой урожай, да тебе ещё и продадут или на рынке на продажу выставят.

Кругом глаз да глаз нужен! Кстати, у паука их 8 пар- мимо глазастого сторожа не пройти воришкам!

razgen

12:46:01 2016-06-09

Ж...ч

12:36:35 2016-06-09

SGES

10:51:57 2016-06-09

Александр Ш.

10:46:46 2016-06-09

P.S. В выпуске два раза повторяется одна и та же ссылка, но для чего – не понял.

Deniskaponchik

10:43:15 2016-06-09

Вячeслaв

10:07:02 2016-06-09

Какие сейчас самые опасные вредоносные программы для безопасника? Кто сказал шифровальщики? Садитесь - двойка. Самые опасные - дропперы. Это компонент вредоносного комплекса, который первым проникает на систему, оценивает обстановку, скачивает необходимые компоненты, чистит логи и самоудаляется. К моменту, когда будут засечены вредоносные действия - его следов нет. В итоге метод проникновения неизвестен, в руки ав лаборатории он не попал - заражение может осуществляться вновь и вновь - что и происходит.

>Можно успокоиться?

Увы нет. Надо разобраться как произошло проникновение, закрыть дыры и тд. Работы море

DrKV

09:26:48 2016-06-09

Vlad X

09:23:49 2016-06-09

marisha-san

09:10:27 2016-06-09

El Comandante

09:10:02 2016-06-09

sania2186

08:05:04 2016-06-09

maxtat

08:04:34 2016-06-09

GREII

07:23:17 2016-06-09

Coolander

07:04:55 2016-06-09

maghan

07:00:52 2016-06-09