Не дать дорогу хакеру

26 сентября 2018

Слово «взлом» наши читатели встречали на страницах проекта «Антивирусная правДА!» не раз и не два. Вернемся к этому понятию снова, благо тема практически бездонная.

Как правило, взломщик не знает, кого он взломал, – если, конечно, речь не идет о целевой атаке. Обычно злоумышленники рассылают фишинговые письма по базе паролей или сканируют сеть в поисках незакрытых уязвимостей – на сетевом оборудовании или на компьютерах. В любом случае, попав на машину, злоумышленник не знает, где он оказался и чем можно поживиться.

В одном из недавних выпусков мы рассказали о том, как просто посылать письма от чужого имени. Сейчас мы говорим о возможностях злоумышленников. Не распространяем ли мы опасную информацию? Увы, вся она и так широко известна. Мы не рассказываем ничего секретного – лишь пытаемся открыть глаза тем, кто еще не понимает, насколько в цифровом мире все хрупко. И мы надеемся, что после этого ко многим скептикам придет понимание необходимости защиты.

Для иллюстрации возьмем статью, размещенную на очень популярном ресурсе. Не будем пересказывать – ее стоит прочитать целиком. Дадим лишь несколько цитат и скриншотов к ним:

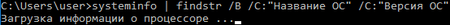

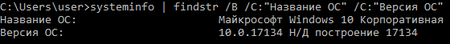

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

systeminfo | findstr /B /C:"Название ОС" /C:"Версия ОС"

Эта команда позволяет определить, как из нее видно, название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Неплохо для начала. Мы уже знаем, на что можно рассчитывать.

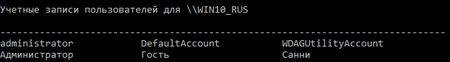

Посмотрим, какие пользователи есть еще на данном хосте, и получим более подробную информацию о своем пользователе.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Санни, говорите? Ну ладно…

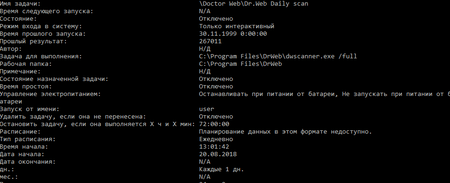

Что работает на скомпрометированном хосте: запланированные задачи, запущенные процессы, запущенные службы и установленные драйверы.

schtasks /query /fo LIST /v

где

/query — Вывод данных о всех запланированных задачах.

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Здесь много интересного. Например:

Узнали, какой антивирус установлен и в каком состоянии пребывает антивирусный сканер.

Следующая команда связывает запущенные процессы с запущенными службами.

tasklist /SVC

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

net start

Полезно также посмотреть информацию о драйверах скомпрометированной системы.

DRIVERQUERY

Тут также выдается много информации, поэтому с разрешения читателей мы опустим вывод команд.

Получив список процессов командой tasklist, мы можем попытаться «убить» процесс командой taskkill и запустить вместо него уже свой процесс.

Далее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

Узнать о возможности запуска команды просто: выполняем команду "wmic /?". Как минимум, она дает нам список установленных патчей безопасности, а значит – перечень незакрытых дверей в систему.

Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Но стоит проверить и всю систему.

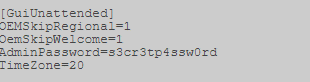

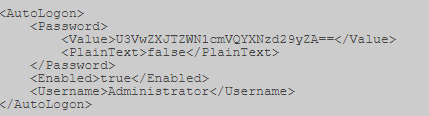

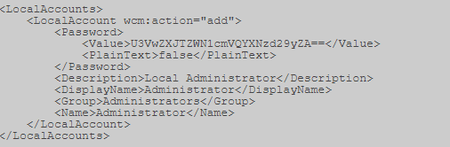

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

Sysprep.inf — пароль в открытом виде.

Sysprep.xml — пароль в кодировке base64.

Unattended.xml — пароль в кодировке base64.

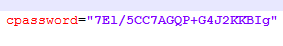

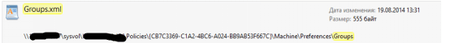

Также для хостов, подключенных к домену, можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

Открыв его, ищем параметр “cpassword”.

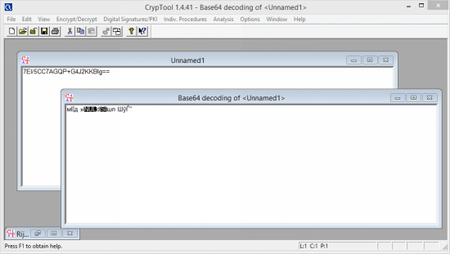

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

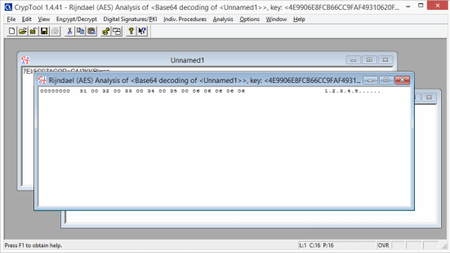

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки, и получаем пароль.

Надеемся, всем понятно, что означает наличие пароля админа в руках злоумышленника.

#хакер #взлом #фишинг #киберпреступление #обновления_безопасности

Антивирусная правДА! рекомендует

Что мы показали этой статьей? Злоумышленник атакует вас с помощью уже установленного у вас ПО. Для начала атаки ему не нужно устанавливать никакие программы. Уже потом, выяснив всю необходимую информацию, он может доустановить недостающее. А может, это ему и не понадобится.

Поэтому: не ходите по ссылкам бездумно, не запускайте неизвестные файлы, устанавливайте все патчи безопасности и не работайте от имени администратора. Дать дорогу хакеру – слишком легко.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

I23

22:12:49 2018-09-27

anatol

20:35:26 2018-09-27

a13x

16:40:53 2018-09-27

Вячeслaв

10:52:26 2018-09-27

Вячeслaв

10:47:00 2018-09-27

Вячeслaв

10:46:09 2018-09-27

Zserg

23:30:53 2018-09-26

Lia00

23:03:47 2018-09-26

МЕДВЕДЬ

22:36:14 2018-09-26

DrKV

22:18:37 2018-09-26

Даже незначительные знания в области взлома дают такие неограниченные возможности! Что ж тогда говорить о профессионалах этого дела? Да для них никаких преград не существует!

В...а

22:07:33 2018-09-26

razgen

22:07:28 2018-09-26

razgen

21:56:37 2018-09-26

vla_va

21:56:14 2018-09-26

Шалтай Александр Болтай

21:30:04 2018-09-26

Неуёмный Обыватель

21:26:45 2018-09-26

kva-kva

21:15:12 2018-09-26

Неуёмный Обыватель

21:11:57 2018-09-26

Татьяна

21:08:20 2018-09-26

Littlefish

21:03:48 2018-09-26

Так получается использование учётной записи с ограниченными правами тоже не панацея и может не защитить?

stavkafon

21:00:28 2018-09-26

Littlefish

20:56:33 2018-09-26

Damir

20:42:25 2018-09-26

Andromeda

20:37:05 2018-09-26

mk.insta

20:27:49 2018-09-26

Сергей

20:19:38 2018-09-26

Dvakota

20:11:08 2018-09-26

razgen

20:08:56 2018-09-26

Альфа

19:58:02 2018-09-26

Toma

19:17:09 2018-09-26

Masha

18:18:09 2018-09-26

La folle

18:08:11 2018-09-26

Дмитрий

18:05:17 2018-09-26

Dmur

17:54:01 2018-09-26

vinnetou

17:31:38 2018-09-26

Vlad X

17:14:44 2018-09-26

Ruslan

16:30:31 2018-09-26

Alexander

16:27:52 2018-09-26

Раш КХ

15:52:31 2018-09-26

Sasha50

15:26:48 2018-09-26

Sasha50

15:16:59 2018-09-26

Sasha50

15:15:49 2018-09-26

Oleg

13:32:44 2018-09-26

Любитель пляжного футбола

13:15:10 2018-09-26

Денисенко Павел Андреевич

12:49:52 2018-09-26

SGES

12:37:41 2018-09-26

dyadya_Sasha

12:23:11 2018-09-26

Влад

12:13:47 2018-09-26

robot

11:56:43 2018-09-26

Alexander

11:28:18 2018-09-26

Интересная статья. Логичное продолжение после рассказа о фишинге. Получил письмо, открыл вложение и... самостоятельно и добровольно дал злоумышленнику доступ через свою учётную запись к широчайшим возможностям командной строки от имени администратора. "Се ля ви", - "шерше ля фам" здесь не при чём. А что же "при чём"? Наша невнимательность и беспечность, ну и конечно же, хакер в придачу. Спокойно осмотрится, познакомится с окружением, найдёт таких же беспечных или просто "тупых" посыльных-подмастерьев системы. И начнёт действовать по своему разумению. И наступит такой вот локальный "конец света".

Такие "тёмные" возможности расписаны в статье, что жуть берет. И что? Получается, что пока некий непрошенный скрытый "гость" изучает мой компьютер изнутри, установленный Dr.Web молчит? Или эти страсти касаются только тех, у кого нет комплексного антивируса?

Полагаю, что наш Доктор W не позволит таковому случиться уже на этапе фишинга. По-моему, спокойней и безопаснее ходить по дорогам Инета не в одиночку, а с партнёром по виртуальной жизни (и для сохранения её любимой!) - Dr.Web Security Space.

P.S. "Не дать дорогу хакеру", - на каком слове поставить смысловое ударение? Как расставить знаки препинания, и каким завершить это "четырёхсловие"? У каждого своя свобода выбора. Иногда не стоит принципиально переходить дорогу на зелёный свет (для тебя!), когда по этой дороге несётся неадекватный участник дорожного движения. Хорошо, когда есть спутник, который вовремя тебя притормозит за рукав.