Кто командует смартфоном

18 сентября 2018

Если взглянуть на разъем USB сбоку, можно увидеть несколько контактов. Вы наверняка знаете, что если смартфон подключить к компьютеру через USB-порт, он не только может принимать и получать данные, но и начинает заряжаться. Что говорит нам об очевидном факте: разъем содержит разные контакты, ответственные за зарядку устройства и за передачу данных.

А теперь представим, что будет, если вы ставите свое устройство на зарядку в общественном месте – скажем, в аэропорту. Вот именно! Оно не только начнет заряжаться, но еще и попытается подключиться куда-то и при возможности – подключится. И, как все уже догадались, на другом конце провода, вероятнее всего, окажется хакер.

Схема такой атаки известна не первый год. Автор этого выпуска встречал ее применительно именно к аэропорту, но ничто не мешает поставить такой зарядник на людной конференции рядом со столиками представителей компаний. Те подумают, что это сделали организаторы, организаторы подумают, что это сделали в рекламных целях сотрудники компаний.

Однажды на выставке DefCon несколько десятков экспертов по информационной безопасности сами попались в ловушку: они решили подзарядить свои гаджеты от модуля бесплатной зарядки. Все они получили сообщения: «Не подключайте личные устройства к сомнительным ящикам… особенно на хакерской конференции».

https://www.the-village.ru/village/city/asking-question/309131-bezopasno-li-zaryazhat-telefon

Это, кстати, 2015 год…

Как производится атака? В «древние» времена для устройств с COM-портом (разъем USB еще не был изобретен) были придуманы так называемые AT-команды. Дело было в 1977 году, и команды эти живы до сих пор!

На современных смартфонах, естественно, COM-порт отсутствует, но AT-команды можно передавать и через USB.

Например, хотим мы позвонить.

ATD Набор номера

AT-команды были придуманы для управления модемами, но с тех давних времен в них появилось множество расширений. Многие производители добавляют свои команды. Так, Qualcomm использует синтаксис AT$Q

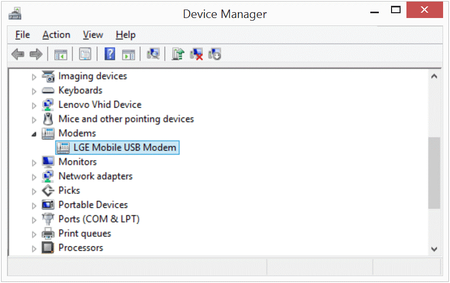

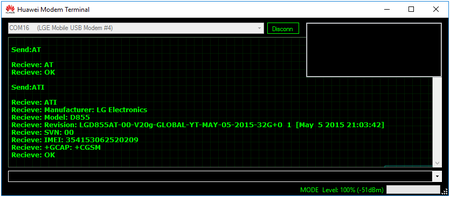

Посмотрим на поведение модема современного смартфона LG. При его подключении к компьютеру автоматически появляется доступ к модему (рис. 1). Интересной особенностью LG смартфонов является то, что модем доступен даже при заблокированном экране.

Благодаря данной особенности, посредством AT-команд можно получить некоторую информацию даже из телефона, защищенного экраном блокировки (рис. 2).

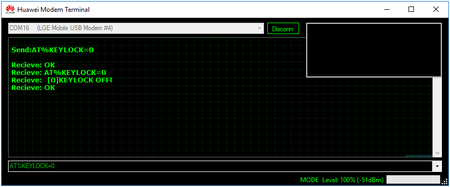

Команда AT%KEYLOCK=0 позволяет снять экран блокировки. Никаких манипуляций с телефоном производить при этом не надо.

https://www.oxygensoftware.ru/ru/events/articles/650-razblokirovanie...

2014 год – уязвимость описывается в очередной раз.

2016 год – снова открытие очевидного. В том же году была продемонстрирована возможность перепрошивки телефона с помощью AT-команд. Естественно, прошивка была вредоносной.

Тот же год – появились аппаратные кейлоггеры.

В январе 2015 года известный исследователь Сэми Камкар (Samy Kamkar) представил девайс KeySweeper. Это устройство на базе Arduino или Teensy, замаскированное под обычный зарядник с интерфейсом USB. Устройство Камкара работает как беспроводной снифер: расшифровывает, сохраняет и отправляет атакующему все нажатия клавиш с беспроводных клавиатур Microsoft.

В конце апреля 2016 года ФБР выпустило официальное предупреждение (PDF), адресованное компаниям-партнерам из частного сектора. Правоохранители призвали всех остерегаться замаскированных под обычные устройства кейлоггеров, которые способны перехватывать все нажатия клавиш с беспроводных клавиатур.

2018 год – снова открытие:

Команда из 11 экспертов таких учреждений, как Флоридский университет, Университет штата Нью-Йорк в Стоуни-Брук и Samsung Research America, провела исследование на предмет того, какие типы AT-команд в настоящее время поддерживаются на современных устройствах Android.

Было проанализировано более 2000 образов прошивки Android от одиннадцати OEM-производителей, среди которых: ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony и ZTE. Исследователи утверждают, что эти устройства поддерживают более 3500 различных типов AT-команд, некоторые из которых предоставляют доступ к очень опасным функциям.

Поскольку эти команды доступны через USB-интерфейс телефона, злоумышленник должен либо получить доступ к атакуемому устройству, либо скрыть вредоносный компонент внутри, например, USB-зарядки.

После подключения атакующий может использовать одну из секретных AT-команд телефона для перезаписи прошивки устройства, обхода механизмов безопасности Android и прочих противоправных действий.

Антивирусная правДА! рекомендует

Антивирус на смартфоне не может предотвратить исполнение AT-команд, но способен отследить и уничтожить вредоносное приложение, если злоумышленник попытается его внедрить. Не забывайте об этом!

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

a13x

05:07:24 2018-09-22

Там-то, видимо, такой ерунды нет как: 3500 типов АТ-команд.

alex-diesel

08:56:44 2018-09-19

Вы правы, там и шифровка есть и как правило тоже система идентификации, в том числе по mac-адресу, в общем не так просто захакерить, но возможно.

cruise

08:36:03 2018-09-19

tigra

04:19:51 2018-09-19

tigra

04:15:39 2018-09-19

Sasha50

00:58:40 2018-09-19

Sasha50

00:53:56 2018-09-19

razgen

00:53:35 2018-09-19

Andromeda

23:23:06 2018-09-18

razgen

23:22:35 2018-09-18

https://www.the-village.ru/village/city/asking-question/309131-bezopasno-li-zaryazhat-telefon (Если вам срочно нужно зарядить телефон в общественном месте, рекомендуем заряжать сначала пауэрбанк, а уже от него — смартфон)

Альфа

23:14:05 2018-09-18

Александр

22:49:33 2018-09-18

Marsn77

22:49:31 2018-09-18

razgen

22:18:02 2018-09-18

Dvakota

21:38:28 2018-09-18

orw_mikle

21:35:11 2018-09-18

Неуёмный Обыватель

21:32:11 2018-09-18

vla_va

21:29:20 2018-09-18

Lia00

21:28:35 2018-09-18

kva-kva

20:59:48 2018-09-18

Любитель пляжного футбола

20:35:49 2018-09-18

Я думаю, вирусописателям надо серьёзно заняться этим вопросом. :) Если серьёзно, и самому интересно узнать.

Ну, если бы у меня был бы смартфон, я бы ему тоже спуску не дал, нашёл бы на него управу в виде нашего "Доктора". Только перед покупкой закачал бы демо-версию Dr.Web, чтобы проверить прошивку на вирусы, иначе потом без рутирования их не удалить. Вот такие неудобные ограничения на этих телефонах. :(

mk.insta

20:34:56 2018-09-18

МЕДВЕДЬ

20:15:39 2018-09-18

Шалтай Александр Болтай

20:06:18 2018-09-18

Сергей

20:03:57 2018-09-18

Шалтай Александр Болтай

20:01:08 2018-09-18

Шалтай Александр Болтай

19:55:52 2018-09-18

tigra

19:52:08 2018-09-18

robot

19:14:57 2018-09-18

Littlefish

18:24:37 2018-09-18

Littlefish

18:22:35 2018-09-18

Геральт

17:38:36 2018-09-18

Damir

17:31:03 2018-09-18

La folle

17:28:27 2018-09-18

vinnetou

17:25:50 2018-09-18

Галченок

17:20:21 2018-09-18

Toma

16:44:32 2018-09-18

Любитель пляжного футбола

16:41:18 2018-09-18

Дмитрий

16:38:04 2018-09-18

Zserg

16:33:07 2018-09-18

razgen

16:20:27 2018-09-18

C'est la vie, там где начинается удобство, заканчивается реальная безопасность. И тут уж приходится выбирать — либо удобный смартфончик с андроидом, либо более простой, но более надёжный телефончик.

Сам так же предпочитаю кнопочный.

Sasha50

15:38:15 2018-09-18

Verter66

15:34:19 2018-09-18

Немного паранойи при использовании гаджетов даже полезна;-)

Sasha50

15:23:57 2018-09-18

Sasha50

15:23:04 2018-09-18

Неуёмный Обыватель

14:59:35 2018-09-18

http://www.13min.ru/it/internet-cherez-elektricheskuyu-set/

Там же еще шифрование может использоваться. Что в общем-то не исключает возможности встрясть хакеру. Насчет электростанции перебор. Разве что интернет-провайдеры именно через подстанции подключаются для предоставления доступа. А адаптеры, предназначенные для локальных сетей, работают обычно до 300 метров.

Любитель пляжного футбола

14:54:14 2018-09-18

I23

14:30:12 2018-09-18

Вячeслaв

14:24:02 2018-09-18

Masha

14:18:16 2018-09-18