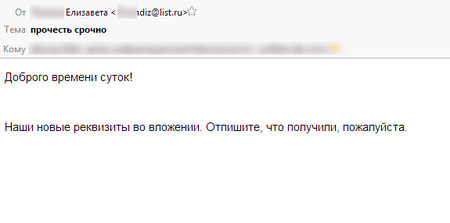

Доброго времени суток!

24 июля 2018

Многие целевые атаки начинаются рассылкой писем с вредоносными программами, да и в целом спам-рассылки остаются одним из самых эффективных и низкозатратных методов распространения троянцев.

Как усыпить бдительность пользователя и заставить его запустить приложенный файл? Конечно же, выдать исполняемый файл троянца за что-то другое – будь то документ, картинка или самораспаковывающийся архив – и описать в письме причину, по которой потенциальной жертве необходимо подробно ознакомиться с вложением.

Если вы получите такое письмо на свою личную почту, то, скорее всего, вы не обратите на него особого внимания. И это нормально – ведь целевой аудиторией подобной рассылки являются сотрудники коммерческих организаций, в основном бухгалтеры и работники финансовых подразделений, ежедневно обрабатывающие тонны писем с платежными реквизитами.

Компьютеры бухгалтеров вообще являются лакомым куском для злоумышленников: ведь на них можно найти приложения дистанционного банковского обслуживания, а значит – формировать подложные платежные поручения и тайком выкачивать деньги со счетов фирмы. А можно зашифровать базу данных бухгалтерии и парализовать деятельность компании, попутно оставив ее работников без зарплаты.

Но вернемся к нашей рассылке. Возможно, вы обратили внимание, что письмо отправлено с использованием популярного бесплатного почтового сервиса. Конечно же, напрашиваются два предположения:

- злоумышленники специально зарегистрировали почтовый адрес для спам-рассылок;

- коварные хакеры взломали чужой аккаунт и теперь тайком рассылают письма с троянцами.

Оба этих предположения не учитывают один факт. В случае нецелевой рассылки (а данное письмо явно не имеет конкретного адресата и отправлялось «на удачу») необходимо рассылать тысячи и тысячи однотипных писем на самые разные адреса.

Если попытаться реализовать такую рассылку с использованием крупного и популярного почтового сервиса, аккаунт сразу же попадет под подозрение и будет заблокирован за спам.

Но выход есть, и им активно пользуются злоумышленники. Для этих целей требуется всего лишь получить доступ к почтовому серверу какой-нибудь небольшой компании. Не можете взломать сервер? Не беда, на специализированных форумах можно купить логин и пароль к серверу, который кто-то уже взломал за вас. Или пароли сотрудника компании, у которого есть доступ к корпоративной почте.

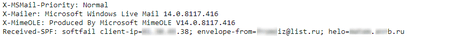

Конечно, есть еще десяток-другой способов, включая, например, аренду спам-ботнета (который будет состоять в том числе и из зараженных серверов), но о них мы подробно расскажем в следующих выпусках, сейчас же повнимательнее рассмотрим полученное нами письмо. Откроем технический заголовок – порой из него можно почерпнуть весьма ценную информацию:

В графе «envelope-from» указан адрес отправителя письма, такой же, как мы видим в графе «От» в нашем почтовом клиенте. А вот остальные пункты вызывают вопросы. Адрес сервера, с которого было отправлено письмо (поля «client-ip» и «helo»), отнюдь не принадлежит ООО «Мэйл.ру» (владельцу домена list.ru). Это почтовый сервер небольшой российской организации, о существовании которой до получения данного сообщения мы не знали.

Для сравнения. Технический заголовок письма, действительно отправленного с почтового сервера mail.ru, выглядел бы примерно так:

Это означает, что адрес отправителя был подменен при отправке письма со скомпрометированного почтового сервера. Зачем это нужно? В первую очередь чтобы скрыть факт массовой рассылки и преодолеть спам-фильтры, но подобные трюки нередко используют и для введения в заблуждение адресатов.

#почта #спам #ботнет #взломАнтивирусная правДА! рекомендует

Мы настоятельно рекомендуем не открывать файлы, полученные от незнакомых отправителей. Но даже если автор письма вам известен, не теряйте бдительность. Если сомневаетесь, свяжитесь с ним и уточните, действительно ли он отправлял вам письмо. По возможности научитесь читать технические заголовки (напишите в комментариях, если вам было бы интересно подробнее почитать об этом, и мы подготовим специальный выпуск). Ну и, конечно же, не забывайте про антивирусную защиту.

P. S. Мы связались с компанией, сервер которой использовался для осуществления спам-рассылки, и проинформировали о проблеме. Нетрудно догадаться, что ни руководство организации, ни системный администратор не были в курсе тайной жизни их почтового сервера и немало удивились случившемуся.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

zitkss

21:15:07 2019-03-13

razgen

10:40:03 2018-08-02

Пaвeл

07:31:08 2018-08-02

Подробнее: https://www.securitylab.ru/news/494679.php

вредоносное ПО приходит не только по электронной почте)

I46

13:48:34 2018-07-31

Zserg

12:58:17 2018-07-31

Elena62

09:46:21 2018-07-27

mfaer

18:25:35 2018-07-25

posadkovSKB

08:39:19 2018-07-25

Пaвeл

07:01:30 2018-07-25

Неуёмный Обыватель

01:45:56 2018-07-25

eaglebuk

23:06:28 2018-07-24

razgen

22:42:07 2018-07-24

Конечно будет интересно почитать об этом подробнее.

razgen

22:40:05 2018-07-24

Любитель пляжного футбола

22:31:59 2018-07-24

razgen

22:31:29 2018-07-24

vla_va

21:51:05 2018-07-24

В...а

21:42:08 2018-07-24

НинаК

20:58:36 2018-07-24

znamy

20:54:30 2018-07-24

ek

20:33:38 2018-07-24

Геральт

20:31:43 2018-07-24

orw_mikle

20:27:19 2018-07-24

Dvakota

20:20:09 2018-07-24

kva-kva

20:19:16 2018-07-24

Сергей

19:56:52 2018-07-24

Денисенко Павел Андреевич

19:45:42 2018-07-24

Шалтай Александр Болтай

19:45:21 2018-07-24

Шалтай Александр Болтай

19:39:29 2018-07-24

Lia00

19:24:30 2018-07-24

mk.insta

19:13:46 2018-07-24

Неуёмный Обыватель

18:53:27 2018-07-24

Damir

18:47:13 2018-07-24

Татьяна

18:45:13 2018-07-24

Татьяна

18:41:58 2018-07-24

stavkafon

18:18:47 2018-07-24

La folle

17:32:11 2018-07-24

Toma

17:06:16 2018-07-24

Toma

17:04:36 2018-07-24

МЕДВЕДЬ

16:02:01 2018-07-24

Masha

15:23:22 2018-07-24

duduka

15:19:14 2018-07-24

DrKV

14:53:36 2018-07-24

Неуёмный Обыватель

14:50:34 2018-07-24

------

Я сталкивался неоднократно, что mail.ru как раз чрезмерно жестко блочит попытки массовых рассылок с использованием их серверов. И приходилось общаться с поддержкой mail.ru, чтобы разблокировать возможность хоть какой-то рассылки, не говоря уж о массовой. Так что, думаю, все-таки в большинстве таких случаев как раз под прикрытием mail.ru отправляется с других серверов, как и описано в выпуске. Т.е. с подменой адреса отправителя.

EvgenyZ

14:21:21 2018-07-24

VirusM

13:30:51 2018-07-24

maestro431

13:26:12 2018-07-24

anatol

13:24:30 2018-07-24

Неуёмный Обыватель

13:18:50 2018-07-24

Пaвeл

13:17:08 2018-07-24

Пaвeл

13:14:52 2018-07-24