Рыбалка на ботов

30 мая 2018

Только правоохранительные органы имеют право проводить действия, необходимые для выявления преступников. В частности, получение информации с компьютера предполагаемого злоумышленника может быть совершено только с санкции суда. Откуда же антивирусные компании располагают информацией о том, сколько устройств заражено тем или иным троянцем и в каких странах находятся их пользователи?

Количество уникальных IP-адресов зараженных устройств показано на следующей диаграмме. Следует отметить, что иллюстрация показывает только число наблюдаемых аналитиками «Доктор Веб» ботов, реальное же количество инфицированных устройств может быть больше.

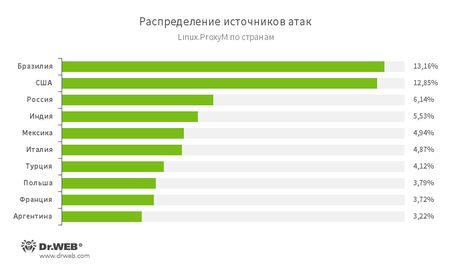

Распределение источников атак с использованием Linux.ProxyM по географическому признаку за минувшие 30 дней показано на следующей иллюстрации:

Приверженцев конспирологии этот факт не удивит – они-то знают, кто на самом деле пишет вирусы!

Но в реальности все гораздо интереснее. Для начала поговорим немного об устройстве ботнета. Киберпреступники заинтересованы в том, чтобы ботнет был устойчивым. Это вполне логично: если все боты будут обращаться к единому командному центру, то этот центр может быть легко заблокирован (что, кстати, и произошло в ходе эпидемии WannaCry). Естественно, в этом случае злоумышленник теряет контроль над своей сетью.

Как вариант, боты могут использовать некий генератор адресов командного центра и в случае блокировки одного адреса начнут обращаться к следующему. Главное – успевать регистрировать новые адреса. Но и здесь злоумышленников поджидает засада. Эксперты могут разобраться в том, как функционирует ботсеть, и не просто заблокировать некий сервер, а перехватить управление им – скажем, подав обоснованную заявку соответствующему хостинг-провайдеру.

Еще один вариант – децентрализованная пиринговая сеть: боты обращаются друг к другу или к специальным промежуточным узлам (контроллерам) в поисках определенной информации. К настоящим управляющим центрам напрямую они не обращаются, что затрудняет их выявление и блокировку.

Интересно, что такая структура ботнета позволяет заражать локальные сети с компьютерами, не имеющими выхода в Интернет. Достаточно, чтобы им обладал хотя бы один ПК – остальные будут заражены автоматически.

Собственно, синкхолинг (от англ. sinkhole, «водосточный колодец») – и есть технология перехвата управления ботнетом. Перехват проходит в несколько этапов. Сначала вирусные аналитики изучают код троянца. На втором этапе происходит регистрация собственного домена, к которому начнут обращаться боты. После этого остается лишь ждать, когда боты начнут выбирать для подключения именно этот сервер (или группу серверов). В общем, как на рыбалке.

Специалисты Damballa исследовали один из новых ботнетов, который использует алгоритм генерации доменов (domain generation algorithms, DGA) для установки новых C&C-серверов. После регистрации нескольких доменов трафик перенаправили на точку синкхолинга Georgia Tech Information Security Center (GTISC). Исследование продолжалось несколько недель.

Использование синкхолинга полностью правомерно. Более того, синкхолинг позволяет не только изучить бот-сеть, но и нарушить ее работу, переведя ботов на сервер, контролируемый исследователями или правоохранительными органами, а нередко еще и хостинг-провайдером, помогающим в расследовании. И естественно, все результаты перехвата доводятся до сведения полиции.

Специалистам компаний Abuse.ch, BrillantIT и Proofpoint удалось осуществить синкхолинг управляющей инфраструктуры сети EITest, состоящей из более чем 52 тыс. взломанных серверов.

EITest используется злоумышленниками для перенаправления пользователей на вредоносные сайты, страницы с эксплоит-китами, в том числе Angler и RIG, мошенническими схемами техподдержки и пр.

На подпольном рынке EITest появилась в 2011 году, и изначально ее операторы использовали сеть только для собственных целей – в основном перенаправления трафика на сайты с набором эксплоитов Glazunov, служащего для заражения устройств трояном Zaccess. На тот момент EITest не представляла особую угрозу, однако в 2013 году ее создатели начали перерабатывать структуру сети и годом спустя стали сдавать ее в аренду другим вирусописателям.

Согласно данным эксперта Proofpoint, известного как Kafeine, команда EITest начала продавать перехваченный трафик со взломанных сайтов по $20 за 1 тыс. пользователей.

В начале нынешнего года специалисты BrillantIT смогли раскрыть метод подключения инфицированных сайтов к управляющей инфраструктуре и перехватить домен stat-dns.com, что позволило им захватить контроль над всей операцией EITest. Ежедневно ботнет обрабатывал трафик с более чем 52 тыс. зараженных сайтов, в основном ресурсов на WordPress.

По словам исследователей, операторы EITest не пытаются восстановить контроль над сетью, не исключено, что они формируют новый ботнет. В настоящее время на подпольном рынке предлагаются услуги нескольких сетей для распространения вредоносного ПО, например, Fobos, Ngay и Seamless. Еще два игрока – Afraidgate и псевдоDarkleech – в последние несколько месяцев никак не проявляют себя.

Анализ ботнета и захват управляющего сервера. Наши поздравления!

Есть у синкхолинга и недостаток: если промежуточных серверов много, то исследователи могут зарегистрировать на себя лишь часть из них. В этом случае говорить о полном контроле нельзя. Как нельзя оценить и реальный размер ботнета – известно только о той его части, которая находится под контролем.

А иногда оказывается, что ботнет изучают одновременно несколько групп исследователей:

Microsoft совместно с ФБР, крупными финансовыми организациями и другими ИТ-компаниями представили итоги операции по перехвату ботсетей Citadel. Сообщалось, что был получен контроль над 1000 ботнетами и изъяты 4000 доменных имен.

Как оказалось, часть доменных имен принадлежала исследователям ботсетей. Пострадал и один из самых известных специалистов по синкхолингу — швейцарский исследователь, которому принадлежит сайт Abuse.ch и известный трекер ботнетов, недосчитавшийся 7 июня более 300 доменов. Надо отметить, что подобная потеря происходит не в первый раз, ранее в результате операции против ботнетов ZeuS исследователь также потерял несколько сотен доменов.

http://wwhois.ru/news-kompaniya-microsoft-po-oshibke-zahvatila...

Используя возможности децентрализованной сети, исследователи могут перехватить и всю сеть целиком. Поскольку злоумышленники заинтересованы в поддержании устойчивости сети в условиях попыток ее уничтожения, им требуются обновления и возможность использования управляющих команд. Следовательно, через контролируемый сервер можно по всей сети отправить команду о подключении бота к нужному серверу или даже о деинсталляции троянца.

#ботнет #терминологияАнтивирусная правДА! рекомендует

Синкхолинг отлично иллюстрирует слова: «Кто к нам с мечом придет, тот от меча и погибнет».

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Slava90

04:28:14 2021-02-04

Денисенко Павел Андреевич

21:31:25 2018-07-27

eaglebuk

08:14:32 2018-06-01

achemolganskiy

05:34:01 2018-06-01

Пaвeл

23:10:57 2018-05-31

А чтобы легче запомнить - Синк-холинг и -лелеинг :)

Sasha50

18:38:45 2018-05-31

Sasha50

18:37:43 2018-05-31

Пaвeл

10:26:35 2018-05-31

Шалтай Александр Болтай

22:02:32 2018-05-30

orw_mikle

21:55:53 2018-05-30

Шалтай Александр Болтай

21:54:06 2018-05-30

Lia00

21:51:47 2018-05-30

stavkafon

21:44:58 2018-05-30

Masha

21:32:46 2018-05-30

Ольга

21:30:38 2018-05-30

Masha

21:30:03 2018-05-30

Любитель пляжного футбола

21:23:33 2018-05-30

Dvakota

21:06:53 2018-05-30

ek

21:05:01 2018-05-30

anatol

20:47:35 2018-05-30

Toma

20:42:18 2018-05-30

Toma

20:35:12 2018-05-30

Littlefish

20:29:30 2018-05-30

kva-kva

20:24:23 2018-05-30

Marsn77

20:03:23 2018-05-30

Геральт

20:01:19 2018-05-30

mk.insta

19:52:23 2018-05-30

Сергей

19:51:13 2018-05-30

zsergey

19:01:15 2018-05-30

Владимир

18:28:20 2018-05-30

duduka

17:55:40 2018-05-30

Andromeda

17:55:32 2018-05-30

Альфа

17:29:36 2018-05-30

Damir

16:59:11 2018-05-30

La folle

16:22:08 2018-05-30

НинаК

15:36:18 2018-05-30

DrKV

15:24:24 2018-05-30

Oleg

14:25:59 2018-05-30

В...а

13:50:45 2018-05-30

sanek-xf

13:33:47 2018-05-30

Ruslan

13:30:46 2018-05-30

Дмитрий

12:58:34 2018-05-30

Natalya_2017

12:39:11 2018-05-30

Вячeслaв

12:38:55 2018-05-30

Национальная полиция Тайваня – Бюро уголовных расследований (Criminal Investigation Bureau — CBI) подготовило 250 пустых USB-накопителей для выдачи в качестве призов на выставке по обеспечению безопасности данных, которая была организована при поддержке президента страны.

CBI выдал 54 приза победителям викторины о знании правил кибербезопасности. Однако все они содержали исполнимый файл вредоносного ПО под названием XtbSeDuA.exe

По словам Tapei Times , подрядчик из города Нью-Тайбэй, Shawo Hwa Industries Co., заразил вредоносным ПО диски при проверке их емкости

При этом вирус был сделан в польше и древен как кости мамонта. Все думают, что они умные, а виноват антивирус

vinnetou

12:34:49 2018-05-30

vla_va

12:11:44 2018-05-30

Alexander

12:02:13 2018-05-30

Рачительный хозяин и в "сточной канаве" найдет "золото" и сумеет использовать "нечистоты" с выгодой для своего дела. И если перехват ботнета, его ресурсов и данных о циркулирующих там зловредах поможет развитию информационной безопасности, - это надо делать!

Уверен, что Dr.Web Security Space при обновлении вирусных баз и компонентов использует, в том числе, и результаты анализа потоков sinkhole.

МЕДВЕДЬ

11:56:12 2018-05-30

uaHwElAqIW

11:48:07 2018-05-30

Татьяна

11:31:48 2018-05-30