1 февраля 2018

… Звонок вечером «Товарисча такого то приняли в браслеты, сейчас в СИЗО», ночью не спишь судорожно вспоминаешь что было общего как могут зацепить и тебя, утром звонок на телефон:

— Алло?

— …

а в ответ тишина и положили трубку, через минуты три скрип тормозов, выглядиваю УАЗик с мигалками под окном, кроссовки, куртка, ноут в сумку, прыжок с окна на клумбы, и когда уже убегал, вспомнил, что в постели спит моя девушка, думаю ее то не за что и дальше бегом. Куда бежать, как жить дальше? не ясно…

Ноутбук, судя по всему, по приоритетам оказался куда выше, чем судьба подруги. Что, конечно, показательно. Тема сегодняшнего выпуска: можно ли поймать хакера.

Как ни странно, ответ – да. Несмотря на обилие специализированных ресурсов, подробно рассказывающих о том, как сохранить анонимность, множество злоумышленников (от хулиганов до вымогателей) работает непосредственно со своего компьютера.

В конце апреля на одном из популярных интернет-сообществ появился анонс необычных трансляций – неизвестный подключается к компьютерам ничего не подозревающих людей, следит за ними с помощью их же веб-камер и, в конце концов, захватывает управление. Хакер комментирует происходящее, раскрывает данные почтовых аккаунтов, адреса страниц в соцсетях и логин от аккаунта в Skype. Вслед за этим зрители, а это порядка 500–1000 человек, устраивают настоящую травлю жертвы: заваливают человека звонками, пишут в личные сообщения и на стене персональной страницы «ВКонтакте».

Кроме того, если у человека установлен кошелек Web-money или игровая программа Steam – хакер удаляет купленные игры, а также дает своим зрителям возможность распотрошить их: они переводят средства, забирают серийные ключи, игровые деньги или одежду. Злоумышленник нередко включает непристойные ролики на экранах своих жертв и включает громкую музыку, если у него есть такая возможность. В среднем атака на пользователя длится от 5 до 10 минут, потом либо жертва отключается, либо аудитория теряет интерес, и хакер ищет другой зараженный компьютер.

https://www.m24.ru/articles/internet/10052016/104493?utm_source=CopyBuf

Если вас настойчиво «достают», то почему бы нам не взять в руки шашку?

С чего начать? Вариантов много, как и утилит для анализа ситуации. Для примера посмотрим на список подключений с нашего компьютера.

Откроем командную строку ( Пуск -> Выполнить -> cmd ) и наберем команду netstat -aon.

Для удаленного подключения к компьютерам жертв стример использует программу подключения LuminosityLink, его жертвы не получают уведомления о том, что к ним кто-то пытается подсоединиться – все происходит совершенно незаметно. При этом у большинства людей, подвергшихся атаке, установлена утилита для скачивания torrent-файлов MediaGet.

https://www.m24.ru/articles/internet/10052016/104493?utm_source=CopyBuf

Команда netstat «вывалит» довольно много информации, но нас интересуют подключения со статусами ESTABLISHED и LISTENING. Статус ESTABLISHED говорит о наличии соединения, а LISTENING означает, что некая программа (возможно, троянец) прослушивает порт, ожидая соединения.

При установленном соединении в столбце «Внешний адрес» вы увидите IP-адрес подключенного компьютера.

Внимание! Мы предполагаем, что вы знаете адреса своего компьютера и компьютеров локальной сети и отличите их от адресов внешних, вам неизвестных. На самом деле вредоносная программа может работать и с соседнего компьютера, но для простоты мы этот случай не рассматриваем.

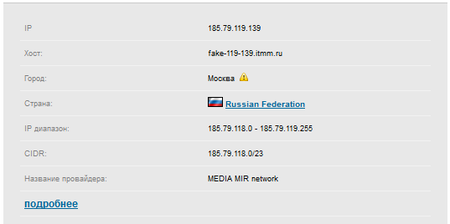

И вот мы видим в столбце «Внешний адрес» волшебные цифры 185.79.119.139:5222. «Ага!» – сказали суровые сибирские мужики.

В Интернете существует множество специальных инструментов, позволяющих без особого труда определить сети, подконтрольные интересующим нас компаниям, и при этом никак не засветиться перед ними. Для пассивной разведки в рамках сбора статистики по сетевым периметрам финансовых организаций мы использовали:

- Поисковые системы (Google, Yandex, Shodan).

- Отраслевые сайты для финансового сектора — banki.ru, rbc.ru.

- Whois-сервисы 2ip.ru; nic.ru.

- Поисковые системы по базам данных интернет-регистраторов — Hurricane Electric BGP Toolkit, RIPE.

- Сервисы визуализации данных по доменному имени сайта — Robtex.

- Сервис для анализа доменных зон dnsdumpster, который содержит исторические данные по доменным зонам (изменения IP), чем сильно помогает собирать данные. Похожих сервисов много, один из самых известных аналогов — domaintools.com.

Воспользуемся https://2ip.ru/whois. До двоеточия у нас сам адрес, а после – порт, по которому осуществляется соединение. Вводим адрес:

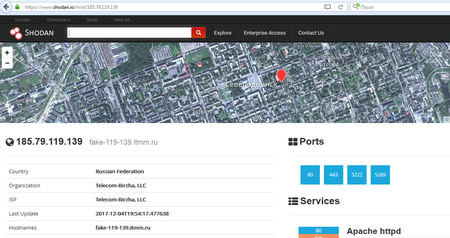

И не скрываются! Теперь «пробьем» информацию по www.shodan.io:

А что у нас использует порт 5222? Воспользуемся поисковиком:

Виновник соединения установлен – это работающий на компьютере мессенджер. Но ведь все могло быть и не так.

Возможно, в случае анализа атаки вы получите информацию, что данный сетевой адрес принадлежит к диапазону адресов какого-то провайдера. И это уже будет успех – вы можете сообщить этому провайдеру об атаках с его адресов.

Каждая сетевая карта имеет уникальный код – MAC адрес. Провайдеры некоторое время хранят информацию о соответствии IP-MAC в определенное время. Если вам известен IP, известно время и есть доступ к БД провайдера, вы можете узнать MAC. Потом, когда компьютер будет в сети, можно проследить местонахождение компьютера.

А вот если вам удалось найти IP, принадлежащий конкретному человеку, то это повод обратиться в полицию. Вполне возможно, что его компьютер тоже взломан и используется хакером в качестве промежуточного звена.

Естественно, вычислить злоумышленника, атакующего с чужого компьютера, для обычного пользователя нереально (ведь для этого как минимум придется проникать на этот самый ПК – а это уже статья). Но то, чего не может простой пользователь, доступно полиции, которая имеет право запрашивать соответствующие данные.

Сотрудниками управления по расследованию преступлений против информационной безопасности и интеллектуальной собственности Следственного комитета получены официальные сведения о том, что гражданин Беларуси является одним из участников международного форума киберпреступников и продает вредоносное программное обеспечение. Данный гражданин являлся также администратором форумов, на которых обсуждались вопросы совершения противоправных действий в сфере высоких технологий.

В ходе совместных мероприятий удалось идентифицировать личность данного мужчины. Им оказался житель Гомельской области 1983 года рождения. После этого сотрудники ФБР США осуществили закупку у белоруса вредоносного программного обеспечения. Исходный код данной программы был проверен специалистами в области информационной безопасности, которые дали заключение о его вредоносности.

Началом операции послужило задержание вышеуказанного лица на территории Гомельской области. В ходе осмотра компьютерной техники следователями и сотрудниками Управления «К» Министерства внутренних дел получены прямые доказательства совершения задержанным преступлений и его принадлежности к международной киберпреступной группировке.

Поздравляем белорусских коллег!

#хакер #ответственность #отслеживание_местоположения #криминал #киберпреступлениеАнтивирусная правДА! рекомендует

Просьба не забывать о том, что правила охоты строго ограничены Уголовным и Административным кодексами.

|

Оцените выпуск Чтобы проголосовать зайдите в аккаунт на сайте или создайте его, если аккаунта еще нет.

|

Сделайте репост |

Необходимо войти на страницу выпуска через аккаунт на сайте «Доктор Веб» (или создать аккаунт). Аккаунт должен быть связан с вашим аккаунтом в социальной сети. Видео о связывании аккаунта.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Денисенко Павел Андреевич

23:20:28 2018-08-04

Неуёмный Обыватель

04:07:05 2018-06-14

vasvet

23:21:06 2018-04-02

colombo

11:48:27 2018-02-04

vinnetou

16:11:29 2018-02-03

zsergey

20:06:39 2018-02-02

Вячeслaв

17:39:24 2018-02-02

Вячeслaв

17:31:32 2018-02-02

В так конечно - статья на общее понимание

Вячeслaв

17:26:34 2018-02-02

Татьяна

17:21:28 2018-02-02

Biggurza

15:13:31 2018-02-02

Спасибо! Очень ёмко и понятно. Если такая модель в теории дает глубокое понимание того или иного процесса, то, я думаю и на практике это даст определенный результат.

Еще раз, спасибо!

С Вашего позволения возьму и себе на вооружение.

Morpheus

04:56:35 2018-02-02

stavkafon

23:43:04 2018-02-01

Lia00

23:33:34 2018-02-01

GREII

23:09:03 2018-02-01

vla_va

22:25:24 2018-02-01

В...а

22:08:56 2018-02-01

Ruslan

21:59:50 2018-02-01

ek

21:52:58 2018-02-01

Геральт

21:52:06 2018-02-01

razgen

21:29:41 2018-02-01

"Рассказ о том, как не дать мне украсть номера кредиток и пароли у посетителей ваших сайтов."

Но здесь надо проводить большую, очень кропотливую работу и при этом обладать специфическими знаниями в этой области.

НинаК

21:20:51 2018-02-01

orw_mikle

21:17:33 2018-02-01

razgen

20:51:58 2018-02-01

Такую "слабость" с вашей стороны, можно только приветствовать. Я думаю со мной согласятся многие, что широкие развёрнутые комментарии-размышления читать намного интереснее, чем повторяющиеся сообщения из одной строки. Да и правила комментирования «Доктор Веб» призывают чтобы комментарии были "развернутыми и содержательными".

kva-kva

20:43:36 2018-02-01

Littlefish

20:34:06 2018-02-01

razgen

20:33:56 2018-02-01

Zserg

20:27:06 2018-02-01

Littlefish

20:20:48 2018-02-01

По идее так быть не должно, но всё же есть варианты как посмотреть адреса. Можно попытаться сделать снимок экрана или записать видео изображения на экране.

war124

20:12:13 2018-02-01

https://habrahabr.ru/company/ruvds/blog/346442/

Сергей

20:11:41 2018-02-01

Galina X

20:08:36 2018-02-01

Littlefish

20:04:18 2018-02-01

tigra

19:48:01 2018-02-01

tigra

19:46:16 2018-02-01

razgen

19:37:59 2018-02-01

Очень захватывающий выпуск. Интересно и полезно заглянуть вовнутрь "кухни" сетевого мира. Прочитал с большим удовольствием.

war124

19:25:53 2018-02-01

Автору если возможно опишите способы защиты базы SAM битлокером или веракриптом например

Littlefish

18:54:38 2018-02-01

Damir

18:49:51 2018-02-01

Шалтай Александр Болтай

18:30:41 2018-02-01

mk.insta

18:14:11 2018-02-01

Alexander

18:11:57 2018-02-01

Предположим и представим такую аналогию. На нашей планете утвердились три основные стихии, - Земля, Вода и Воздух. Нельзя позволить одной из стихий стать преобладающей. Для сохранения биологической жизни необходимо обеспечить баланс. Каждая Стихия имеет внутреннюю установку, - двигать эволюцию, захватывать "жизненное" пространство под себя. Они мотивированы и стимулированы. И каждая старается изо всех сил. Их усилия, именно всех трех одновременно, уравновешены их индивидуальными и эгоистичными устремлениями. И тем самым обеспечивается выполнение Главной задачи - сохранение нашей удивительной планеты, колыбели всего живого. Таким образом, - "воз и ныне там". И с такой точки зрения - это хорошо.

Также "образно" можно взглянуть на тему сегодняшнего выпуска "Как поймать хакера". Три силы: добросовестная программа; хакер, ее ломающий; Dr.Web, защищающий одну от другого. Да, к хакерам "почтенья нету", но именно они "помогают" увидеть и устранить слабые звенья добросовестной программы, сделать ее более устойчивой и безопасной, в том числе, и от хакеров. А третья сила - Dr.Web - не позволяет хакерам навредить человеку пока "добросовестная" программа, не желая признавать обнаруженную уязвимость, закроет-таки брешь, найденную хакером.

Конечно, всякие сравнения, аналогии и ассоциации "хромают", они не идентичны оригиналу. Но этого от них и не требуется. "Костыль" помогает подняться, но он же мешает потом движению, - и его отбрасывают до следующего спотыкания.

Toma

17:54:23 2018-02-01

La folle

16:52:07 2018-02-01

Andromeda

16:41:10 2018-02-01

Tav01rus

16:11:27 2018-02-01

МЕДВЕДЬ

16:06:45 2018-02-01

Biggurza

15:49:21 2018-02-01

Опробовать на нас, добрых почевателях форума!?... Достойно похвалы!

На счет активных - главное, чтобы те, кто "двигает" не встроились в схему лебедь-рак-щука, а направление задаст их нравственность.

Masha

15:41:03 2018-02-01

dyadya_Sasha

15:37:13 2018-02-01