Под видом «апдейта»

25 января 2018

«Если правда оно,

Ну, хотя бы на треть,

Остается одно:

Только лечь, помереть»

Владимир Семенович Высоцкий, «Ой, где был я вчера»

Как ведет себя неискушенный пользователь при необходимости обновления «чего-то там»? Иногда так:

Зашел в «Центр обновления Винды». Там висело ВАЖНОЕ обновление. Внимательно не читал, что-то связанное то ли с монитором, то ли еще что-то подобное. Поверил Винде. Скачалось. Начало устанавливаться. Через некоторое время от ДВ прилетело сообщение типа:

«Вы действительно хотите допустить изменение какого-то там системного чего-то там?» Поверил ДВ - нажал «заблокировать»;. Потом опять какое-то мелькание, тормоза (висел в инете в этот момент) - опять прилетает такое-же сообщение от ДВ. Опять жму «заблокировать».

Заволновался, залез в ТЕМР, там - фигова гора каких-то файлов. Снес их. Теперь все спокойно. Посмотрел установленные обновления - нового обновления не установилось. Скажите пожалуйста, что это было и как действовать в подобных случаях?

Обращение в техническую поддержку

Многие ли внимательно читают описания обновлений? Тем более что информация там зачастую очень и очень расплывчатая.

А тем временем для опасений основания есть: злоумышленники пытаются имитировать сообщения об обновлениях.

Злоумышленники, разработавшие шифровальщик Fantom, маскируют его под критическое обновление Windows.

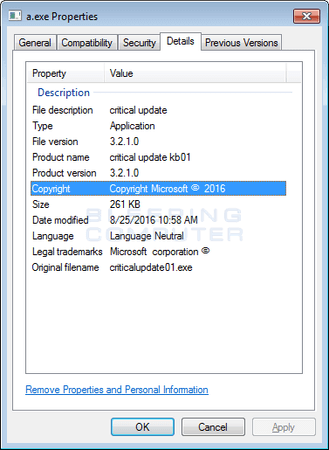

Чтобы подтвердить легитимность «обновления», в свойства исполняемого файла шифровальщика сообщается, что он принадлежит Microsoft и является критическим обновлением.

«Критическое обновление №1»! Забавно…

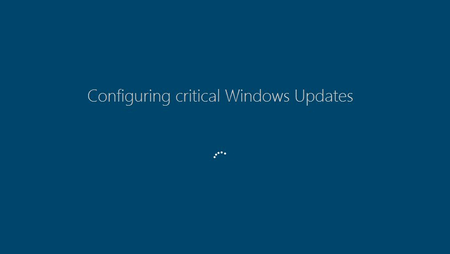

После запуска файла «критического обновления» из тела шифровальщика извлекается и запускается программа под названием WindowsUpdate.exe, которая отображает поддельный экран обновления Windows, показанный ниже. Этот экран показывается поверх всех активных окон и не позволяет пользователю переключаться на любые другие открытые приложения.

Фальшивый экран обновления содержит счетчик, который увеличивается по мере того, как выкуп зашифровывает файлы жертвы в фоновом режиме. Это делается для того, чтобы сделать поведение шифровальщика похожим на процесс обновления и объяснить для пользователя причину повышенной активности файловых операций.

Экран можно закрыть, используя комбинацию клавиш Ctrl + F4. Это прекратит поддельный процесс обновления Windows и отобразит обычный экран Windows, но шифровальщик продолжит шифрование файлов в фоновом режиме.

Название WindowsUpdate, надо полагать, будет отображено в списке запущенных процессов, что должно развеять подозрения пользователя.

Естественно, Превентивная защита Dr.Web заметит подозрительную активность (включая обращения к различным ресурсам). Но вот проблема: Превентивная защита отслеживает работу программ, не зная их назначения, и не может всегда быть уверена на 100%, что бурная деятельность по замене тучи файлов и изменению реестра – нелегитимна. Поэтому она выдает предупреждение, и уже пользователь должен принять решение, что делать с обнаруженным процессом.

В описанном в начале выпуска случае все закончилось благополучно. Тревога оказалась ложной, пользователь запустил легитимное обновление. Но ведь все могло быть иначе!

Имитация процедуры обновления – не единственный прием, можно подменить и саму систему обновлений.

Вредоносная программа Win32.HLLW.Flame.1 перехватывала доступ к официальному серверу Windows Update (атака «человек посередине»). Чтобы реализовать такой перехват, троянец объявлял зараженную машину прокси-сервером домена. После этого, если какой-то ПК из локальной сети пытался установить соединение с Microsoft Windows Update, соединение автоматически перенаправлялось на зараженную систему, которая, в свою очередь, отправляла запросившей машине ложное вредоносное обновление Windows. Благодаря этому злоумышленники могли заражать даже полностью обновленные версии ОС!

Заметим, что один из компонентов Flame – файл WuSetupV.exe – имел цифровую подпись Microsoft, что позволяло ему запускаться без подтверждения со стороны пользователя. В связи с этим корпорация Microsoft выпустила обновление безопасности, в котором отозвала ряд сертификатов, используемых Flame для подписи программных модулей.

А теперь – минутка отдыха! В процессе сбора информации к выпуску в числе прочих нам на глаза попалась статья с такой фразой:

Мощная рекламная компания по запугиванию пользователей, уклоняющихся от обновления Windows XP до более новых версий, захлестнула европейские СМИ. Больше других старались британские СМИ и политические деятели, даже Тереза Мей приняла активное участие. Отдельную благодарность за агрессивную рекламную кампанию в интересах мелкомягких следует вынести BBC.

Как вы думаете, какая вредоносная программа побудила к написанию подобного? Догадаетесь без «гугления»?

#обновления_безопасности #обновления_антивируса #вредоносное_ПО #шифровальщик #цифровая_подписьАнтивирусная правДА! рекомендует

Разумеется, обновления нужны, и устанавливать их необходимо регулярно. Но пример Flame показывает, что можно подделать и саму процедуру обновления операционной системы!

- Не используйте автоматическое обновление ПО (за исключением антивируса). Самостоятельно выбирайте обновления для запуска.

- Не запускайте обновления, о необходимости которых вы прочитали на сайте или в письме, даже если оно подписано «Ваш администратор».

- Держите свой антивирус обновленным. Правила Превентивной защиты актуализируются в процессе обновления антивируса, а значит, диагностика поведения новых программ улучшается.

Пользователи Dr.Web защищены от троянской программы, описанной в выпуске. Наш антивирус распознает ее как Trojan.Encoder.5654.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Денисенко Павел Андреевич

23:35:06 2018-08-02

Неуёмный Обыватель

04:24:22 2018-06-14

vasvet

15:39:14 2018-04-04

Вячeслaв

10:56:02 2018-02-15

Fix

05:25:02 2018-02-15

Алексей

17:09:13 2018-02-13

IIICoDIII

23:41:23 2018-01-26

Александр

22:15:56 2018-01-26

Александр

22:15:50 2018-01-26

Lia00

20:06:47 2018-01-26

razgen

01:11:54 2018-01-26

newstih

23:28:49 2018-01-25

eaglebuk

23:03:17 2018-01-25

vla_va

22:35:13 2018-01-25

НинаК

22:28:07 2018-01-25

ek

21:58:46 2018-01-25

razgen

21:58:44 2018-01-25

и желаю быть от счастья пьяной!

razgen

21:51:34 2018-01-25

kva-kva

21:38:30 2018-01-25

orw_mikle

21:27:57 2018-01-25

GREII

21:17:12 2018-01-25

Dvakota

20:52:47 2018-01-25

mk.insta

20:39:26 2018-01-25

Сергей

20:11:27 2018-01-25

Владимир

19:01:35 2018-01-25

os17

18:57:55 2018-01-25

zsergey

18:48:25 2018-01-25

Шалтай Александр Болтай

18:33:11 2018-01-25

Littlefish

17:58:15 2018-01-25

Littlefish

17:45:44 2018-01-25

Очень понравилась.

Littlefish

17:41:11 2018-01-25

Людмила

17:38:36 2018-01-25

"... Так ты хотел, чтоб не актёром —

Чтобы поэтом называли."

Андрей Вознесенский, Не называйте его бардом https://soulibre.ru/%D0%9D%D0%B5_%D0%BD%D0%B0%D0%B7%D1%8B%D0%B2%D0%B0%D0%B9%D1%82%D0%B5_%D0%B5%D0%B3%D0%BE_%D0%B1%D0%B0%D1%80%D0%B4%D0%BE%D0%BC_(%D0%90%D0%BD%D0%B4%D1%80%D0%B5%D0%B9_%D0%92%D0%BE%D0%B7%D0%BD%D0%B5%D1%81%D0%B5%D0%BD%D1%81%D0%BA%D0%B8%D0%B9)

L1t1um

17:38:11 2018-01-25

Littlefish

17:33:24 2018-01-25

Littlefish

17:31:58 2018-01-25

Damir

17:27:43 2018-01-25

Пaвeл

17:26:57 2018-01-25

La folle

17:23:26 2018-01-25

Littlefish

17:18:27 2018-01-25

Littlefish

17:14:52 2018-01-25

B0RIS

16:41:16 2018-01-25

Toma

16:21:26 2018-01-25

Toma

16:14:00 2018-01-25

stavkafon

14:56:25 2018-01-25

Дмитрий

14:40:01 2018-01-25

Вячeслaв

14:36:49 2018-01-25

Ну и ситуация, когда в маленькой компании как таковой сети нет (почты в сети собственной нет, файлового сервера тоже ), все пользуются облачными сервисами поотдельности. Вроде бы и сеть, а вроде бы и особо нет ее

DrKV

14:20:28 2018-01-25

Но в моей практике встречались такие индивидуумы, которые даже прочитав содержание окна UAC, задавали вопрос: "Это чё здесь мне написали?" Т.е. человек, сидящий за компьютером не всегда может осознать то, что он прочитал и какое решение надо принять. Это весьма и весьма печальный факт.

tigra

13:54:55 2018-01-25

Alexander

13:53:03 2018-01-25

Что делать? Быть или не быть? Обновляться или отказаться? Вот в чем вопрос! И как на них отвечать, что делать-то?!

Давать советы - это очень смелый поступок. Разные ситуации, но еще более разнообразные "потребители" советов.

Приведенное в выпуске Обращение в техническую поддержку показательно своей "содержательностью". Наверное, подобных обращений немало. Можно только восторгаться терпеливостью и профессионализмом сотрудников этой службы. Ведь действия получившего совет зависят от наличия (отсутствия) навыков работы с компьютером. А поэтому реакция на совет может быть совершенно не предсказуемой. И виновным в неудовлетворительном результате будет именно давший совет.

Дополнительно к рекомендациям Dr.Web предложу заметки собственного опыта.

Будьте осторожны в принятии решения о нажатии на "ОК".

Не верьте всему, что написано в пришедших сообщениях, особенно от источника, с которым вы раньше не общались.

В любом деле нужна опора, надежная и функциональная, проверенная временем, незыблемая в своей лояльности к вам. Такой опорой для вас может стать Dr.Web. Проверено тысячами и тысячами тысяч его потребителей, ставшими со временем его поклонниками. Ему можно доверять. Делитесь с его службами своими проблемами и недоразумениями, возникающими при работе с компьютером.

И да обойдет всех нас бесплатный бонус злоумышленника.

tigra

13:51:06 2018-01-25