Через флешки к цели

8 августа 2017

Распространенная шутка на тему информбезопасности гласит: для абсолютной защиты компьютер нужно выключить, поместить его в пещеру и завалить вход. Однако, как мы уже убедились, даже выключенными компьютерами при определенных условиях можно управлять – это позволяет технология Intel AMT. А спасет ли ПК строгая изоляция?

Компьютеры, не включенные в общую сеть и не имеющие выхода в Интернет, – явление достаточно частое. Такие машины могут использоваться, например, для обработки особо важной информации.

Среди пиратов распространен миф о том, что антивирусы проверяют по сети наличие в ней компьютеров с одинаковым ключом. Не будем опровергать данный «факт» – укажем лишь, что любая неописанная в документации возможность не позволила бы продукту пройти сертификацию, так как частью этого процесса является проверка на отсутствие недокументированных возможностей или скрытого от пользователя функционала.

Если на компьютер не поступает никакая информация извне (ее ввод осуществляется только с клавиатуры или с постоянно присоединенных периферийных устройств), то заражение возможно, но, скорее всего, потребуется использование чего-то типа аппаратных закладок.

Однако на практике обмен информацией обособленных компьютеров с общей сетью осуществляется – как правило, с помощью сменных носителей. Например, флешек.

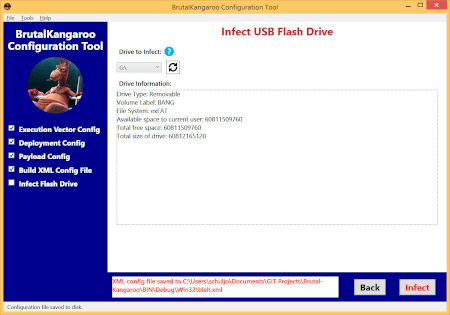

22 июня 2017 года сайт WikiLeaks опубликовал документы проекта ЦРУ под названием Brutal Kangaroo. Это набор инструментов под Windows, предназначенных для заражения физически изолированных компьютеров, которые отключены от интернета (air gap), с помощью флешек.

Проект Brutal Kangaroo состоит из следующих компонентов:

- Drifting Deadline: инструмент заражения флешки.

- Shattered Assurance: серверный инструмент, который отслеживает процесс автоматизированного заражения флешек, также основной способ распространения набора Brutal Kangaroo. Для заражения отдельных флешек используется программа Drifting Deadline.

- Broken Promise: постпроцессор Brutal Kangaroo.

- Shadow: основной механизм присутствия. Это инструмент стадии 2, который распространяется внутри закрытой сети и работает как скрытая CnC-сеть.

Для работы Brutal Kangaroo на компьютере должен быть установлен .Net 4.5.

Последняя фраза вызывает в памяти воспоминания о вирусах времен MS-DOS, когда их авторы боролись за каждый байт. Сейчас же вредоносные программы не просто заражают систему, но еще и требуют выполнения системных требований!

Привереды.

Как происходит заражение и кража информации (или ее модификация другим ПО от АНБ)? Да так же, как и в случае аналогичных вредоносных программ:

- Первичное заражение – с помощью взлома, фишинга или другого способа.

Исходное заражение произошло из-за того, что антивирус на рабочей станции сотрудника, запустившего ВПО из фишингового письма, содержащего documents.exe, был отключен или использовал устаревшие антивирусные базы.

Необходимо отметить, что антивирусное ПО выявляло как исходные вредоносные вложения, так и активность злоумышленников после компрометации — задолго до того, как произошла кража средств. В числе прочего выявлялась подозрительная активность легитимного ПО Ammyy Admin. В некоторых случаях заражение было предотвращено антивирусом.

- Ожидание подсоединения к зараженному компьютеру сменного носителя.

- Заражение этого носителя.

Компания «Доктор Веб» сообщает о значительном увеличении потока новых вирусов, для распространения которых используются съемные устройства (USB Flash Drive, CD/DVD, внешние жесткие диски и др.). При этом применяются методы запутывания кода скриптов при сохранении их функциональности для усложнения анализа.

По классификации Dr.Web, этот вредоносный код именуется Win32.HLLW.Autoruner.

- Заражение других серверов и рабочих станций через инфицированную флешку или иной съемный носитель.

Нетрудно заметить, что процесс заражения зависит от многих случайных вещей – например, наличия запрета на запись на сменный носитель и старта с него. Тем не менее, такой способ заражения используется достаточно широко. Так, применяют его банковские троянцы, предназначенные для проникновения в банкоматы.

Шпионское ПО имеет возможность настройки.

Интересно, что в мире вредоносных программ распространением через сменные устройства отметилось крайне редкое вредоносное ПО – для iOS.

При подключении смартфона или планшета к компьютеру через USB-кабель Trojan.AceDeciever.2 автоматически устанавливает троянца IPhoneOS.AceDeciever на мобильное устройство. Для этого он использует уязвимость в DRM-протоколе FairPlay компании Apple.

Антивирусная правДА! рекомендует

Абсолютная безопасность – недостижимый идеал. Утверждение о том, что серверы компании полностью защищены, поскольку работать на них могут только квалифицированные админы, – опасное заблуждение: могут вмешаться неизвестные уязвимости и/или ошибки в настройке. Наличие того или другого рано или поздно приводит к тому, что в ходе антивирусной проверки на сервере обнаруживается троянец.

Поэтому, даже если ваш компьютер изолирован, антивирус ему необходим. На всякий случай. А случаи бывают разные.

Интересный факт. Dr.Web может обновляться как в изолированных сетях, так и на изолированных компьютерах. Защита всегда будет оставаться актуальной.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Вячeслaв

13:06:15 2019-07-10

tataku

13:01:10 2019-07-10

>Интересный факт. Dr.Web может обновляться как в изолированных сетях, так и на изолированных компьютерах. >Защита всегда будет оставаться актуальной.

А как это происходит, что для этого надо делать пользователю?

Katerina

16:20:03 2018-10-31

Toma

10:03:41 2018-08-14

Денисенко Павел Андреевич

22:58:47 2018-08-02

Неуёмный Обыватель

23:47:15 2018-06-28

vasvet

20:03:52 2018-04-04

DrKV

21:39:57 2017-08-16

Пaвeл

07:27:55 2017-08-15

Подробнее: http://www.securitylab.ru/news/487804.php

"Эксперты протестировали более 50 компьютеров и внешних USB-концентраторов и обнаружили, что свыше 90% из них «сливали» информацию на внешнее USB-устройство."

Родриго

16:49:48 2017-08-13

bromb

14:25:23 2017-08-10

Марина

23:09:39 2017-08-08

Хаха, смешно.

К...н

22:42:12 2017-08-08

aleks_ku

22:33:15 2017-08-08

Zserg

22:05:08 2017-08-08

vla_va

21:59:50 2017-08-08

Dvakota

21:54:42 2017-08-08

В...а

21:38:42 2017-08-08

НинаК

20:44:24 2017-08-08

Littlefish

20:28:29 2017-08-08

Если флешка дорогА и дОроги файлы на ней, то время обязательно найдется.

Помнится и выпуск об этом был:

https://www.drweb.ru/pravda/issue/?number=309&lng=ru

Многие не пользуются стандартными методами извлечения сменных носителей (для ОС Windows – c помощью ярлыка «безопасное извлечение устройств и дисков»), а просто выдергивают флешку или провод из разъема. Если в это время антивирус активно работал с файлами, не исключено повреждение носителя.

orw_mikle

20:09:02 2017-08-08

ek

20:05:16 2017-08-08

Любитель пляжного футбола

19:34:31 2017-08-08

kva-kva

19:28:21 2017-08-08

razgen

17:00:58 2017-08-08

a13x

15:50:23 2017-08-08

Maat

14:22:19 2017-08-08

Вячeслaв

14:16:40 2017-08-08

Но сейчас я бы не стал полагаться на такие меры защиты

Maat

14:07:11 2017-08-08

Любитель пляжного футбола

14:04:47 2017-08-08

AxooxA

13:56:29 2017-08-08

Вячeслaв

13:55:48 2017-08-08

Вячeслaв

13:52:24 2017-08-08

Проблема в том, что идентификаторы флешнек всей партии как правило одинаковы. Системы защиты их не различают. Поэтому для пользователя так можно - риск попасться на такую же флешку невелик. Для корпоратива уже подобрать флешку можно - вопрля цены информации компании

Вячeслaв

13:48:40 2017-08-08

И хакеры его тоже любят. Поэтому не не любим, а предупреждаем, что запуск удаленного управления может быть действием хакера. Мы же не знаем, кто запустил

Шалтай Александр Болтай

13:41:18 2017-08-08

duduka

13:26:05 2017-08-08

Maat

13:21:20 2017-08-08

Littlefish

13:14:55 2017-08-08

Ух, вот это интересное предложение по усовершенствованию.

Littlefish

13:12:53 2017-08-08

@admin, расскажите пожалуйста, как специалисты Dr.Web относятся к вакцинации флешек от инфицирования, стОит или не стОит вакцинировать?

Littlefish

13:08:35 2017-08-08

Littlefish

13:06:43 2017-08-08

razgen

13:01:54 2017-08-08

vinnetou

12:11:23 2017-08-08

Alexander

11:44:49 2017-08-08

Конечно, необходимо проверять антивирусом флешку при каждом ее подключении. Еще не помешает отключить ее автозапуск. Спасибо за статью.

Любитель пляжного футбола

11:27:38 2017-08-08

GREII

11:14:54 2017-08-08

dyadya_Sasha

11:10:14 2017-08-08

razgen

10:21:58 2017-08-08

Так не пойдёт, если затопить компьютер выйдет из строя =).

user

09:51:04 2017-08-08

Andromeda

09:48:09 2017-08-08