Местами облачно, временами ожидаются троянцы

27 июня 2017

В МЧС решили перевыполнить план по угрозам?

Теперь каждый день присылают.

За хлебом можно выйти?

Я быстро, перебежками. В каске и гидрокостюме

Твит пользователя Борман

В последнее время синоптиков не ругал, наверное, только ленивый. Досталось и МЧС, и Гидрометцентру. Интересно взглянуть, как обстоит дело с прогнозами для антивирусов.

Долгожданная система Windows Vista обещает порадовать не только фантастически красивым и удобным интерфейсом.

По мнению руководства корпорации Microsoft, защитные возможности новой операционной системы Windows Vista настолько эффективны, что на компьютере можно работать совершенно спокойно, не устанавливая антивирус.

На днях в интервью с со-президентом корпорации Microsoft Джимом Олчином (Jim Allchin) был поднят вопрос о том, насколько будет система Windows Vista безопасней существующей Windows XP SP2. В ответ он заметил, что в Vista появятся две ключевые опции безопасности, которые не могут быть добавлены к Windows XP SP2. В первую очередь это комплекс «Рандомизации адресного пространства» (Address Space Layout Randomization, ASLR). Благодаря ASLR при каждой загрузке операционной системы критически важные данные записываются в разные участки памяти. Это усложняет проведение атак, поскольку системный код оказывается в случайном месте.

По словам Олчина, «ASLR делает так, что каждая машина с Windows Vista несколько отличается от остальных. Поэтому, даже если вредоносной программе удалось получить доступ к одному компьютеру, и червь попытается заразить другой, вероятность его успеха очень мала.

Новость от 13 ноября 2006 года, 11 лет прошло! Уж и «Висты» той нет. И наследницу ее производитель уже не поддерживает, а вирусы по-прежнему чувствуют себя вольготно. Почему так произошло?

Посмотрим, что дает ASLR. Если вредоносная программа внедряется в процессы, то эта технология позволяет сделать разработку эксплойтов гораздо более дорогостоящей, поскольку для заражения процесса разработчику троянца или червя нужно опереться на те или иные предсказуемые адреса в памяти в момент внедрения – ASLR затрудняет поиск этих адресов. Технология рандомизации адресного пространства внедрена не только в Windows – она есть, например, в Linux и macOS.

В чем же проблема? На самом деле их две. Во-первых, ASLR не существует сама по себе. Для ее работы нужно, чтобы защищаемые приложения были собраны с ее поддержкой, – так они смогут загружаться по новому адресу после каждой перезагрузки.

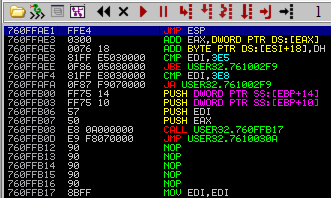

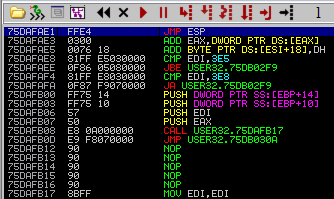

Хотя приведенные выше снимки экрана показывают одни и те же инструкции из библиотеки USER32.DLL, их адреса в памяти немного различаются (760F и 75DA). Дело в том, что USER32.DLL – библиотека ядра, в которой включен ASLR.

В связи с этим возможна интересная атака:

Предположим, что вы нашли баг в музыкальном медиаплеере и находитесь под ОС с поддержкой ASLR вроде Windows Vista, а данный плеер подгружает во время выполнения несколько библиотек –- скажем, MP3.DLL и т. д.

Неплохо работающий метод обхода ASLR состоит в использовании жестко закодированного адреса из существующей библиотеки (процесса), не поддерживающей ASLR.

Можно действовать жестко, многократно пытаясь внедрять эксплойт в процесс до тех пор, пока не повезет:

В системах Windows Vista и Windows Server 2008 библиотеки DLL или исполняемый код могут быть загружены в любой из 256 регистров. Это означает, что хакер имеет шанс 1 к 256 на получение нужного адреса.

Можно опуститься на уровень ниже:

В середине октября 2016 года группа американских исследователей информационной безопасности из Калифорнийского (Риверсайд) и Нью-Йоркского (Бинхемптон) университетов опубликовала описание техники атаки, которая использует для обхода ASLR ошибку в процессорах Intel. Исследователям удалось обнаружить ошибку в работе части процессора Haswell, которая называется предиктор — используя ее разработанное ими приложение смогло предсказывать расположения в памяти, в которые другие программы будут загружать данные.

http://ru.bmstu.wiki/ASLR_%28Address_Space_Layout_Randomization%29

Если хотите почувствовать себя хакером – исследуйте ASLR.

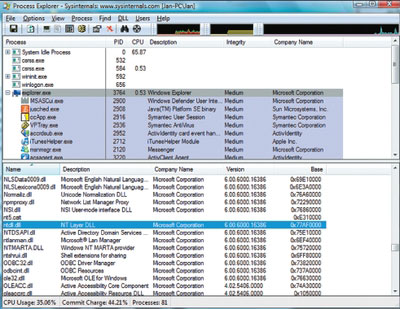

Вы можете увидеть эффект работы механизмов ASLR с помощью службы SysInternals, загрузить которую можно по адресу www.microsoft.com/technet/sysinternals/utilities/processexplorer.mspx. Для использования данного средства запустите службу Process Explorer и убедитесь, что в меню View отмечен параметр Show Lower Pane.

После этого выберите процесс explorer.exe в верхнем окне и зафиксируйте базовый адрес библиотеки ntdll.dll в столбце base нижнего окна. Если вы не видите столбец base, то можете добавить его с помощью пункта меню View, Select Columns — столбец Base добавляется из вкладки DLL.

Запишите базовый адрес и перезагрузите компьютер. В системе XP базовый адрес библиотеки ntdll.dll остается неизменным после перезагрузки (система XP не поддерживает технологию ASLR). В системе Vista после перезагрузки базовый адрес меняется (так как система Vista поддерживает технологию ASLR).

На экране 4 изображен интерфейс Process Explorer и базовый адрес библиотеки ntdll.dll. В табл. 2 приведены базовые адреса библиотек ntdll.dll и user32.dll, зафиксированные при запуске Process Explorer в системах XP SP2 и Vista.

Антивирусная правДА! рекомендует

Прошло 11 лет, а троянцы продолжают заражать компьютеры. Можно создать злобного троянца, «хакающего» всю систему. Но отлично работают и очень простые шифровальщики – например, тот же WannaCry. Клик по ссылке, запуск приложения – и завод «Хонды» встает!

Система управления производственными линиями автоконцерна Honda в Японии и за рубежом заражена вредоносной программой-шифровальщиком. За разблокировку данных злоумышленники требовали вознаграждение, завод в Саяме был остановлен, пишет газета «Асахи».

Во вторник система возобновила работу. Подробности не сообщаются.

Дешево, сердито и можно гордиться использованием новейшей ОС, содержащей кучу механизмов защиты от изощренных атак.

Мы не будем давать прогнозов. Но мы уверены, что, если не устанавливать обновления безопасности и не ограничивать запуск приложений, антивирусы переживут еще не одно поколение ОС.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Денисенко Павел Андреевич

21:29:24 2018-08-04

Неуёмный Обыватель

00:38:03 2018-07-02

alex-diesel

18:33:00 2018-05-26

Счеты никакой, даже самый гениальный хакер не заразит, даже если будет иметь физический доступ. Ну разве, что гриппом ))

Но не счетах, далеко не уедешь...

vasvet

20:20:08 2018-04-20

Toma

19:04:24 2017-12-05

Andrew344

19:37:24 2017-07-17

Серёга С

12:03:33 2017-06-29

AntonIT

11:04:56 2017-06-29

Как много любителей "тыкнуть пальцем" в незащищенность ОС от Microsoft!

Хотя сами ей пользуются и "кормятся" на ее платформе десятками лет!

Напишите свою OS и тогда гордитесь достижениями...

Радуйтесь что есть Windows!,- самая простая, удобная, популярная и вместе с тем, самая уязвимая ОС!

Чтобы бы Dr Web, и все остальные антивирусные вендоры, кушали тогда?!))

На macOS, Linux, Android зарабатывали бы??!!!))))...крошки

kama35

22:27:09 2017-06-28

Любитель пляжного футбола

18:17:38 2017-06-28

Людмила

17:18:37 2017-06-28

"не знаю, какой вопрос ему задали. На что-то другое он отвечал. :)"

О! Вы сомневаетесь в моих способностях делать copy & paste вопроса из сообщения читателя АВП?:))

Любитель пляжного футбола

15:00:39 2017-06-28

Если вы имели в виду вопрос о добавлении 200 дрвебок, то ещё вчера с помощью участников АВП с этим разобрался. Это действительно не глюк.

Людмила

08:43:45 2017-06-28

я задала ваш вопрос разработчику и он ответил мне этой ссылкой: https://ru.wikipedia.org/wiki/%D0%92%D0%B5%D0%BA%D1%82%D0%BE%D1%80_(%D0%B3%D0%B5%D0%BE%D0%BC%D0%B5%D1%82%D1%80%D0%B8%D1%8F)#.D0.9C.D0.BE.D0.B4.D1.83.D0.BB.D1.8C_.D0.B2.D0.B5.D0.BA.D1.82.D0.BE.D1.80.D0.B0. я не знаю поможет ли она вам понять, мне точно нет:))

razgen

01:18:44 2017-06-28

Любитель пляжного футбола

00:24:45 2017-06-28

По крайней мере, в моём случае всё сошлось, добавили дрвебки за оценку выпусков.

Верните Неуёмного

00:13:55 2017-06-28

Littlefish

00:09:46 2017-06-28

И время отображаемое здесь, в комментарии, отличается от времени в системе

Littlefish

00:01:03 2017-06-28

razgen

23:45:42 2017-06-27

Любитель пляжного футбола

23:28:05 2017-06-27

ivan.ivanov1904

23:15:39 2017-06-27

Вот это я понимаю - прогноз! День в день.

stavkafon

23:00:24 2017-06-27

Верните Неуёмного

22:44:25 2017-06-27

@Любитель_пляжного_футбола, не переживайте, глюка нет. Вам начислилось "за оценку 100 любых выпусков" 100 вебок 2 новых раза. Благодарите @Sasha50 именно он неоднократно намекал администрации, что неплохо бы начислять не только за первые 100 оценок, а и за следующие. Видимо, программер освободился наконец-то и реализовал.

Любитель пляжного футбола

22:38:35 2017-06-27

razgen

22:01:46 2017-06-27

razgen

21:59:08 2017-06-27

imi

21:50:14 2017-06-27

Теперь ждем новостей про Петю.

vla_va

21:40:48 2017-06-27

maznat

21:34:58 2017-06-27

Любитель пляжного футбола

21:33:39 2017-06-27

В...а

21:15:58 2017-06-27

Любитель пляжного футбола

21:01:18 2017-06-27

solec

20:59:08 2017-06-27

orw_mikle

20:47:09 2017-06-27

НинаК

20:40:11 2017-06-27

Azat

20:29:16 2017-06-27

ek

20:22:59 2017-06-27

kva-kva

19:56:14 2017-06-27

razgen

19:44:32 2017-06-27

https://news.drweb.ru/show/?i=11349&c=5&lng=ru&p=0

Zulfat

19:29:55 2017-06-27

Б...а

19:29:50 2017-06-27

Пaвeл

18:48:27 2017-06-27

Людмила

18:38:08 2017-06-27

пока мы видим его коннекты только по 445 порту

Шалтай Александр Болтай

18:34:25 2017-06-27

Шалтай Александр Болтай

18:29:32 2017-06-27

Шалтай Александр Болтай

18:21:18 2017-06-27

Dvakota

18:04:56 2017-06-27

Dmur

17:29:54 2017-06-27

dyadya_Sasha

17:05:03 2017-06-27

Это естественно. Было бы странно, если бы весь автопром кинул бы основные силы на бронирование всех автомобилей, ведь они ух как безопасны. Бронированные автомобили дорогие, много жрут и неуклюжи. Вот и занимаются бронированием отдельные фирмы или отдельные подразделения для определенных целей и определенных клиентов. Когда бронирование станет актуальным для всех или хотя бы большинства - в сучае войны. Не пахло войной и производители ОС не чесались (ставили не на ту лошадь). Сейчас запахло порохом и безопасности разработчики ОС стали уделять больше внимания. А производители антивирусов как бронировали, так и бронируют, уделяя всё внимание на эффективность брони против новых типов оружия.

razgen

17:04:26 2017-06-27

https://www.vedomosti.ru/business/articles/2017/06/27/698698-wannacry2-bashnefti

Причём 1024-1035 написано через прочерк, это как понимать все двенадцать портов этого диапазона.