Вскрытие покажет

21 марта 2017

Говоря «антивирус», многие подразумевают «сигнатуры». Однако опознать преступника – еще полдела, нужно также выявить соучастников преступления и пострадавших. Иными словами, антивирусу мало уметь выявлять непосредственно сам вредоносный файл, ему нужно обнаружить и используемые этим файлом ресурсы. Такая возможность, в частности, требуется поведенческому анализатору – знание характерных признаков может предотвратить повторное заражение новейшими модификациями вредоносных программ, помочь с настройкой антиспама, черных списков Родительского контроля, правил брандмауэра.

И если получение сигнатур – в большинстве случаев дело достаточно быстрое (естественно, для тех вредоносных программ, у которых они есть), то анализ поведения – процесс долгий, и при чтении новости о новейшей вредоносной программе нужно понимать, что за небольшой заметкой подчас недели труда аналитиков.

Для анализа вредоносных файлов используются специальные программы – как общедоступные, так и создаваемые в стенах антивирусных лабораторий для нужд аналитиков. Таких программ довольно много, остановимся лишь на нескольких их разновидностях.

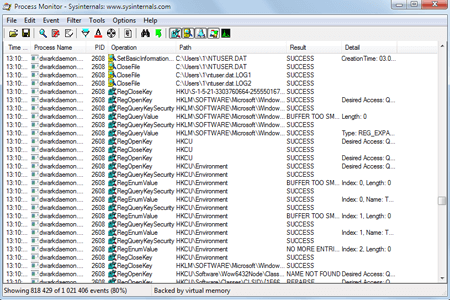

Первоначальный анализ поведения программ доступен каждому (хотя мы и не рекомендуем его проводить). Например, бесплатная утилита Procmon (Process Monitor) используется для того, чтобы в режиме реального времени узнать, какие ресурсы использует та или иная программа.

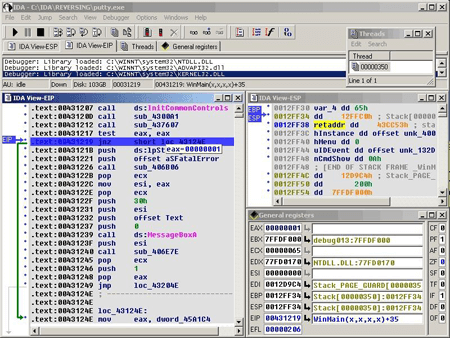

Также для анализа используется дизассемблер. Практически любой анализируемый файл (кроме, пожалуй, скриптовых) – это набор инструкций процессору.

Дизассемблер принимает на вход либо исполняемый файл, либо некий буфер с кодом. Достаточно важный этап в дизассемблировании – нахождение точки входа, места, с которого нужно начинать анализ файла – например, места, с которого начинается код, внедренный в ранее чистый файл вирусом.

Начав с точки входа, дизассемблер определяет, что это за инструкция, ее длину в байтах, является ли она инструкцией перехода, какие регистры использует, на какие адреса в памяти ссылается и т. п. Проанализировав одну инструкцию, дизассемблер переходит к следующей или, если анализируемая инструкция была инструкцией перехода – перемещается туда, куда указывает адрес перехода. Если инструкция представляет собой условный переход, то дизассемблер помечает следующими к рассмотрению сразу два адреса — адрес следующей инструкции и адрес, на который возможен переход. Если комбинация байт не распознается, процесс дизассемблирования данной ветви останавливается.

Дизассемблер превращает последовательность байт кода в связную структуру, каждый узел которой хранит информацию о выполняемых действиях, используемых данных, местах, откуда вызывается данная инструкция.

https://ru-sf.ru/threads/delaem-svoj-virlab-vvedenie.3162

Недостаток дизассемблера – в том, что для анализа ему нужен код, который может быть недоступен, пока не начнет выполняться. Помочь с анализом такого кода может отладчик.

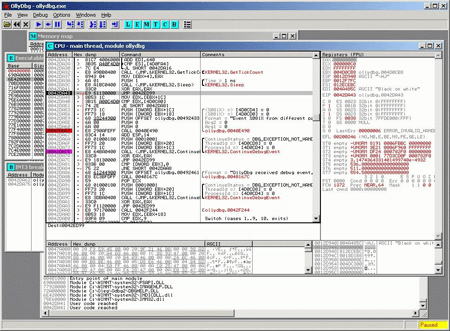

Отладчик контролирует запущенную программу и, как только она выполняет некое действие, останавливает ее. Отладчик может действовать в двух режимах – ожидая наступления заранее заданного момента, начиная с которого начнется детальный анализ действий программы, или в режиме пошаговой отладки, что напоминает действия дизассемблера. Разница между этими программами – в том, что дизассемблер работает с кодом незапущенной программы, т. е. с ее файлом, а отладчик анализирует активный процесс (хотя, конечно, не откажется и от дополнительных данных, проливающих свет на структуру анализируемой программы). В итоге в случае условного перехода дизассемблер только укажет на него, и затем аналитик будет решать, по какому пути дальше будет выполняться код, в то время как отладчик автоматически перейдет на нужную ветвь кода, а аналитик сможет понять, по какой причине произошел именно такой переход.

https://ru-sf.ru/threads/delaem-svoj-virlab-vvedenie.3162 #антивирус #технологии_Dr.Web

Антивирусная правДА! рекомендует

Современный антивирус – это чрезвычайно сложная система, которая проходила свое становление в ходе борьбы с целым рядом поколений вредоносных программ. Сегодня лишь немногим компаниям под силу создание антивируса.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Sergey

19:44:20 2020-03-19

tataku

18:12:21 2019-03-24

Предположительно, переехала на https://ru-sfera.org/threads/delaem-svoj-virlab-vvedenie.3162/

tataku

18:12:12 2019-03-24

Предположительно, переехала на https://ru-sfera.org/threads/delaem-svoj-virlab-vvedenie.3162/

Денисенко Павел Андреевич

14:36:04 2018-07-26

alex-diesel

16:35:34 2018-04-04

как то жаль ресурсов и времени и талантов с одной стороны, а с другой беспокоит все большая сложность настроек, ежедневных процедур и прочих протоколов безопасности, для простого серфинга требуется все больше мер предосторожности. Радости от интернета с такими предохранениями - все меньше, увы ((

зы а для обычного пользователя эти процедуры пардон - ненужные "танцы с бубном", отнимающие время и вообще досаждающие.

vasvet

15:31:15 2018-04-01

Toma

12:28:20 2018-03-15

Вячeслaв

10:11:08 2017-06-16

Littlefish

01:28:03 2017-06-16

Вот только не совсем понятно, почему не рекомендуется проводить первоначальный анализ поведения программ самими пользователями?

djabax

16:46:45 2017-03-30

Natalya_2017

15:07:30 2017-03-30

philosoph

12:08:32 2017-03-24

SGES

02:57:44 2017-03-22

razgen

01:04:54 2017-03-22

----------

Не буду, не буду проводить Первоначальный анализ поведения программ не сейчас не потом, поэтому выпуск в библиотеку сохранять не буду.

razgen

01:02:23 2017-03-22

Дмитpий

22:41:57 2017-03-21

"Ох, нелегкая это работа -

Из болота тащить бегемота!"

/Корней Иванович Чуковский, "Телефон", 1924/

Было время когда восхищались обычным телефоном, полагаю, это стихотворение, почти вековой давности, будь написанным в наши времена могло бы иметь другое название, вы догадываетесь какое :)

Неуёмный Обыватель

22:39:10 2017-03-21

razgen

22:22:54 2017-03-21

11:47:48 2017-03-21

Да чего уж там, создать антивирус - вообще раз плюнуть! В интернете полно советов по созданию антивируса. Например, вот на сайте "Как просто" под заголовком "Как создать антивирус". Предлагается 2 простоых способа. Первый из 5-ти шагов. А второй вообще из 2-х шагов, с которыми справится даже школьник или домохозяйка. Кто хочет попробовать свои силы, полюбопытствуйте: http://www.kakprosto.ru/kak-103952-kak-sozdat-antivirus

----------

Считаю лучше свои силы попробовать на различные варианты настройки Dr.Web Security Space, подобрав наиболее оптимальный вариант для своей работы в сети.

ai

22:20:35 2017-03-21

kva-kva

22:18:06 2017-03-21

ek

22:16:43 2017-03-21

НинаК

22:11:23 2017-03-21

vla_va

21:48:24 2017-03-21

В...а

21:42:26 2017-03-21

Б...м

21:26:55 2017-03-21

mk.insta

21:09:02 2017-03-21

krant

21:08:13 2017-03-21

solec

20:55:44 2017-03-21

krasserr

20:48:03 2017-03-21

Dvakota

20:39:02 2017-03-21

mariana

20:37:13 2017-03-21

orw_mikle

20:34:36 2017-03-21

DrKV

20:31:47 2017-03-21

И лично мне весьма интересно содержание этих "вскрытых органов". Вот только таких любопытствующих по этому поводу ровно столько, сколько сисадминов в нашем с вами кругу на этой площадке (ну, может + статистическая погрешность в лице просто любопытных ко всему). А таких, я подозреваю, хватит пальцев на двух руках.

iAFC

20:20:38 2017-03-21

Роза

20:13:13 2017-03-21

Роза

20:02:17 2017-03-21

Б...а

19:43:22 2017-03-21

Luger

19:35:55 2017-03-21

Да,нормальных антивирусов очень мало.

Александр

19:12:15 2017-03-21

aleks_ku

18:18:32 2017-03-21

Б...а

18:16:12 2017-03-21

Людмила

18:14:19 2017-03-21

улыбнули. вечером трудного дня это не лишнее:)) It is a hard day`s night .. пойду и включу битлов!

dyadya_Sasha

18:08:23 2017-03-21

Кроме того, где ещё увидишь как на КУХНЕ препарируют)))).

Ovod

17:52:26 2017-03-21

Х...р

17:37:07 2017-03-21

Геральт

17:33:34 2017-03-21

Неуёмный Обыватель

17:16:07 2017-03-21

Людмила

17:11:23 2017-03-21

"Пользователю внутренний мир антивируса знать совсем не обязательно."

т.е. рубрика Кухня не нужна?

С...й

17:05:41 2017-03-21

АВВ

16:44:01 2017-03-21