Удаленные пакости

20 января 2017

Удаленный доступ к компьютеру несет в себе риски, особенно если на компьютере хранится важная корпоративная информация. Если пользователь ПК — главный бухгалтер, то проникновение злоумышленника в его компьютер будет иметь печальные последствия для компании. Но стоит ли опасаться «удаленных» киберпреступников обычным пользователям?

у нас есть шоп, карты и желание заработать.

Нужно обезопасится.

Нужен Дедик, это служба удаленного доступа к компьютеру (dedicated servise).

Служит для:

- А) безопасности

- Б) обхода системы защиты ИМ (если такая имеется).

Проще говоря: вы вбиваете данные Майка Джексона из НЬЮ-ЙОРКА, а айпи у вас блин Саратовское или Московское или Пермское. Интернет магазин понимает что вы что-то мутите и ваш запрос на покупку сразу летит в корзину. Следовательно нам нужно, чтобы данные совпадали с айпишником. Юзаем дедики, будет вам счастье. Еще можно использовать соксы Socks 4-5.

Дедики продаются в таком виде: 93.161.124.158 login/password

Чтобы зайти на дедик юзаем: «подключение к удаленному рабочему столу» в винде, вводим айпи адрес, логин пароль и вуаля, мы на дедике)

Дедики бывают разных стран, штатов, городов. По сути это просто аренда компа в любой точке мира для своих корыстных целей.

Это цитата, язык оригинала сохранен. Ссылку на нее мы дать не можем, т.к. за время подготовки выпуска сайт приказал долго жить — жизнь хакерских сайтов быстротечна.

Переведем ее на русский. Деньги мало украсть — их нужно легализовать (отмыть). Один из вариантов того, как это сделать — купить некий товар и затем его продать. Но покупать товар на свое имя — рискованно. Удаленный доступ позволяет злоумышленникам совершать покупки от вашего лица и с вашего компьютера. С него же можно проводить атаки других пользователей.

Хотите обвинить Россию / США / любую другую страну в атаке? Ее можно совершить через компьютеры граждан этой страны, и будет шито-крыто! После атаки умные злоумышленники вычистят все следы своего присутствия в системе, и именно вам придется доказывать, что это не вы развлекались в компании друзей, ломая на спор сайт президента/ЦРУ/МО/NASA.

Кстати, наличие на вашем компьютере взломанных программ, хакерских утилит и тому подобных вещей может быть использовано в суде для подтверждения возможности совершения вами злоумышленных действий.

С помощью средств удаленного доступа можно также совершать покупки от вашего имени, используя сохраненные вами же логины и пароли в Менеджере паролей браузера или специальной утилите аналогичного назначения.

Имея удаленный доступ к вашему компьютеру, злоумышленник может увидеть все, что вы печатаете на экране.

Пятилетний ребенок запомнил все данные банковской карты, которые незадачливый папа в присутствии дитя ввёл в экранную форму. И вскоре малыш начал самостоятельно делать покупки, пользуясь запомненными сведениями.

Антивирусная правДА! рекомендует

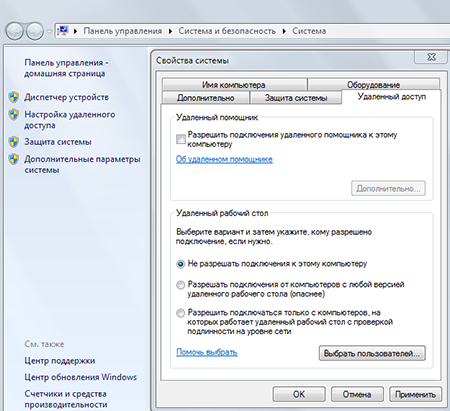

Если вы не используете сервисы удаленного доступа, отключите их.

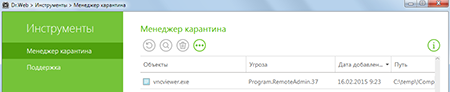

В связи с тем, что удаленный доступ возможен также с применением специальных программ, проведите полное антивирусное сканирование компьютера. Антивирусный сканер отметит найденные программы удаленного управления и предложит их удалить.

- Если вы используете данные сервисы (например, проверяете домашнюю сеть с работы), то ограничьте список компьютеров, с которых разрешен удаленный доступ, установите надежный пароль и своевременно его обновляйте.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Toma

17:24:15 2018-09-05

Денисенко Павел Андреевич

22:50:23 2018-08-02

vasvet

05:37:20 2018-04-05

alex-diesel

18:49:30 2018-03-28

Очевидно, собственно ключи от квартиры/машины/сейфа не оставляем кому попало))

VAK

23:19:24 2017-03-28

philosoph

17:42:03 2017-02-10

eaglebuk

21:32:50 2017-02-03

Oleg

15:41:01 2017-01-22

AntonIT

18:58:05 2017-01-21

"После атаки умные злоумышленники вычистят все следы своего присутствия в системе, и именно вам придется доказывать, что это не вы развлекались в компании друзей, ломая на спор сайт президента/ЦРУ/МО/NASA"

Люди которые будут заниматься расследованием инцидентов такого высокого уровня далеко не дилетанты..и то что, злоумышленнику удастся вычистить следы на вашем компьютере,

не гарантируют ему ни какой безопасности! поднимаем логи провайдера а дальше...дело техники не спасет даже TOR!,все finita la commedia.

Соответственно не один серьезный BlackHat не будет пользоваться подобной маскировкой для атаки такого уровня.

Но в целом полезная статья)

Неуёмный Обыватель

02:17:21 2017-01-21

Вячеслав

23:52:52 2017-01-20

solec

22:39:24 2017-01-20

Б...а

22:35:59 2017-01-20

Dvakota

21:50:36 2017-01-20

razgen

21:28:35 2017-01-20

orw_mikle

21:00:07 2017-01-20

kva-kva

20:43:20 2017-01-20

mk.insta

20:20:13 2017-01-20

Геральт

18:58:04 2017-01-20

samos

17:51:23 2017-01-20

Mehatronik

17:28:56 2017-01-20

jonblaik

16:46:31 2017-01-20

Vlad57

16:38:36 2017-01-20

Шалтай Александр Болтай

16:38:30 2017-01-20

Masha

16:26:31 2017-01-20

Luger

16:24:45 2017-01-20

Nikogo_net_zdes

16:17:16 2017-01-20

kyha4

16:13:01 2017-01-20

Спасибо за выпуск.

DrKV

15:33:21 2017-01-20

krant

15:12:32 2017-01-20

ada

15:03:20 2017-01-20

Andromeda

14:18:40 2017-01-20

Damir

14:18:02 2017-01-20

Альфа

13:55:54 2017-01-20

Татьяна

12:51:24 2017-01-20

Влад

12:41:03 2017-01-20

maestro431

12:25:07 2017-01-20

user

12:16:47 2017-01-20

dyadya_Sasha

11:59:42 2017-01-20

djabax

11:21:31 2017-01-20

GREII

10:41:51 2017-01-20

udginvr

10:36:30 2017-01-20

maxtat

10:33:43 2017-01-20

Спасибо за статью.

Дмитpий

10:09:47 2017-01-20

marisha-san

09:38:15 2017-01-20

Настя

09:19:36 2017-01-20

Неуёмный Обыватель

08:41:11 2017-01-20

Анатолий

08:40:16 2017-01-20

Владимир

08:02:37 2017-01-20

a13x

08:01:56 2017-01-20