Вшито-скрыто

17 января 2017

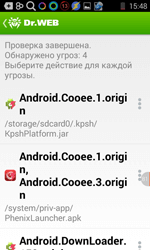

Специалисты «Доктор Веб» неоднократно обнаруживали вредоносное программное обеспечение в прошивках смартфонов под управлением ОС Android. Иногда эти троянцы ведут себя довольно хитро — например, начинают свою деятельность не сразу, а через несколько месяцев, чтобы у владельца не возникали подозрения. И зачастую нельзя просто взять — и удалить таких троянцев: удаление зараженного файла может превратить телефон в «кирпич».

Предустановленный на Philips s307 троянец находится непосредственно в прошивке смартфона — программа-лаунчер, в которую встроен троянец Android.Cooee.1, отвечает за нормальную загрузку ОС. Поэтому сброс к заводским параметрам не поможет избавиться от троянца. По этой причине перед удалением вредоносного приложения необходимо установить альтернативный лаунчер и настроить его запускающимся по умолчанию.

Как в мобильном устройстве может оказаться троянец?

- Первый способ получить телефон с троянцем в прошивке — купить уже зараженное устройство. В таких случаях вредоносное ПО появляется на нем в момент заливки прошивки — на производстве или в сервисном центре.

Прошивка может быть заражена и после покупки — а именно после окончания срока официальной поддержки устройства производителем.

- Производителям невыгодно поставлять бесконечно долго обновления ОС Android на устаревшие модели, а иногда это даже технически невозможно. Это относится как к производителям, реализующим устройства под собственным брендом, так и к тем, кто заказывает устройства у производителей, а затем под собственным брендом реализует их через свою сеть. Последние могут передавать поддержку устройств иным фирмам. В этом случае пользователю может прийти обновление, переводящее поддержку на другую организацию. Ничего криминального в этом нет — меняется, например, адрес, по которому в случае необходимости со смартфона будет отсылаться информация.

- Пользователям невыгодно постоянно менять смартфоны на устройства с более современными ОС — невелика беда, считают они, если устройство нормально работает, но у него устаревшая версия системы.

- Вирусописателям выгодно использовать обнаруженные в старых версиях системы уязвимости, чтобы создавать вредоносные программы, которые получают root-полномочия и копируют себя или других троянцев в системные разделы. Обычно сброс к заводским настройкам помогает вылечить устройство, но иногда, в особо сложных случаях, изменения в системе такие серьезные, что может понадобиться перепрошивка на оригинальную чистую версию системы, иначе даже после сброса троянцы остаются.

Не будем уподобляться конспирологам и разрабатывать теории заговоров. Крайне маловероятно, что сами производители устройств находятся в сговоре с вирусописателями.

И производители, и владельцы бренда, под которым продается устройство, — равно как и пользователи, становятся жертвами недобросовестных партнеров или киберпреступников.

Троянцы в прошивках, скорее, свидетельствуют о том, что производители устройств еще недостаточно осознают масштаб бедствия. Скорее всего, они не проверяют «вшитое» в телефон ПО до заливки на вредоносность или проверяют поверхностно. Есть ли у производителя на то технические возможности и специалисты соответствующей квалификации, считает ли он своей обязанностью проводить такую проверку — это большой вопрос, который остается на его совести.

Как троянцы попадают в изначальную прошивку или в официальное обновление?

Каждую версию ОС Android собирают производители мобильных устройств. Они добавляют в телефон графическую оболочку, свои программы, программы других разработчиков, популярные в регионе поставки и т. п. Производители стремятся нафаршировать свою продукцию максимальным количеством самых нужных пользователям программ — это повышает привлекательность устройств. Разрабатывать самостоятельно все нужные программы ни один производитель не в силах, поэтому устанавливают программы в том числе сторонних компаний. Вот тут и могут подключиться киберпреступники: если разработчик нечист на руку, он может добавить в ПО что-то от себя.

Гипотетически троянцы в прошивке могут оказаться по следующим причинам:

- На устройство заливается ПО, разработанное недобросовестной компанией — или добросовестной, в которой работает нечестный программист.

- Вирусописатели могут получить доступ к ресурсам разработчиков ПО и скрытно внедрить троянца в создаваемый образ ОС.

- Использование зараженного SDK (software development kit).

- Криминальная группа берет партию устройств и перепрошивает версию ОС со своим троянцем. Затем зараженные устройства пускаются в продажу.

Обычно разработчики, которых уличили в наличии вредоносного функционала, утверждают, что их не так поняли, и функционал, принятый антивирусными исследователями за вредоносный, на самом деле — нужный, полезный и ни в коем случае не опасный.

- Так, поставщик решений для смартфонов BLU утверждал после скандала, что отправка на китайские серверы текстовых сообщений и звонков пользователя осуществлялась исключительно с целью борьбы со спамом.

- А разработчики SDK-платформы, классифицируемой Dr.Web как Android.Gmobi.1, заявляли, что функционал, позволяющий делать на устройстве по большому счету что угодно, — это способ экономить деньги все того же пользователя, и никакой опасности в этом нет.

Однако все эти истории объединяет одно — после обнаружения аналитиками «Доктор Веб» всего лишь потенциально вредоносного функционала разработчики убирали его из своих продуктов.

#Android #мобильный #троянец #настройки_Dr.WebАнтивирусная правДА! рекомендует

- Слепо доверять нельзя никому. Увы, многие пользователи стремятся «облегчить» антивирусную проверку за счет сканирования только скачиваемых файлов и отказа от постоянной проверки файловым монитором. Однако, как показано выше, троянец может «сидеть» в устройстве как изначально, так и прийти в запакованном официальном обновлении уже после покупки аппарата. Поэтому полная периодическая проверка смартфонов и планшетов — суровая необходимость!

Антивирус не может знать все вредоносные программы. Может так случиться, что с обновлением на устройство попадет новейшая вредоносная программа, пока не известная аналитикам. На этот случай у пользователей Dr.Web Security Space для Android есть возможность отправить образец такого ПО на анализ.

Для этого выполните следующие действия.

Нажмите и удерживайте файл в списке объектов файловой системы, затем нажмите кнопку Отправить в лабораторию.

- На следующем экране введите адрес своей электронной почты, если хотите получить результаты анализа отправленного файла.

Выберите одну из категорий для вашего запроса:

- подозрение на вирус — если вы считаете, что файл представляет угрозу;

- Ложное срабатывание или Ложное срабатывание Origins Tracing — если считаете, что файл был ошибочно отнесен к угрозам.

Выбор одной из представленных категорий в случае ложного срабатывания осуществляется на основании имени угрозы, предположительно содержащейся в отправляемом файле: если в названии присутствует постфикс «.origin», следует выбирать категорию Ложное срабатывание Origins Tracing, в остальных случаях — Ложное срабатывание.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Filip_s

22:41:55 2021-01-26

Неуёмный Обыватель

01:36:45 2019-01-21

MaxxxCashe

10:19:31 2019-01-19

Денисенко Павел Андреевич

20:25:05 2018-07-24

vasvet

14:09:49 2018-03-29

alex-diesel

18:34:28 2018-03-28

Не будем облегчать воришкам их задачу, пусть попотеют зазря и проваливают ))

Toma

17:46:36 2018-02-13

eaglebuk

21:37:06 2017-02-03

jonblaik

01:56:14 2017-01-19

Heisenberg

18:19:09 2017-01-18

Вячeслaв

10:57:20 2017-01-18

Анатолий

09:20:27 2017-01-18

Неуёмный Обыватель

02:16:43 2017-01-18

Mehatronik

23:28:48 2017-01-17

Andromeda

22:11:21 2017-01-17

Dvakota

22:08:38 2017-01-17

В...а

22:03:54 2017-01-17

vla_va

21:55:46 2017-01-17

Альфа

21:55:35 2017-01-17

ek

21:29:42 2017-01-17

НинаК

21:16:24 2017-01-17

Marsn77

20:57:14 2017-01-17

orw_mikle

20:44:36 2017-01-17

kva-kva

20:14:09 2017-01-17

GREII

20:13:02 2017-01-17

mk.insta

19:58:05 2017-01-17

ivan.ivanov1904

19:25:52 2017-01-17

О сколько в нем открытий чудных...

Спасибо за предупреждение.

DrKV

18:30:22 2017-01-17

krant

18:04:21 2017-01-17

Спасибо за статью.

Шалтай Александр Болтай

17:25:21 2017-01-17

1milS

17:08:32 2017-01-17

samos

16:44:23 2017-01-17

AntonIT

16:36:43 2017-01-17

Неуёмный Обыватель

15:25:18 2017-01-17

Dzhetrou

14:42:02 2017-01-17

Maat

14:10:46 2017-01-17

iAFC

13:54:06 2017-01-17

Влад

13:51:39 2017-01-17

Ruslan

13:42:06 2017-01-17

Sapfir

13:40:08 2017-01-17

Zulfat

13:31:46 2017-01-17

dyadya_Sasha

13:28:21 2017-01-17

hyperpc

13:26:33 2017-01-17

Masha

12:12:51 2017-01-17

Денис

11:46:00 2017-01-17

Кирилл

11:24:41 2017-01-17

Роза

10:53:59 2017-01-17

Татьяна

10:48:17 2017-01-17

Дмитpий

10:35:58 2017-01-17

PITONMAN

09:48:10 2017-01-17