Антивирус «для галочки» — 2: проблемы и решения

12 января 2017

В первом выпуске серии «Антивирус "для галочки"» мы достаточно подробно рассмотрели ситуацию, когда защита предприятия организуется бессистемно. Можно ли избежать такого подхода и обеспечить настоящую безопасность? Можно, и достаточно просто!

Антивирусные продукты для защиты компаний имеют возможность централизованного управления — думаем, всем понятно, что обслуживать десятки, сотни и тысячи компьютеров, не имея такой возможности, было бы крайне сложно. Есть централизованная защита и в Dr.Web — Центр управления Dr.Web Enterprise Security Suite (хотя в нашей практике бывало, что по неизвестным нам причинам его не использовали, хоть этот компонент и бесплатный). Не будем рассматривать все возможности Центра управления Dr.Web (пошаговые инструкции только по основному функционалу занимают более 300 страниц) — остановимся только на том, что можно использовать для предотвращения описанной в первом выпуске ситуации.

Проблема

Исходное заражение произошло из-за того, что антивирус на рабочей станции сотрудника, запустившего ВПО из фишингового письма, содержащего documents.exe, был отключен или использовал устаревшие антивирусные базы.

https://www.ptsecurity.com/upload/ptru/analytics/Cobalt-Snatch-rus.pdf

Решение

Тут все просто. Во-первых, запрещаем отключать антивирус тем пользователям, которым это делать не положено (т. е. практически всем).

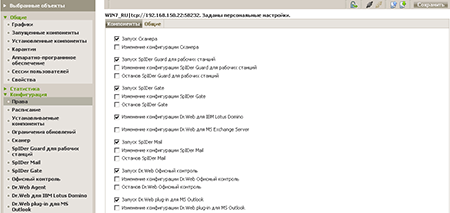

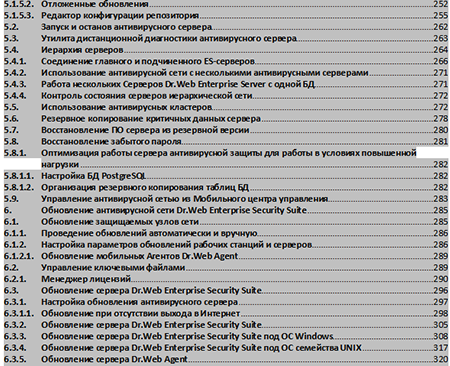

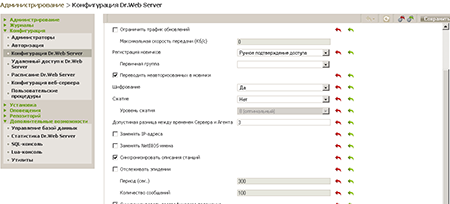

Затем настраиваем параметры автоматического обновления. Тут вариантов очень много, поэтому ограничимся скриншотом оглавления учебного курса DWCERT-002-ESS10 Dr.Web Enterprise Security Suite версии 10:

Проблема

В числе прочего выявлялась подозрительная активность легитимного ПО Ammyy Admin.

Решение

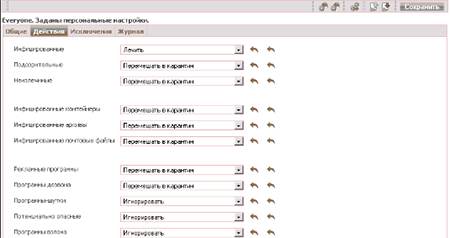

В данном случае средствами Центра управления можно было настроить реакцию антивирусного ПО на вредоносное и потенциально опасное ПО:

Проблема

Расследование показало, что запуск файла из фишинговых писем в разное время осуществили несколько сотрудников.

Решение

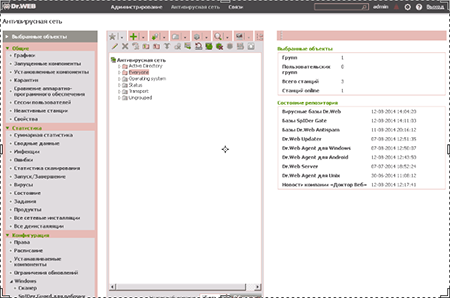

Нужно было настроить различные права для разных групп сотрудников и отдельных пользователей:

Кроме того, Центр управления позволяет настроить уведомления о возникновении эпидемии — предупредить о множественных заражениях:

Проблема

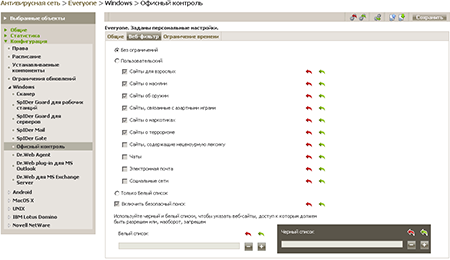

Для поиска и загрузки различных утилит (например, Mimikatz) злоумышленники использовали легитимные ресурсы, в частности распространенные поисковые системы, прямо со скомпрометированных узлов.

Решение

Офисный контроль — аналог известного всем пользователям Dr.Web Security Space Родительского контроля:

Проблема

Анализ журналов системы защиты подтвердил перемещения в сети со скомпрометированных компьютеров, в том числе подтвердились факты подключений к банкоматам с помощью RAdmin. В инфраструктуре атакованного банка это ПО активно используется администраторами для удаленного управления, среди прочего, и банкоматами.

Решение

Центр управления позволяет анализировать действия администраторов, что дает возможность найти виновного в возникновении уязвимости сети.

#корпоративная_безопасность #антивирус #настройки_Dr.Web #Офисный_контрольАнтивирусная правДА! рекомендует

Грамотное использование антивирусных решений избавляет от головной боли в случае возможных инцидентов. А чаще всего — не дает им даже возникнуть!

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Виктор

22:03:09 2019-11-16

Денисенко Павел Андреевич

13:44:09 2018-08-04

alex-diesel

18:52:22 2018-03-27

Что бы легко было работать со сложная системой, надо ее правильно настроить - азбука, но бывает лень, тут то все самое веселое и начинается - тоже азбука ))

Toma

18:27:15 2018-01-17

ka_s

20:18:20 2017-11-24

Natalya_2017

13:29:09 2017-04-05

eaglebuk

14:57:37 2017-02-03

IIICoDIII

22:41:27 2017-01-17

philosoph

01:10:27 2017-01-17

2018

19:47:06 2017-01-13

Только неграмотные могут не знать о фишинге и правила работы с эл почтой.

AntonIT

14:22:36 2017-01-13

Maat

12:22:59 2017-01-13

SGES

08:03:22 2017-01-13

Неуёмный Обыватель

01:25:02 2017-01-13

vla_va

22:50:33 2017-01-12

solec

22:50:14 2017-01-12

В...а

22:45:41 2017-01-12

Б...а

22:41:15 2017-01-12

Luger

22:34:32 2017-01-12

НинаК

22:32:34 2017-01-12

ek

22:19:02 2017-01-12

kva-kva

22:03:09 2017-01-12

mk.insta

21:56:00 2017-01-12

Marsn77

21:36:58 2017-01-12

Геральт

20:24:58 2017-01-12

Дмитpий

20:24:53 2017-01-12

Mehatronik

19:02:51 2017-01-12

Родриго

18:44:23 2017-01-12

Шалтай Александр Болтай

18:33:55 2017-01-12

krant

18:20:17 2017-01-12

Беда!

Спасибо за статью.

Неуёмный Обыватель

17:23:09 2017-01-12

Dvakota

16:56:01 2017-01-12

Masha

16:53:34 2017-01-12

iAFC

16:29:21 2017-01-12

DrKV

16:23:11 2017-01-12

ada

14:46:50 2017-01-12

Дмитpий

14:46:41 2017-01-12

Влад

13:28:56 2017-01-12

razgen

11:39:36 2017-01-12

Zserg

10:59:29 2017-01-12

Ruslan

10:52:58 2017-01-12

djabax

10:30:08 2017-01-12

maxtat

10:05:27 2017-01-12

Nikogo_net_zdes

09:52:03 2017-01-12

Ж...ч

08:59:14 2017-01-12

dyadya_Sasha

08:48:38 2017-01-12

Damir

08:22:49 2017-01-12

GREII

08:15:51 2017-01-12

a13x

08:08:20 2017-01-12

maestro431

08:03:41 2017-01-12