Безопасность — странный предмет

31 октября 2016

В выпусках проекта «Антивирусная правДА!» мы неоднократно рекомендовали при работе с различными устройствами использовать пониженные права и одновременно предупреждали, что не стоит безоговорочно верить маркетологам, расхваливающим ту или иную технологию.

Исследователи Мэтт Гребер (Matt Graeber) и Мэтт Нелсон (Matt Nelson) обнаружили новый способ обхода функции Контроля учетных записей в Windows, предназначенной для предотвращения несанкционированных изменений в компьютере.

Проанализировав ряд установленных по умолчанию задач в планировщике Windows 10, исследователи выяснили, что один из процессов (SilentCleanup) может запускаться непривилегированным пользователем, но исполняться с повышенными правами. Как пояснили эксперты, файл SilentCleanup связан с утилитой Disk Cleanup или Cleanmgr.exe. При запуске cleanmgr.exe права процесса автоматически повышаются до максимального уровня, что связано с установленными настройками в конфигурации задачи.

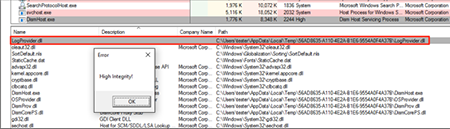

После запуска утилита Disk Cleanup создает новую папку GUID в C:\Users\\AppData\Local\Temp, куда копируется несколько DLL-файлов, а также dismhost.exe.Запустившись, dismhost.exe начинает в определенном порядке выгружать файлы DLL из папки C:\Users\\AppData\Local\Temp\ Исследователи представили свои наработки специалистам Microsoft, однако в компании отметили, что механизм Контроля учетных записей не относится к функциям безопасности и, соответственно, данная проблема не может рассматриваться как уязвимость. https://enigma0x3.net/2016/07/22/bypassing-uac-on-windows-10-using-disk-cleanup/

О чем говорит эта новость?

- Несмотря на то, что человек работает с пониженными правами, ряд утилит использует права куда более высокие.

- Работа с правами пользователя, отличными от прав администратора, – уже не панацея, хоть это и значительно снижает риск заражения.

- Использование белого списка разрешенных программ – также уже не панацея: атака производится путем подмены библиотеки.

- Контроль целостности запущенных приложений – тоже не панацея: инжекта кода в работающий процесс не происходит, процесс сразу запускается, имея вредоносный функционал.

Антивирусная правДА! рекомендует

- Безопасность — странный предмет. «Вроде бы есть, а вроде бы нет». Ни одно средство защиты само по себе не является «золотой пулей», решающей все проблемы безопасности. В ее основе лежит понимание пользователем последствий любых своих действий.

- Использование пониженных прав, белого списка программ, контроль целостности процессов – все это может защитить от запуска новых приложений, от изменения возможностей приложений «на лету». Но только антивирус позволяет проверить все новые файлы и дать гарантию отсутствия среди них известных вредоносных программ. А в случае неизвестных угроз – пролечить их после получения обновлений.

Все, наверное, видели фильмы, где герой спит с пистолетом под подушкой? Антивирус – и есть тот самый пистолет, позволяющий поставить точку в притязаниях грабителя, обошедшего все меры защиты вашей цифровой «квартиры».

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Toma

17:29:32 2018-12-10

Денисенко Павел Андреевич

22:07:03 2018-08-05

vasvet

10:27:30 2018-04-10

alex-diesel

17:28:23 2018-03-23

А главное, его и предусмотреть то не просто ((

спасибо антивирусу, что значительно снижает риски.

ka_s

09:55:02 2017-05-17

Шалтай Александр Болтай

16:45:57 2017-02-28

eaglebuk

13:35:41 2017-02-09

Александр Ш.

23:51:20 2017-01-27

P.S. https://support.drweb.ru/new/feedback/

biotok

22:18:14 2017-01-27

biotok

22:16:03 2017-01-27

Пaвeл

11:57:01 2017-01-13

1milS

07:18:34 2016-11-20

nahimovec

09:41:57 2016-11-08

Вячeслaв

10:29:17 2016-11-07

Расчехляет значит хакер свои любимые инструменты. Звонок в дверь. Вы арестованы! Я же ничего не успел сделать! А мы заранее предугадали ваши последующие действия!

:-)

sania2186

09:07:07 2016-11-04

bob123456

17:29:58 2016-11-03

2018

00:37:51 2016-11-03

Вячeслaв

09:46:40 2016-11-02

Защита должна быть неожиданной

bob123456

16:34:32 2016-11-01

А вообще, идеальный вариант - оградить себя высоким забором под высоким напряжением, поставить систему ПВО и построить бункер под землёй на случай ядерной войны. :)

Дмитpий

12:54:21 2016-11-01

http://ilibrary.ru/text/983/p.1/index.html

a13x

09:19:47 2016-11-01

a13x

09:11:30 2016-11-01

Один из 2-х непонятно откуда взявшихся - был вообще Dr.Web-ом обнаружен в пресловутом Яндекс.Браузере. Ещё не разбирался, что там было, но тут либо Я.Бр неизвестно что качнул, либо опять тот самый пример блокировки Dr.Web-ом здоровых, нормальных программ как вирусных/зараженных/вредоносных.

В Я.Бр-е Dr.Web выловил: Adware.Toolbar.333.

Неуёмный Обыватель

01:11:04 2016-11-01

razgen

23:43:49 2016-10-31

---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

А у меня при полных проверках ничего вредоносного Др.Веб не обнаруживает. Может быть потому, что у меня постоянно все функции включены, и всё устраняется налету.

dyadya_Sasha

23:29:42 2016-10-31

visito

23:19:08 2016-10-31

В...а

23:17:07 2016-10-31

dyadya_Sasha

23:16:37 2016-10-31

В аналогии со зверьми, оружие более уместно. Но подушка и с пистолетом не из этого сериала, скорее тогда ружье и спальник:).

И все-таки ночной лес с дикими зверьми - экстремальная ситуация. Сравнение авторов защиты обычной и "цифровой" квартиры подходит больше. И грабитель обошедший все меры защиты тоже хорошо вписывается, но пистолет под подушкой?! И замену то не найти.)) Может собака?

Demon

23:07:02 2016-10-31

С...й

23:01:57 2016-10-31

НинаК

22:57:59 2016-10-31

ek

22:25:07 2016-10-31

kva-kva

21:36:19 2016-10-31

bob123456

21:22:54 2016-10-31

______________

Человек спит с пистолетом под подушкой ещё и там, где очень много диких зверей (вредоносов) вокруг, а сам он находится в шалаше. :) И для того чтобы не достаться на обед какому-либо зверю, он должен предпринять много превентивных мер: положить пистолет под подушку, развести огонь, который бы отпугивал диких животных, расставить капканы и ловушки, чтобы поймать добычу и не умереть с голоду (а потом уж быть съеденым), установить сигнализацию по периметру на случай, если огонь погаснет, распылить средства от комаров, чтобы не заболеть малярией и т.д. :) А

Интернет - это та же самая дикая природа, где пользователя на каждом шагу подстерегают опасности. Точно так же как в диком лесу человека за ногу может укусить змея. Так что всегда нужно быть начеку.

mk.insta

21:19:38 2016-10-31

bob123456

21:06:54 2016-10-31

Инжект - это тоже вредоносный код и встроенный Защитник Windows с ним вполне может справиться. Защиту тоже надо рассматривать в комплексе, а не останавливаться на каких-то отдельных компонентах. Я как-то не слышал ещё, что кто-то именно от указанной в статье уязвимости пострадал. Так что пока это из области кардиостимуляторов, о которых писалось ранее.

P.S. Я всегда рассматривал функцию UAC как вспомогательную и в связке с антивирусом это вполне неплохой тандем, хорошие два партнёра. Она не заменяет антивирус точно так же как антивирус не заменяет её. Это подобие брандмауэра (который спрашивает о том, можно ли приложению лезть в Интернет или нет), только для исполняемых файлов.

Кстати, антивирус делает по сути то же самое, ведь вредоносный файл всегда можно добавить во всякие исключения и в конце концов его запустить на свою голову.

Дмитpий

20:23:46 2016-10-31

Mehatronik

20:09:39 2016-10-31

Сергей

19:49:01 2016-10-31

Неуёмный Обыватель

18:58:05 2016-10-31

B0RIS

18:25:48 2016-10-31

Вячeслaв

17:52:24 2016-10-31

Coolander

16:48:31 2016-10-31

a13x

16:41:37 2016-10-31

Если вы не знали: посмотрите: https://drw.sh/eyjzgs

Это ведь не только с Adobe Flash происходит.

djabax

15:09:35 2016-10-31

a13x

15:05:39 2016-10-31

Людмила

15:03:13 2016-10-31

навязывание товара или слуги в терминах Законов РФ это обуславливаник приобретения одних товаров (работ, услуг) обязательным приобретением иных товаров (работ, услуг).

Zulfat

14:39:51 2016-10-31

DeeAnvil

14:29:13 2016-10-31

Dvakota

14:29:10 2016-10-31