Чем расплачиваться будем?

16 сентября 2016

Не прячьте ваши денежки

по банкам и углам,

несите ваши денежки,

иначе быть беде.

Из песни «Поле чудес» из кинофильма «Приключения Буратино»

Вредоносные программы — в том числе и вымогатели-шифровальщики — создаются в целях незаконного заработка. И для тех, кто использует такие программы, вопрос сокрытия и обналичивания украденных денег стоит очень остро.

- В «золотую» эпоху так называемых локеров (блокировщиков) вымогатели требовали прислать им выкуп в виде платного СМС на короткий номер. Всплеск интереса к переводам на короткие номера был достаточно скоро замечен – и ограничен.

Затем злоумышленники стали требовать пополнить номер мобильного.

Теперь предлагали пополнить номер мобильного телефона, а не отправить SMS. Но проблема была в том, что Qiwi вводил ограничения на обналичивание денег с одного номера телефона в 15 000 рублей.

В силу разных причин, в том числе из-за того, что аппетиты преступников сильно выросли, этот способ выплаты выкупа себя изжил и сейчас не используется.

- Затем стали требовать (и используют эту схему до сих пор) перевод суммы выкупа на счета фирм-однодневок или физических лиц. Но главное ведь не ограбить банк, главное — не попасться! Один из способов вывести деньги со счета в банке – нанять «дропов». В преступной кибергруппировке их роль состоит в снятии денег из банкомата. Наличие в России множества сервисов по обналичиванию существенно облегчает эту часть преступления.

Как правило, деньги делятся пополам: 50% получает хакер, а 50% руководитель дроп-проекта, который из своей половины гонорара расплачивается с подельниками.

http://24smi.org/news/8816-kak-xakeri-obnalichivaut-ukrad.html

- Когда киберпреступники принялись потрошить карманы европейских бюргеров, им пришлось решать проблемы обналичивания европейских валют.

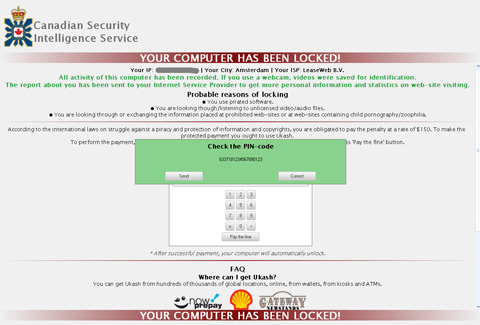

Оказавшись на компьютере жертвы, Trojan.Winlock.5490 … демонстрирует на экране окно, содержащее текст на французском языке с требованием заплатить 100 евро с помощью карт оплаты платежных систем Paysafecard или Ukash. Введенный жертвой номер карты отправляется на удаленный командный сервер злоумышленников, а в ответ троянец демонстрирует сообщение приблизительно следующего содержания: «Подождите! Платеж будет обработан в течение 24 часов».

- Trojan.Winlock.7384 использует конфигурационный файл, в котором описано, с какими странами и платежными системами работает этот троянец, — в основном это ваучерные системы Ukash, Moneypack и Paysafecard.

Для разблокировки компьютера троянец требует ввести код ваучера платежной системы — этот код обычно размещается на чеке, выдаваемом платежным терминалом при внесении какой-либо суммы. Введенный жертвой код передается на принадлежащий злоумышленникам управляющий сервер и проверяется на подлинность. В случае подтверждения факта оплаты управляющий центр отправляет троянцу команду на разблокировку компьютера. Сумма, которую требуют заплатить за эту услугу злоумышленники, составляет 100 евро или 150 долларов США.

http://news.drweb.ru/show/?c=5&i=3025&lng=ru

Но оставалась одна нерешенная проблема – как обналичить эти чеки Ukash, MoneyPak, PaySafeCard в России. Тогда-то и появилась на рынке услуга по обналичке данных чеков. Их вбивали в казино, в различные платежки и меняли на Webmoney. В одно время даже сама Webmoney позволяла пополнить кошелек с помощью Ukash. Но когда эти локеры достигли шокирующего развития, то Webmoney постарались как можно скорее прикрыть эту лавочку.

Новые времена – новые возможности!

- Криптовалюты предоставляют полную анонимность, что сразу сделало их любимым инструментом злоумышленников. Конечно, существуют вредоносные программы, нацеленные и на майнинг, но в основном биткойны используются как валюта для выкупа вымогателям.

Антивирусная компания «Доктор Веб» накануне сообщила о появлении в сети вируса-шифровальщика под названием Linux.Encoder.1, поражающего файлы пользователей Linux. Размер выкупа, который просят злоумышленники, равен 1 биткойну.

http://bitcoininfo.ru/news/hakery-shifrovalshchiki-trebuyut-vykup-v-bitkoinah-u-polzovateley-linux

Сегодня вымогатели требуют за расшифровку файлов до 1500 биткойнов. 1 биткойн = 272 евро или 330 долларов*. Сумма выкупа может достигать 49 500 долларов.

http://antifraud.drweb.ru/encryption_trojs

* Курс был актуален на дату публикации материала.

Антивирусная правДА! рекомендует

- В нашу эпоху победившего цифрового мира у банков не осталось никаких секретов от правоохранительных органов. Даже если банк расположен в Швейцарии.

Крупные швейцарские банки (в том числе Credit Suisse, Julius Baer, Zuercher Kantonalbank и местный филиал британского HSBC) пошли на соглашение с Министерством юстиции США, согласившись предоставить персональные данные, а также записи телефонных переговоров и e-mail-переписку 10 тысяч сотрудников, которые обслуживали уклонявшихся от налогов состоятельных американцев.

В феврале 2013 года (в Швейцарии – прим. редакции) вступил в силу Федеральный закон о международной помощи в налоговых вопросах. В Гражданском кодексе, в Законе о принудительном взыскании долга, Законе о несостоятельности (банкротстве), в Уголовном праве, в Кодексе об административных правонарушениях или в случае возбуждения уголовного дела также предусмотрены некоторые ограничения, связанные с банковской тайной: соответствующая информация может быть раскрыта по решению суда без согласия клиента.

Это предостережение для тех, кто думает, что сможет спрятать нетрудовые доходы в каком-либо банке☺

- Времена меняются, желание получить деньги нелегально – остается. Человек слаб. Так что мы увидим еще не одну волну шифровальщиков.

- В некоторых случаях (приблизительно в 10 из 100) компания «Доктор Веб» может помочь пострадавшим.

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

- прислать в вирусную лабораторию «Доктор Веб» или через форму «Отправить подозрительный файл» зашифрованный doc-файл;

- дождаться ответа специалиста и далее следовать его указаниям.

Что НЕ нужно делать:

- менять расширение у зашифрованных файлов – иначе, при удачно подобранном ключе, утилита просто не «увидит» файлов, которые надо расшифровать.

- использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

- Будьте готовы к возможному инциденту заранее:

- Разместите в закладках браузера ссылку на страницу техподдержки «Доктор Веб» с формой отправки файлов, необходимых для получения утилиты расшифровки.

Заранее узнайте, что именно нужно отправить в техническую поддержку. Время, которое вы потратите на выяснение этого, вычитается из времени, которое вам дали злоумышленники.

Внимание! Полный список требуемого можно найти на странице http://legal.drweb.ru/encoder.

- Сохраняйте резервные копии важных файлов в защищенном хранилище, используя функционал Защита от потери данных Dr.Web Security Space. Отличительной особенностью этого способа защиты является то, что хранилище находится под самозащитой антивируса — злоумышленник или вредоносная программа не сможет его удалить. Это дополнительная защита важных данных, а для тех, кто вообще не пользуется бэкапом, — единственный способ их защиты.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Денисенко Павел Андреевич

00:15:20 2018-08-07

vasvet

21:08:19 2018-04-23

alex-diesel

15:36:27 2018-03-19

Ну, что же, курс изменился, а проблемы остались. Информация интересная и актуальная.

Toma

15:45:40 2018-02-12

kapitansha73

01:38:28 2017-07-22

ka_s

23:13:28 2017-07-14

eaglebuk

22:16:10 2017-02-08

М...ч

21:56:13 2016-10-19

anchen

13:11:31 2016-09-19

2018

12:20:02 2016-09-19

Bigvit

22:02:27 2016-09-17

Anatoliy

21:31:51 2016-09-17

Неуёмный Обыватель

13:22:58 2016-09-17

vla_va

22:36:53 2016-09-16

Niru

22:36:20 2016-09-16

В...а

22:34:34 2016-09-16

Dvakota

22:30:46 2016-09-16

НинаК

22:23:36 2016-09-16

ek

22:01:11 2016-09-16

maznat

21:57:45 2016-09-16

solec

21:50:24 2016-09-16

kva-kva

21:48:50 2016-09-16

Б...а

21:35:24 2016-09-16

mk.insta

21:23:20 2016-09-16

mazev

21:18:02 2016-09-16

Luger

21:12:21 2016-09-16

Andromeda

20:09:50 2016-09-16

Альфа

20:00:41 2016-09-16

Mehatronik

19:45:20 2016-09-16

Coolander

19:33:00 2016-09-16

Alix

19:20:01 2016-09-16

Nikodim2011

17:37:44 2016-09-16

B0RIS

17:14:14 2016-09-16

DrKV

15:44:24 2016-09-16

Hazal

15:30:08 2016-09-16

tatmax

14:58:21 2016-09-16

Будем.

Неуёмный Обыватель

14:39:30 2016-09-16

Неуёмный Обыватель

14:33:47 2016-09-16

Rinat_64

14:13:33 2016-09-16

Геральт

14:10:23 2016-09-16

natplack

13:39:11 2016-09-16

bob123456

12:39:48 2016-09-16

bob123456

12:36:08 2016-09-16

alroma

12:22:25 2016-09-16

krantroru

11:39:52 2016-09-16

Viktoria

11:24:33 2016-09-16

ada

11:18:54 2016-09-16

phkrant

10:37:49 2016-09-16

Дмитpий

10:28:57 2016-09-16

Tetania Zeta

10:05:54 2016-09-16