Дутые опасности

12 сентября 2016

Неделя без новости об уязвимости – это нонсенс. Жить становится страшно. Ну вот, например:

В четверг, 25 августа (2016 года – прим. редакции), компания Muddy Waters Capital, специализирующаяся на коротких продажах, сообщила о необходимости отзыва и повторной установки кардиостимуляторов, ICD (вживляемых дефибрилляторов) и CRT (сердечных терапевтических устройств пересинхронизации) торговой марки St. Jude Medical в связи с наличием в данных устройствах уязвимостей, которые могут привести к сбою в работе оборудования.

Как утверждает Muddy Waters Capital в своем докладе, эксперты стартапа MedSec продемонстрировали сотрудникам компании примеры двух типов кибератак на устройства. Одна из них приводит к отказу в работе импланта, вторая позволяет разрядить батарею устройства с расстояния 15 метров.

Действительно важная новость, не так ли? Она показывает, что есть люди, действительно заботящиеся о защите, а компания-производитель игнорирует безопасность своих клиентов. Это на поверхности.

Но мы понимаем, что исследователи безопасности заинтересованы в своем пиаре. Поэтому зададимся вопросом: насколько сложно (или легко) реализовать (воспроизвести на практике) найденную уязвимость?

В свою очередь, представители St. Jude Medical опровергли возможность подобной атаки. Согласно официальному заявлению компании, после установки импланта радиус действия беспроводных коммуникаций составляет приблизительно два метра, и для того, чтобы разрядить батарею устройства, злоумышленнику потребуется находиться рядом с пациентом.

Успешная атака возможна при определенных условиях. Во-первых, преступник должен непрерывно подавать сигналы на устройство в течение нескольких дней. Во-вторых, все это время жертва должна лежать неподвижно.

Естественно, если пациент прикован к постели, можно выполнить необходимые действия. Но если злоумышленник получил доступ к такому пациенту, вероятно, он найдет более простой способ совершить преступление, без размещения рядом устройства, по которому его смогут найти?

Уязвимости сейчас ищут все кому не лень – занятие это очень популярное, дающее возможность заработка, в том числе и нелегального. Вопрос в том, насколько уязвимости, о которых нам рассказали, опасны на самом деле, а также насколько производители в курсе о по-настоящему критических уязвимостях и работают ли они над их устранением.

Итак, ваша ферма находит несколько уязвимостей, среди которых нет ни возможности RCE, ни повышения привилегий, но дает сбой системы и/или отказ от обслуживания (DOS). Зеродеи с DOS не представляют особого интереса для APT государственного уровня (скорее даже наоборот). Потому Вы и сообщаете об этих уязвимостях. Почему? Все очень просто — если о них не расскажете Вы, всегда остается возможность, что они будут использованы против вас (хактивисты, спецслужбы других государств). В данном случае у них не получится успеть первыми и до кучи Ваши собственные операции значительно обезопасятся за счет того, что проблема запатчится. В любом случае — это ситуация прямой выгоды для Вас и Ваших отчетов. Не говоря уже про саму возможность показать положительную статистику того, как вы репортите большинство найденных уязвимостей. Аккуратненько получается, не так ли?

К сожалению, никто не может быть уверен в том, что в используемых системах нет уязвимостей, – как «дыр» в самих продуктах, так и уязвимостей, возникших в связи с ошибками настройки.

Архив, похищенный в результате взлома сервера предположительно связанной с Агентством национальной безопасности США группировки Equation Group, помимо эксплойтов и вредоносного ПО содержит довольно редкие хакерские инструменты. В частности, вредоносный модуль, способный перепрограммировать операционную систему жесткого диска. Попав в ОС жесткого диска, вредонос остается там навсегда – его невозможно ни обнаружить, ни удалить даже при полном форматировании.

Ответственность за взлом Equation Group взяла на себя группировка The Shadow Brokers. Часть похищенных файлов хакеры опубликовали в открытом доступе. По словам исследователей, занимающихся изучением контента, массив содержит хакерские инструменты, предназначенные для эксплуатации уязвимостей в межсетевых экранах и маршрутизаторах ряда производителей.

Компания Cisco уже подтвердила подлинность двух эксплойтов — EPICBANANA и ExtraBacon, позволяющих проэксплуатировать уязвимости в межсетевых экранах компании и выполнить произвольный код. По словам экспертов Cisco, одна из уязвимостей была исправлена еще в 2011 году, однако об остальных стало известно только сейчас.

Антивирусная правДА! рекомендует

- Огромное количество уязвимостей могут быть блокированы (их реализация будет невозможна), если принять меры по ограничению прав пользователя в системе и использовать встроенные технологии ОС. Хотя, естественно, уязвимости встречаются и в них.

- Наличие на атакуемом компьютере антивируса существенно затрудняет как передачу, так и внедрение эксплойта в атакуемые процессы, даже если переданный вредоносный файл или код не поступал ранее на анализ в антивирусную лабораторию.

Внимание!

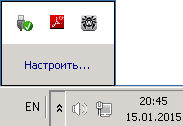

Если вы работаете в системе с правами администратора, запуск новых программ (а также запуск агента антивируса с целью изменения его настроек) не вызывает предупреждения системы UAC, а настройки антивируса не защищены паролем, то проникший на ваш компьютер злоумышленник сможет отключить антивирус незаметно для вас. Единственным изменением, которое вы сможете заметить, станет изменение вида иконок агента в трее. В связи с этим мы рекомендуем настроить постоянный показ иконок в трее, а не скрывать их.

Включить отображение иконки можно, щелкнув по значку  на тулбаре, выбрав пункт Настроить (Customize) и настроив желаемый вид отображения иконки.

на тулбаре, выбрав пункт Настроить (Customize) и настроив желаемый вид отображения иконки.

Значок SpIDer Agent’а отражает текущее состояние Агента Dr.Web:

— все компоненты, необходимые для защиты компьютера, запущены и работают правильно, соединение с сервером централизованной защиты установлено;

— все компоненты, необходимые для защиты компьютера, запущены и работают правильно, соединение с сервером централизованной защиты установлено; — Самозащита, Агент Dr.Web или важный компонент (файловый сторож SpIDer Guard, Брандмауэр) отключены, что ослабляет защиту антивируса и компьютера; либо ожидается соединение с сервером, но оно еще не установлено. Включите Самозащиту или отключенный компонент, дождитесь соединения с сервером;

— Самозащита, Агент Dr.Web или важный компонент (файловый сторож SpIDer Guard, Брандмауэр) отключены, что ослабляет защиту антивируса и компьютера; либо ожидается соединение с сервером, но оно еще не установлено. Включите Самозащиту или отключенный компонент, дождитесь соединения с сервером; — в процессе запуска одного из ключевых компонентов Агента Dr.Web возникла ошибка. Компьютер находится под угрозой заражения. Проверьте наличие действительного ключевого файла и при необходимости установите его или обратитесь к администратору антивирусной сети.

— в процессе запуска одного из ключевых компонентов Агента Dr.Web возникла ошибка. Компьютер находится под угрозой заражения. Проверьте наличие действительного ключевого файла и при необходимости установите его или обратитесь к администратору антивирусной сети.

И последнее:

... EMET не заменяет собой антивирусное ПО или HIPS и не служит панацеей от эксплойтов.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Toma

11:35:16 2018-12-13

Денисенко Павел Андреевич

22:15:21 2018-08-05

vasvet

23:52:30 2018-04-10

alex-diesel

14:38:44 2018-03-19

Просто следует соблюдать меры предосторожности, активной и пассивной защиты.

Спасибо Dr.Web и другим защитникам, оберегающим наши устройства и нашу информацию.

Natalya_2017

14:03:58 2017-04-12

Шалтай Александр Болтай

17:04:51 2017-02-28

eaglebuk

23:33:37 2017-02-11

М...ч

22:14:20 2016-10-19

razgen

23:48:17 2016-09-12

Альфа

23:18:37 2016-09-12

В...а

22:55:00 2016-09-12

vla_va

22:43:59 2016-09-12

solec

22:23:15 2016-09-12

НинаК

22:22:30 2016-09-12

Dvakota

22:04:49 2016-09-12

kva-kva

22:00:08 2016-09-12

Bigvit

21:14:12 2016-09-12

Marsn77

20:32:32 2016-09-12

Luger

20:23:58 2016-09-12

B0RIS

19:43:46 2016-09-12

Mehatronik

19:07:54 2016-09-12

Voin sveta

19:07:13 2016-09-12

bob123456

18:54:32 2016-09-12

mazev

17:41:46 2016-09-12

maxtat

17:14:18 2016-09-12

2018

17:07:33 2016-09-12

tigra

17:00:48 2016-09-12

Viktoria

16:50:24 2016-09-12

Hazal

16:45:46 2016-09-12

Alex_1774

14:57:32 2016-09-12

a13x

12:48:23 2016-09-12

Дмитpий

12:27:54 2016-09-12

Sasha50

12:26:36 2016-09-12

sania2186

12:06:52 2016-09-12

Coolander

12:02:24 2016-09-12

bob123456

11:40:11 2016-09-12

lev

11:12:19 2016-09-12

DrKV

11:06:42 2016-09-12

L1t1um

11:06:20 2016-09-12

Tom

11:04:41 2016-09-12

kama35

10:25:19 2016-09-12

djabax

09:58:34 2016-09-12

Zevs_46

09:38:22 2016-09-12

Tetania Zeta

09:36:22 2016-09-12

Nikodim2011

09:28:22 2016-09-12

marisha-san

09:22:40 2016-09-12

dyadya_Sasha

09:09:37 2016-09-12

maestro431

08:07:18 2016-09-12

Deniskaponchik

07:46:43 2016-09-12

GREII

07:24:22 2016-09-12