Пароли: по секрету всему свету

26 августа 2016

«А расскажите подробнее о взломах менеджеров паролей в следующих выпусках.

Будет очень интересно!»

Voin sveta, участник сообщества Dr.Web

Рекомендации использовать сложные пароли и часто менять их слышны постоянно. Но практика показывает, что введение в компании политики по регулярной смене паролей мгновенно приводит к появлению листочков на мониторе или в лучшем случае под клавиатурой – и это, естественно, не есть хорошо. Казалось бы, выходом из ситуации является использование менеджеров паролей – специального ПО, предназначенного для генерации сложных паролей, их хранения, а также автоматической подстановки паролей при соответствующих запросах того же браузера. Удобно, да? Хакерам тоже.

Исследователь из Security Assessment Денис Андзакович (Denis Andzakovic) опубликовал на GitHub бесплатную тулзу, названную KeeFarce. Достаточно запустить KeeFarce на компьютере жертвы, когда та авторизована в популярном кроссплатформенном менеджере паролей KeePass, и инструмент дешифрует весь архив с паролями, сохранив его отдельным файлом (злоумышленник может забрать файл сразу или сделать это позже, удаленно).

Принцип работы KeeFarce базируется на DLL-инъекции. Вредоносный код запускает в самом менеджере паролей вполне легитимную функцию экспорта, благодаря которой открытая в этот момент БД (включая все логины, пароли, заметки и URL, хранящиеся в ней) сохраняется в CSV файл, в виде простого текста.

https://xakep.ru/2015/11/05/keefarce

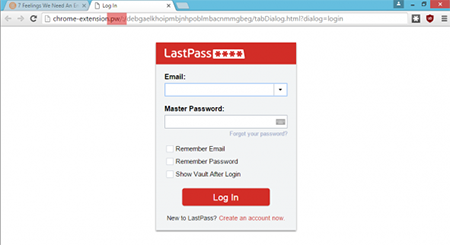

Специалистом по компьютерной безопасности Шоном Кэссиди (Sean Cassidy) была обнаружена возможность для фишинговой атаки на LastPass. Он остроумно назвал ее LostPass (утерянные пароли). Сначала злоумышленник заманивает вас на свой сайт, который демонстрирует поддельное уведомление о том, что ваша сессия истекла и необходимо залогиниться снова.

Так как уведомление поддельное, нажатие на кнопку Try Again приведет на специально созданную страницу, выглядящую точно так же, как стандартная форма для ввода логина и пароля LastPass. Она даже адрес будет иметь почти такой же, какой обычно имеют служебные страницы браузера, открываемые установленными расширениями. За исключением небольшой детали, которую я выделил на скриншоте. Уверен, что большинство пользователей не обратят на подобную мелочь никакого внимания.

Далее вы вводите на этой странице свои логин и пароль для входа в LastPass, и они тут же попадают в руки к хакерам. В результате последние получают полный доступ ко всем вашим сайтам и учетным данным. Атака срабатывает даже в том случае, если у вас включена двухфакторная аутентификация, только последовательность действий хакера будет на один шаг больше. Подробнее о работе LostPass можно прочитать здесь (на английском).

Неуязвимых программ нет!

Если вы используете некую программу, то вы держите в руках гранату. Вопрос только в том, кто и когда выдернет чеку (и выдернет ли) и насколько сильно рванет.

Многие пользователи часто работают за разными компьютерами, и поэтому они запускают менеджеры паролей со съемных устройств. Поскольку как правило для работы программ требуются внешние библиотеки, то возможность загрузки несанкционированной библиотеки может превратить менеджер паролей (при наличии соответствующей уязвимости) в опасного распространителя вирусов.

https://xakep.ru/2014/09/08/password-manager-pentest

Из пяти менеджеров паролей, участвовавших в тесте, только один смог успешно противостоять всем атакам и не выдал хранимых данных, при этом пользователи, комментировавшие статью, обратили внимание, что для атак не были использованы все возможности. И время подтвердило их правоту.

В феврале 2016 года исследователь Флориан Богнер (Florian Bogner) нашел уязвимость в менеджере паролей KeePass версий 2.x: механизм обновления программы устроен таким образом, что обращение за апдейтами к серверам KeePass осуществляется посредством HTTP. Благодаря этой особенности на KeePass можно осуществить man-in-the-middle атаку, подменив легитимный апдейт вредоносным файлом. К тому же менеджер паролей никак не верифицирует скачиваемые пакеты обновлений, что дополнительно упрощает работу злоумышленнику.

Антивирусная правДА! рекомендует

- Менеджеры паролей действительно удобны (использовать их намного безопаснее, чем просто иметь один и тот же пароль ко всем ресурсам или использовать пароль, легкий для запоминания и подбора), но никакое средство безопасности не отменяет тот факт, что наиважнейшим фактором защиты является ваша собственная голова.

- БОльшая часть описанных проблем с менеджерами паролей связана с возможностью наличия на компьютерах вредоносного ПО. Поэтому, если вы заботитесь о своих паролях и доверили их компьютеру, помните: установка антивируса – обязательна!

- Один пароль все же нужно запомнить и регулярно менять – пароль к самому менеджеру. Внимание! Менеджеры паролей не сохраняют мастер-пароль где-либо на компьютере, и каждый раз при использовании менеджера пользователь должен вводить его вручную. А злоумышленники для перехвата таких паролей, как правило, используют кейлоггеры плюс запись движения курсора и снимки экрана, если вы используете виртуальную клавиатуру.

- Не забывайте закрывать менеджер паролей после того, как завершите работу с ним.

- Важные ресурсы не должны включаться в список сервисов с автоматическим входом. Подстановка паролей должна применяться только к тем ресурсам, которые посещаются несколько раз в день и не содержат критически важной информации.

- При выборе менеджера обратите внимание на место хранения паролей – локально или в облаке. Локальное хранение позволяет использовать менеджер даже при отсутствии доступа в Интернет. Плюс появляется уверенность в защите от взлома владельцев сервиса, хранящего пароли. Но, с другой стороны, это означает, что при наличии нескольких устройств приходится самостоятельно вводить пароль там, где отсутствует менеджер паролей, или хранить общую базу на облачном сервисе.

И в завершении – об отношении авторов менеджеров паролей к безопасности пользователей. Речь идет об уязвимости KeePass, упомянутой выше.

Исследователь уведомил разработчиков KeePass о проблеме еще феврале 2016 года, однако лично глава проекта Доминик Райхл (Dominik Reichl) сообщил исследователю в письме, что уязвимость устранена не будет.

«Эта уязвимость исправлена не будет. Косвенные расходы, которые повлечет за собой переход на HTTPS (к примеру, потерю доходов от рекламы), делают это решение нежизнеспособным», — писал Рейчл.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Slava90

07:37:45 2020-11-09

Денисенко Павел Андреевич

14:05:35 2018-08-04

alex-diesel

16:49:16 2018-03-17

и что расходы компании на защиту могут лишить проект коммерческой целесообразности,

и что пароли от важных сервисов нельзя доверять кому попало.

Toma

16:40:23 2018-01-25

ka_s

21:31:17 2017-11-24

Natalya_2017

13:39:53 2017-04-05

eaglebuk

16:44:20 2017-02-03

Шалтай Александр Болтай

18:45:23 2017-01-12

М...ч

18:03:34 2016-10-23

Roman

17:24:12 2016-09-18

Fix

08:36:22 2016-09-09

Вячeслaв

16:52:49 2016-08-29

kama35

11:19:06 2016-08-29

Вячeслaв

10:39:22 2016-08-29

tigra

07:09:47 2016-08-29

2018

19:27:43 2016-08-28

2018

19:23:33 2016-08-28

Не не создавать же текстовый документ со списком паролей и так копировать их

razgen

23:53:44 2016-08-26

Роза

22:11:09 2016-08-26

Andromeda

20:44:38 2016-08-26

Альфа

20:38:27 2016-08-26

Viktoria

20:35:37 2016-08-26

Azat

20:28:41 2016-08-26

Voin sveta

20:18:10 2016-08-26

Voin sveta

20:11:41 2016-08-26

Voin sveta

20:02:15 2016-08-26

Отдельное спасибо автору статьи, все очень кратко, ясно и понятно!

GREII

19:32:28 2016-08-26

Вячeслaв

18:53:05 2016-08-26

vla_va

18:44:16 2016-08-26

Mehatronik

17:39:55 2016-08-26

kva-kva

16:35:29 2016-08-26

Неуёмный Обыватель

15:57:16 2016-08-26

@admin, неужели непонятно, что последнее нововведение по начислению дрвебок напрочь испоганило ситуацию на этом проекте. Нормальные люди все меньше имеют желания дальше продолжать принимать активное участие в со-проектах ВебIQметра. Изначально, там всё было по-честному и предлагаемые активности давали соразмерную награду. Сейчас же чем человек наглее и бессовестнее, тем он ценнее для проекта получается. То, как было сделано в апреле, решило на время проблему, но июльские порядки снова вернули эту вакханалию.

А ведь все просто, чтобы решить это засилье нахалов, напрочь убивающих желание участвовать скромных участников проекта, нужно всего лишь сделать одно изменение: перестать давать по 10 дрвебок за повторный коммент сегодняшнего выпуска, так называемым "собкорам". За первый можно оставить. А за повторные достаточно давать по 1 дрвебке, как и в несегодняшних выпусках. Иначе происходит бесконтрольный флуд и флейминг именно в текущих выпусках. Хотя многие из постов относятся совершенно к другим выпускам или не относятся вообще ни к каким. Таким образом в текущем выпуске идет поток хлама в стиле "Ой, простите...", "А еще извиняюсь, но..." или чаще вообще без извинений просто и нагло " твиттер опять сломался и не дает дрвебок". Всё это, как обычно, не имеет никакого отношения к теме выпуска, как говорится 10 дрвебок не пахнут. Ведь никто же не "засирает" вчерашнюю тему или тему с прошлой недели, где можно таким словоблудом получить только 1 дрвебку.

Меня, как ответственного участника проектов ВебIQметр и Антивирусная правда, такая ситуация раздражает. Потому что таким образом девальвируется сама идея выработать и закрепить навыки безопасного поведения в сети Интернет, заработать своим обучением дрвебки и получить награду на аукционе. В сегодняшних условиях, шанс на награду имеет не тот, кто пройдет 10 тестов, а тот, кто нахально разместит в сегодняшнем выпуске 10 постов, не имеющих практической ценности, а просто поддакивание, дрязги, или оффтоп. Согласитесь, пройти 10 тестов не так просто, как 10 раз написать "аха", "согласен с тобой", нарисовать смайлик в конце концов.

Так как к совести таких участников обращаться бесполезно, а их деятельность крайне демотивирует "ненахалов", предлагаю @admin -ам ввести изменения в правила начисления дрвебок собкорам на антивирусной правде - 10 дрвебок только за первый коммент к сегодняшнему дню, за остальные по 1, как и за комменты к несегодняшним выпускам.

P.S. специально не отправляю это в поддержку, а пишу здесь. Вдруг все-таки хоть капля совести обнаружится у нечестивых. Не портите проект, пишите по теме и уважайте других участников сообщества!

P.P.S Немного по теме. Многие пишут про встроенный в браузер менеджер паролей. Обычный менеджер и "браузерный" неравнозначны же. Браузерный не может вводить пароли в программы, установленные на ПК, а менеджер, как отдельная программа может. Разве не так? Т.е. браузерный получается, сильно обрезанный по функционалу. Нет?

Sasha50

15:31:13 2016-08-26

Hazal

14:57:13 2016-08-26

Nikodim2011

14:47:32 2016-08-26

bob123456

14:20:03 2016-08-26

bob123456

14:14:07 2016-08-26

bob123456

14:13:00 2016-08-26

Дмитpий

13:44:37 2016-08-26

bob123456

13:16:59 2016-08-26

dyadya_Sasha

13:12:21 2016-08-26

Надежнее тату c QR-кодом паролей - всегда под рукой и пользоваться удобно, да еще и зашифрован)))))

Damir

12:51:55 2016-08-26

арес

12:50:11 2016-08-26

bob123456

12:41:47 2016-08-26

Если в Линуксе с помощью команды можно убить любой процесс, то не является ли антивирус Доктор Вэб для Линукса менее надёжным (или защищённым) чем для Виндоус? Или в антивирусе для Линукса тоже есть специальная защита от принудительного удаления? Далее, линуксоиды часто критикуют то, что файл антивируса Доктор Вэб для Линукса имеет расширение .run. а не .deb и не устанавливается из репозитория. С чем это связано? Расширение .run так уж необходимо?

арес

12:23:29 2016-08-26

арес

12:21:29 2016-08-26

sania2186

11:46:47 2016-08-26

Roman_VF

11:37:56 2016-08-26

DrKV

11:01:17 2016-08-26

DrKV

10:55:35 2016-08-26