Скрытые пароли – лазейка для хакеров

24 августа 2016

Паролями от своей учетной записи в локальной сети или на компьютере мы пользуемся ежедневно. Используем мы и пароли к интернет-сервисам (даже если не помним их и они сохранены в менеджере паролей браузера). Но известные нам пароли – лишь верхушка айсберга.

Многие программы, которые мы используем в работе, — бухгалтерское ПО, CRM-системы, системы видеонаблюдения и контроля доступа — используют встроенные базы данных. При этом они не реализуют функционал базы данных самостоятельно, а используют готовое решение, лишь поставляя его в составе своего продукта.

Предположим, что для доступа в консоль управления приложения вы установили надежный пароль, предположим, что вы его постоянно обновляете — как и требуется по стандартам безопасности. Но база данных – это самостоятельное приложение. И для нее есть собственный пароль доступа, как правило, установленный по умолчанию, а значит – известный хакерам!

А теперь давайте разберем, насколько сложно воспользоваться данной уязвимостью. Я считаю, что для этого не нужно владеть какими-то особыми знаниями, все делается общедоступными инструментами и за пару минут.

Найти сервер FireBird

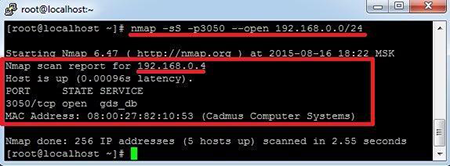

Первое, что очевидно будет делать злоумышленник, это искать во внутренней сети компании открытый 3050/tcp порт. Для этого можно скачать программу nmap ( nmap.org/download.html) и запустить с такими ключами из консоли cmd:nmap -sS -p3050 --open 192.168.0.0/24

В ответ через некоторое время nmap выведет все открытые порты 3050/tcp, которые нашел в сети 192.168.0.0/24:

Соответственно, адресация сети у каждого будет своя, но принцип один тот же. Если nmap не нравится, можно использовать множество других программ, большинство из них графические, что позволяет использовать их рядовому пользователю. Один из открытых портов будет принадлежать серверу СКУД. Вероятней всего, найдется всего один порт (как на скриншоте), но на всякий случай представим, что несколько.

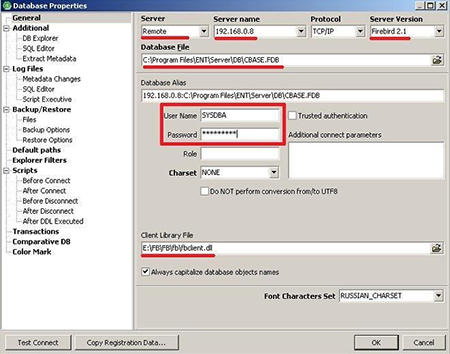

Подключиться к FireBird

После того как мы выявили порты ФБ, нужно к ним подключиться. Сделать это можно с помощью программы IBExpert. Помните, что к ней вам понадобится библиотека fbclient.dll (получить ее можно, установив FB-сервер себе или скачав из Интернета). Далее необходимо последовательно попробовать подключится к каждому FB-серверу. Для подключения к FB потребуется знать логин, пароль и путь к БД на самом сервере FB. Логин и пароль мы знаем, в этом и заключается уязвимость, а путь к БД будет использоваться стандартный с очень высокой долей вероятности.

Таким образом, мы подключились к БД напрямую и можем делать все что хотим, даже то, что не позволяет сделать официальный интерфейс администрирования.

Антивирусная правДА! рекомендует

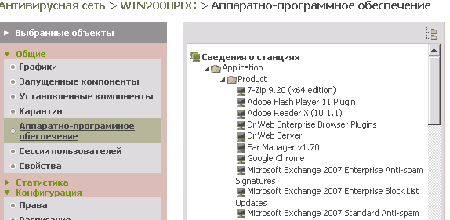

Многие программы предлагают доустановить дополнительные компоненты официально. Это не так безопасно, как многие думают. На компьютерах сотрудников компании должен использоваться только контролируемый список ПО.

Узнать, какие программы установлены на компьютерах, можно с помощью Центра управления Dr.Web Enterprise Security Suite.

Центр управления Dr.Web Enterprise Security Suite также использует встроенную базу данных, но при этом документация содержит рекомендацию по использованию внешней БД, права доступа к которой вы можете настроить самостоятельно с учетом интересов компании. База данных может использоваться как на том же сервере, где установлен Центр управления Dr.Web Enterprise Security Suite, так и на другом. Выбор БД не ограничивается практически ничем, а устанавливаться они могут на любой ОС, используемой в компании. Отметим, что учебный курс DWCERT-002-ESS10 содержит такой текст:

Внимание! Для задания пароля не используйте пароль из приведенного примера. В целях безопасности для коммерческого использования рекомендуется создать более криптостойкий пароль длиной не менее восьми символов. Создать криптостойкий псевдослучайный пароль можно с помощью команды

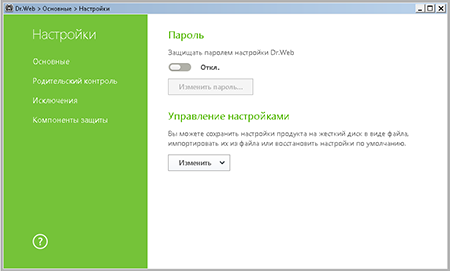

makepasswd –chars=12. Необходимо запомнить пароль, потому что в дальнейшем он будет использоваться для подключения к БД.Если вы используете Dr.Web Security Suite, рекомендуется задать пароль для доступа к изменению настроек антивируса.

Для установки пароля доступа нажмите значок

(значок изменит вид на

(значок изменит вид на  ) и, нажав на появившийся значок

) и, нажав на появившийся значок  , выберите в меню Настройки пункт Основные. Нажмите на переключатель и далее на кнопку Изменить пароль.

, выберите в меню Настройки пункт Основные. Нажмите на переключатель и далее на кнопку Изменить пароль.Введите пароль.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Toma

16:54:07 2018-11-29

Денисенко Павел Андреевич

23:15:36 2018-08-05

sokol

10:24:36 2018-04-08

vasvet

08:52:28 2018-04-08

alex-diesel

16:56:45 2018-03-17

Всего предусмотреть уже невозможно.

возможно только снизить вероятность взлома и осложнить задачу хакерам.

Llury

10:31:36 2017-06-26

Natalya_2017

10:39:55 2017-04-10

Шалтай Александр Болтай

17:09:28 2017-02-27

eaglebuk

13:27:02 2017-02-09

cruise

05:14:37 2017-02-01

М...ч

17:58:31 2016-10-23

Niru

18:33:58 2016-09-10

tigra

07:16:18 2016-08-29

musya

22:50:07 2016-08-25

1milS

21:11:39 2016-08-25

2018

15:46:16 2016-08-25

Ест-но пароль на антивирус есть.

Нужно быть .истемным.дминистратором, чтобы было все в порядке

Неуёмный Обыватель

02:58:45 2016-08-25

Геральт

21:54:59 2016-08-24

ek

21:50:01 2016-08-24

НинаК

21:39:01 2016-08-24

Voin sveta

21:35:09 2016-08-24

vla_va

21:21:36 2016-08-24

Dvakota

21:18:21 2016-08-24

В...а

21:16:22 2016-08-24

kva-kva

21:03:35 2016-08-24

Zulfat

20:23:10 2016-08-24

Mehatronik

20:09:30 2016-08-24

Спасибо)

mk.insta

20:05:09 2016-08-24

Sermut

19:43:56 2016-08-24

dyadya_Sasha

19:23:42 2016-08-24

Это в идеале. В идеале почти недосягаемом. Хотя с помощью Центра управления Dr.Web Enterprise Security Suite, можно быть ближе к идеалу.

Andromeda

18:21:32 2016-08-24

ada

17:34:40 2016-08-24

kama35

15:26:54 2016-08-24

bob123456

15:13:31 2016-08-24

djabax

14:47:23 2016-08-24

FrEd

14:29:17 2016-08-24

PITONMAN

14:10:34 2016-08-24

B0RIS

13:23:52 2016-08-24

Дмитpий

12:58:58 2016-08-24

Deniskaponchik

11:44:22 2016-08-24

znamy

10:06:30 2016-08-24

Ж...ч

09:38:26 2016-08-24

sania2186

09:35:37 2016-08-24

DrKV

08:37:51 2016-08-24

Единственный вывод, который я сделал из этой статьи для себя - применять надёжные криптостойкие пароли. Всё.

sergeimoloko

08:18:32 2016-08-24

Влад

07:54:05 2016-08-24

Неуёмный Обыватель

07:09:18 2016-08-24

Morpheus

07:08:46 2016-08-24

Luger

07:03:55 2016-08-24

maghan

07:03:49 2016-08-24