Когда от презентаций больше вреда, чем пользы

23 августа 2016

О том, что злоумышленники рассылают вредоносное ПО в исполняемых файлах, всем наверняка уже известно. Рекомендации запрещать передачу исполняемых файлов в письмах тоже на слуху и никого не удивляют: действительно, обычному менеджеру нет нужды самостоятельно устанавливать программы.

Но вот презентации – дело другое. С ними работают самые разные категории офисных работников и не только. А современные презентации могут включать далеко не только текст и картинки!

OLE (англ. Object Linking and Embedding) — технология внедрения объектов в документы и иные объекты, разработанная корпорацией Microsoft, позднее переименованная в ActiveX.

OLE позволяет передавать часть работы одной программы (например, преобразования данных) к другой и возвращать результаты назад. Например, установленная на персональном компьютере издательская система может послать некий текст на обработку в текстовый редактор, либо некоторое изображение в редактор изображений с помощью OLE-технологии.

OLE может быть использована при передаче данных между различными несвязанными между собой системами посредством интерфейса переноса, а также при выполнении операций с буфером обмена.

Известная с 2014 года уязвимость CVE-2014-4114 используется злоумышленниками для обхода антивирусной защиты путем внедрения вредоносного кода в файлы PowerPoint.

В июне-октябре 2014 года эта уязвимость использовалась в целевых атаках с целью шпионажа в рамках операции Sandworm, но сейчас о ней стало известно и простым киберпреступникам, которые проводят массовые кампании по фишингу, рассылая электронные письма с приложенными файлами PowerPoint в формате .PPS.

Уязвимость CVE-2014-4114 существует в операционных системах Windows Vista SP2 и выше, вплоть до Windows 8.1, в серверных ОС Windows Server 2008/2012, а также в Windows RT Gold и 8.1.

Суть уязвимости состоит в том, что ОС Windows позволяет с помощью OLE скачивать и запускать INF-файлы. Документ может содержать ссылку на внешний исполняемый файл, который может быть скачан и загружен с помощью специальной команды.

Данная уязвимость позволяет удаленно выполнять произвольный код в контексте текущего пользователя, если тот откроет файл Microsoft Office, содержащий специально созданный объект OLE. Если у текущего пользователя есть права администратора, то злоумышленник сможет устанавливать программы, просматривать, изменять, удалять данные или создавать новые учетные записи с полными правами пользователя.

Опасность данной атаки состоит в том, что все необходимые для выполнения задач злоумышленника компоненты вредоносной программы исполняются внутри конкретного приложения. Антивирус, ориентированный на проверку запускаемых с диска файлов, может и не отреагировать на угрозу, так как вредоносный компонент даже не будет записан на диск.

#уязвимость #безопасность #обновления_безопасности #настройки_Dr.WebАнтивирусная правДА! рекомендует

- Обновления сделают вашу жизнь немного беззаботнее. Чтобы закрыть уязвимость, просто поставьте обновление безопасности. Уязвимость известна с 2014 года, но до сих пор число компьютеров без установленного патча достаточно велико, чтобы привлекать внимание злоумышленников.

- Исполнение вредоносного кода возможно только с разрешения пользователя, поверившего злоумышленнику. Не нужно открывать все письма без разбора –даже если вредоносного аттача не видно.

- Использование антиспама позволит вам избежать атак через почтовые сообщения — все вредоносное будет просто отсеяно до приема письма почтовым клиентом. Вы просто не увидите угрозу!

- Проверка трафика веб-антивирусом Dr.Web SpIDer Gate и почтовым сторожем Dr.Web SpIDer Mail до момента его получения программой позволит обнаружить вредоносный код до того, как он начнет использовать уязвимость.

- Черные списки Родительского/Офисного контроля Dr.Web позволят избежать загрузки контента из недоверенных источников. Вы можете настроить ограничения удобным для вас способом, вплоть до возможности ограничить работу лишь с избранными ресурсами.

Чтобы получить доступ к настройкам Родительского/Офисного контроля, щелкнув кнопкой мыши значок  в системном трее, разблокируйте возможность изменения настроек нажатием на значок

в системном трее, разблокируйте возможность изменения настроек нажатием на значок  (он изменит вид на

(он изменит вид на  ) и, нажав на появившийся значок

) и, нажав на появившийся значок  , выберите в меню Инструменты пункт Родительский (Офисный) контроль.

, выберите в меню Инструменты пункт Родительский (Офисный) контроль.

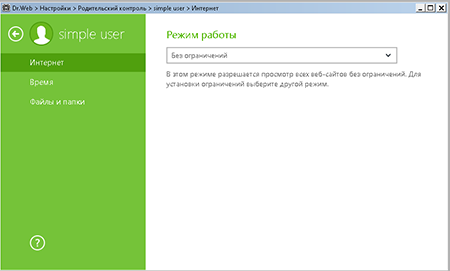

Если для пользователя не установлены ограничения на посещение определенных веб-ресурсов, то в окне Интернет будет значиться Без ограничений.

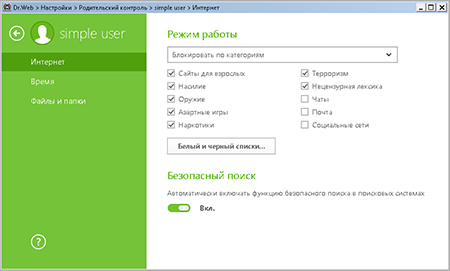

Выберите в выпадающем списке Блокировать по категориям, чтобы ограничить доступ к сайтам на основе предустановленных групп. В случае такого выбора пользователю доступен выбор групп сайтов (сайты для взрослых, насилие, оружие и т. п.), к которым необходимо ограничить доступ. Отметьте необходимые группы.

Можно также запретить посещение всех веб-ресурсов, кроме добавленных в белый список. Для этого выберите режим Блокировать все, кроме сайтов из белого списка.

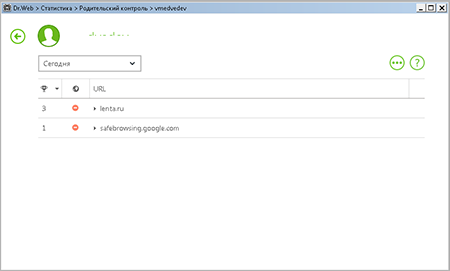

Чтобы просмотреть статистику обращений к различным ресурсам, нажмите в меню Агента на значок  и выберите имя пользователя.

и выберите имя пользователя.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Toma

13:34:01 2018-12-14

Денисенко Павел Андреевич

22:17:15 2018-08-05

vasvet

23:55:44 2018-04-10

alex-diesel

16:29:43 2018-03-17

Шалтай Александр Болтай

17:09:45 2017-02-28

М...ч

17:56:29 2016-10-23

tigra

07:18:27 2016-08-29

Bigvit

21:42:28 2016-08-27

kama35

15:30:15 2016-08-24

Braganza

01:09:35 2016-08-24

2018

22:44:36 2016-08-23

Ее тоже читаю.

vla_va

21:57:18 2016-08-23

В...а

21:49:14 2016-08-23

ek

21:38:53 2016-08-23

НинаК

21:27:04 2016-08-23

Andromeda

20:47:29 2016-08-23

Р...й

20:39:48 2016-08-23

Б...а

20:37:26 2016-08-23

1milS

20:26:49 2016-08-23

kva-kva

20:16:13 2016-08-23

Hazal

20:06:14 2016-08-23

Dzhetrou

19:27:09 2016-08-23

Luger

17:03:24 2016-08-23

znamy

16:24:45 2016-08-23

Demon

15:55:27 2016-08-23

bob123456

15:32:08 2016-08-23

FrEd

15:17:25 2016-08-23

Mehatronik

15:13:31 2016-08-23

swa1

14:51:56 2016-08-23

djabax

13:58:43 2016-08-23

Вячeслaв

13:31:57 2016-08-23

Вячeслaв

13:30:46 2016-08-23

Неуёмный Обыватель

13:12:16 2016-08-23

В справке к программе написано:

"В группе Родительский контроль отражается статистика заблокированных URL для каждой учетной записи."

А то я после прочтения статьи обрадовался, что смогу посмотреть всю статистику :)

DrKV

13:05:33 2016-08-23

@Неуёмный_Обыватель, у меня тоже пусто. :)

Неуёмный Обыватель

12:55:15 2016-08-23

Что-то пусто там :(

Maat

12:55:05 2016-08-23

арес

12:03:42 2016-08-23

marisha-san

12:02:34 2016-08-23

A1037

11:29:19 2016-08-23

Zevs_46

10:00:26 2016-08-23

Геральт

08:46:28 2016-08-23

Влад

08:14:08 2016-08-23

a13x

08:07:44 2016-08-23

GREII

08:00:30 2016-08-23

razgen

07:57:24 2016-08-23

dyadya_Sasha

07:37:58 2016-08-23

Ключевое словосочетание "немного беззаботнее" в связке с остальными рекомендациями вырастает до "совершенно беззаботной" в разрезе данной угрозы.

Sergano

07:30:26 2016-08-23

Coolander

04:42:53 2016-08-23

Nikolas

04:30:26 2016-08-23

SGES

04:28:22 2016-08-23