С любовью от Курниковой Мелиссы

2 августа 2016

Я к вам пишу — чего же боле?

Что я могу еще сказать?

Теперь, я знаю, в вашей воле

Меня презреньем наказать.

Но вы, к моей несчастной доле

Хоть каплю жалости храня,

Вы не оставите меня.

Александр Сергеевич Пушкин

Сущестует ли проблема, если о ней не пишет пресса? Например, о троянцах-шифровальщиках сегодня публикуется очень много новостей, о них не слышал только самый ленивый, а многие даже уже знают, что для защиты от шифровальщиков нужно делать резервные копии важных данных (правда, между «знают» и «делают» есть разница ☺)! А тем временем…

ILOVEYOU, он же LoveLetter, был разослан на почтовые ящики с Филиппин в ночь с 4 на 5 мая 2000 года. При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Miсrosoft Outlook. В общей сложности вирус поразил более трех миллионов компьютеров по всему миру. Предполагаемый ущерб, который червь нанес мировой экономике, оценивается в размере 10–15 миллиардов долларов. ILOVEYOU вошел в Книгу рекордов Гиннесса как самый разрушительный компьютерный вирус в мире.

Почтовые черви прошлого: Melissa, Курникова, ILOVEYOU... Да, были черви в наше время, не то что нынешнее племя — богатыри! В СМИ давно не было громких новостей о подобных рассылках. Но значит ли это, что их нет?

В 2006 году в базы Dr.Web попал Win32.HLLM.MyDoom. Его модификации, например 33808 и 54464, фиксируются до сих пор!

Модификации Win32.HLLM.Yaha, впервые выявленного в 2003 году, обнаруживались более 10 лет (например, Win32.HLLM.Yaha.42496 был добавлен в базу 10.04.2014)!

Как происходит заражение через почту? Либо пользователь сам запускает вложенный в письмо файл, либо кликает по ссылке в теле письма, либо аналогичную операцию вместо него автоматически выполняет почтовый клиент. Конечно же, «почтовик» делает это по наущению попавшей в почту вредоносной программы и только при условии, что письмо имеет HTML-формат со вставками на языке JavaScript или в виде ActiveX-компонентов, — если такое письмо не было отфильтровано еще до поступления в ящик почтовым антивирусом.

При наличии уязвимости в программе вредоносное содержимое письма может быть исполнено, даже если пользователь не открывал его, — достаточно факта получения письма!

Хакеры прошлого, как правило, использовали для рассылок уязвимости MS Outlook. Сейчас средств коммуникации стало куда больше. Мессенджеры, Skype. В среднем мы отправляем порядка 120 сообщений в день и куда больше — через мессенджер.

Trojan.Gapz.17 и Trojan.SkypeSpam.11 рассылают сообщения по контакт-листам мессенджеров Skype, Windows Messenger, QIP, Google Talk и Digsby с целью создания сети зараженных компьютеров.

BackDoor.IRC.NgrBot.146, загружавшийся в ходе вредоносной рассылки через Skype, подключает компьютер к ботнету, крадет пароли, накручивает счетчики кликов и шифрует файлы с требованием выкупа — мастер на все руки!

Антивирусная правДА! рекомендует

Закройте неиспользуемые порты своего компьютера. Крайне маловероятно, что на рабочей машине требуется 25-й порт, — а все знаменитые вирусы рассылали почту именно через него. Вы также можете отправлять письма с почтовых клиентов через нестандартный порт — это тоже затруднит действия злоумышленников.

Узнать как это сделать вы можете прочитав выпуски Открытые окошки и Заходите дверь открыта.

- Отключите исполнение содержимого писем. Яркие рекламные рассылки будут выглядеть не так красиво, но письма станут безопаснее.

- Устанавливайте обновления — если этого не делать, злоумышленники попытаются проникнуть через уязвимости в ПО. Они до сих пор используют «дыры» десятилетней давности!

Внимание! Не думайте, что, установив все обновления, вы полностью решите проблему «дыр». Увы, неизвестные уязвимости есть всегда. Поэтому проверять сообщения нужно до их попадания в почтовый клиент или мессенджер. В Dr.Web Security Space эту задачу выполняет компонент Dr.Web SpIDer Mail. Использование только антивирусного модуля, интегрированного в почтовый клиент, повышает вероятность того, что злоумышленники воспользуются уязвимостями, — обработка письма начинается до того момента, как почтовый клиент передаст его антивирусу на проверку.

Использование встроенного в почтовый клиент антивирусного модуля оправданно, только если общение почтового клиента с сервером идет по MAPI — закрытому протоколу компании Microsoft, полноценная обработка которого за пределами почтового клиента невозможна. В Dr.Web Security Space эту задачу выполняет компонент Dr.Web Outlook Plugin. Узнать список протоколов можно, открыв окно настроек учетных записей электронной почты.

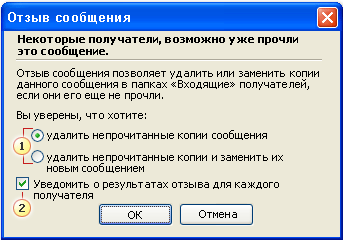

А что делать, если вдруг ваш знакомый с удивлением обнаруживает письма с вирусами от вашего имени? Естественно, вы запустите антивирусную проверку и обратитесь в техподдержку. Но есть и малоизвестные способы сохранить репутацию — письмо можно... отозвать. Так, в Microsoft Outlook есть функция «Отзыв сообщения» или «Отозвать сообщение» — соответственно, в Microsoft Outlook 2003 или более поздних версиях.

Разумеется, для использования этого функционала нужно предпринять ряд усилий. Но, как говорится, «готовь сани летом» — в момент заражения спасать репутацию может оказаться уже поздно.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

zitkss

09:41:50 2020-06-01

Денисенко Павел Андреевич

16:50:11 2018-08-05

alex-diesel

09:23:02 2018-03-16

Осторожнее с почтой и со словами вообще!!

Toma

17:57:30 2017-11-23

shvnick

23:53:46 2017-05-06

ka_s

09:39:18 2017-05-06

Любитель пляжного футбола

19:00:04 2017-02-17

eaglebuk

10:31:57 2017-02-06

Шалтай Александр Болтай

13:15:41 2016-12-22

Пaвeл

13:56:47 2016-12-18

Laventurier

16:38:13 2016-12-06

Zserg

22:24:46 2016-11-09

Alex40

22:49:55 2016-10-26

Полезная статейка.

kyha4

09:51:12 2016-10-07

bob123456

17:41:53 2016-08-26

- Видишь суслика?

- Нет

- А он существует.

Так и с вредоносами. Их не видно (они отсеиваются антивирусом), а они существуют.

Вячeслaв

10:32:02 2016-08-03

Несколько общеиспользуемых портов:

25:SMTP - нужен для передачи электронной почты на почтовый сервер

53:Domain - Служба доменных имен.(DNS). Нужен для преобразования адреса, вводимого в браузере в цифровой IP- адрес

80:HTTP - Протокол передачи гипертекста - без него в интернет не выйдешь

109,110:POP - получение почты, если используется протокол POP3

143 - получение почты, если используется протокол IMAP

443 - HTTPS — HTTP с шифрованием по SSL или TLS

993 - IMAPS (Internet Message Access Protocol с шифрованием по SSL или TLS)

995 - POP3S (POP3 с шифрованием по SSL или TLS)

Неуёмный Обыватель

02:40:59 2016-08-03

Andromeda

22:10:22 2016-08-02

В...а

22:04:50 2016-08-02

vla_va

22:03:06 2016-08-02

НинаК

21:42:30 2016-08-02

kva-kva

21:29:03 2016-08-02

mk.insta

21:25:07 2016-08-02

Dvakota

20:40:32 2016-08-02

Sermut

19:37:00 2016-08-02

Дмитpий

19:22:22 2016-08-02

"Я прекрасно помню, что некоторым червям никакое открытие письма не требовалось, пришло письмо и этого достаточно. Никогда гарантии нет, что не существует еще уязвимостей, позволяющих реализовать такой функционал "

На специализированных форумах периодически встречаются предложения о покупке баз с "живыми" почтовыми адресами. сами спам-рассылки часто способны дать отправителю представление о том "жив" ли ящик. В совокупности, это может означать, что е-мейлы каждого из нас находятся под прицелом лиц определённого рода деятельности. И не факт, что эти лица желают нам только что-нибудь продать.

Геральт

19:13:47 2016-08-02

2018

19:05:24 2016-08-02

vaki

17:27:15 2016-08-02

DrKV

17:03:58 2016-08-02

Kawa

16:37:35 2016-08-02

Deniskaponchik

16:11:07 2016-08-02

DrKV

16:05:14 2016-08-02

lev

15:35:55 2016-08-02

a13x

15:33:55 2016-08-02

Zevs_46

14:50:49 2016-08-02

amonn

14:50:45 2016-08-02

Azat

14:47:42 2016-08-02

Nett

14:47:05 2016-08-02

ada

14:41:52 2016-08-02

Hazal

14:32:51 2016-08-02

maestro431

13:47:39 2016-08-02

Dzhetrou

13:14:26 2016-08-02

krant

12:46:43 2016-08-02

PITONMAN

12:40:06 2016-08-02

Неуёмный Обыватель

11:35:17 2016-08-02

Например, ниже пишут в комментариях, что:

"письма сомнительного происхождения не открываю, удаляю сразу"

"Надо чтобы работал антиспам"

"Всегда удаляю письма от неизвестных мне отправителей, либо от подозрительных"

"Просто незнакомые письма надо удалять"

как будто зря было в статье написано, что:

"При наличии уязвимости в программе вредоносное содержимое письма может быть исполнено, даже если пользователь не открывал его, — достаточно факта получения письма!"

Видимо народ еще не пользовался компьютерами в то время, когда эти черви злобствовали, либо просто забыли про это. Я прекрасно помню, что некоторым червям никакое открытие письма не требовалось, пришло письмо и этого достаточно. Никогда гарантии нет, что не существует еще уязвимостей, позволяющих реализовать такой функционал

Дмитpий

11:01:43 2016-08-02

Неуёмный Обыватель

10:01:45 2016-08-02

marisha-san

09:48:44 2016-08-02

sania2186

09:25:06 2016-08-02