Аферы с трудоустройством — разбор одного заманчивого предложения

2 ноября 2022

Мошенничество в связи с трудоустройством — явление, к сожалению, довольно распространенное. Оно зародилось задолго до появления интернета, да и сейчас встречается не только в онлайне: столбы и стены многих городов увешаны подобными объявлениями, как на фото ниже.

Впрочем, интернет стал настолько массовым и удобным средством коммуникации, что большинство случаев мошенничества сейчас происходит с использованием глобальной сети, и аферы с трудоустройством тут не исключение.

Основные схемы мошенничества в этой сфере нацелены на то, чтобы вынудить жертву заплатить за что-либо: приобрести униформу или инструменты, внести страховой депозит или даже перебить ставку другого соискателя, очень желающего занять вакантную должность. Фейковые объявления можно встретить и на специализированных сайтах по поиску работы, но там они, как правило, существуют относительно недолго, после первых жалоб площадка блокирует учетную запись нерадивого работодателя. Поэтому основной канал распространения таких фейковых вакансий — соцсети, мессенджеры и почтовый спам. Согласитесь, что это не сильно отличается от объявлений на заборе, только вот распространять такую информацию в сети куда проще и, главное, безопаснее.

Сегодня мы рассмотрим яркий пример фейкового трудоустройства, благо в нашу ловушку для злоумышленников (именуемую «ханипот», горшочек с медом) залетело письмо со следующим содержанием:

Здравствуйте. Нас заинтересовало ваше резюме,

которое Вы размещали на сайте HeadHunter.

Если Вам еще нужна работа, то мы можем предоставить Вам вакантное место.

Требования:

Специфика работы: Обработка заказов

Опыт работы: Не требуется

Время работы: 2-3ч. в день.

Оплата: 5-10,000 руб/день.

Узнать свободно ли место, Вы можете на нашем сайте

https://jobsonline.page.link/****

С Уважением, Сафронова Наталья Геннадьевна

Менеджер по подбору персонала.

АО "Детский Мир"

P.s. Вы можете поделиться данным сообщением с вашими друзьями,

кому необходима работа.

Письмо выглядит как ответ потенциального работодателя на резюме. Такая рассылка может быть как целевой (то есть ориентированной на тех, кто действительно размещал резюме на сайте), так и нецелевой — просто по списку почтовых адресов в надежде на то, что кто-то из респондентов действительно ищет работу. Организовать подобную целевую рассылку несложно, тем более что в даркнете регулярно выкладывают сведения о соискателях, полученные в результате парсинга (сбора и структурирования информации) популярных сайтов по поиску работы, да и трудно в наши дни найти человека, чьи персональные данные не утекали бы хотя бы однажды. Впрочем, отсутствие обращения по имени и стилистика письма говорят нам, что скорее всего мы имеем дело с неперсонифицированной рассылкой, то есть мошенники действуют на удачу.

Почему же мошенники, спросите вы? На самом деле даже текст письма содержит признаки, которые должны заставить вас насторожиться.

Первое. Опыт работы не требуется — такая формулировка очень часто используется злоумышленниками, так как позволяет охватить максимальное количество людей, вне зависимости от их образования и профессиональных навыков.

Второе. Время работы 2-3 часа в день, неполная занятость. Этот формат приемлем для подработки, поэтому позволяет злоумышленникам, с одной стороны, охватить тех, у кого уже есть работа, а с другой — зацепить категории людей, которые не готовы сидеть за работой по 8 часов.

Третье. Оплата – 5-10 тысяч рублей в день. Это совершенно нереальная сумма, значительно превышающая рыночные показатели — тем более, когда речь идет о неквалифицированном труде и неполном рабочем дне.

Как видите, вакансия необычайно соблазнительна. Зарабатывать 200 тысяч в месяц, работая по 3 часа в день, — это ли не мечта? Тем более что указанная в подписи Наталья Сафронова действительно работает в HR-подразделении «Детского Мира», а её данные скорее всего были использованы по той причине, что не так давно она сообщала СМИ о том, что «Детский Мир» набирает сотрудников на удаленную работу. Однако именно сочетание этих факторов красноречиво говорит нам о том, что с вероятностью 99% мы имеем дело с мошенниками. Можно было бы и остановиться на этом, но мы пойдем дальше и раскрутим схему до конца.

Ссылка из письма ведет нас на промежуточный ресурс — по факту сервис сокращения ссылок, и это сделано не просто так. Таким образом злоумышленники увеличивают продолжительность активности фишинговой ссылки. Если бы ссылка вела сразу на целевой ресурс мошенников, в случае его блокирования вся масштабная рассылка сразу бы потеряла свою актуальность, а так — достаточно лишь поменять на промежуточном ресурсе адрес конечного сайта, и все отлично заработает вновь. В последние годы этот прием получил очень широкое распространение.

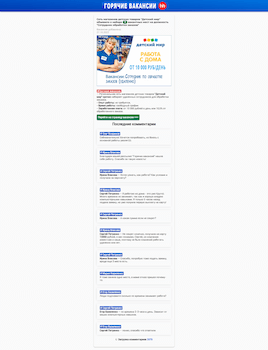

Если мы перейдем по ссылке из фишингового письма (все трюки в данной статье выполнены профессионалами, так что не повторяйте это дома, а уж тем более на работе), мы попадем на фишинговый сайт в домене 4 уровня: rabota.headhunter24.ru.com. Вот так выглядит его главная страница:

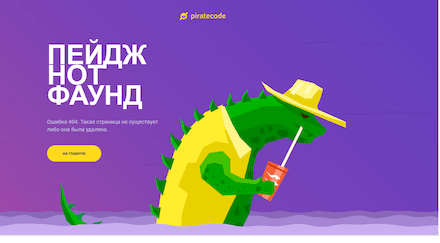

Стоп. Давайте угадаем: вы не послушали нас и решили самостоятельно открыть этот ресурс (если его еще не успели заблокировать), но не увидели ничего подобного? Вместо этого вам открылась вот такая заглушка.

К слову, это стандартная заглушка 404 от веб-студии piratecode.ru.

А может быть, вы пошли дальше и решили посмотреть, что откроется на домене верхнего уровня — headhunter24.ru.com — и увидели стандартную заглушку от провайдера?

Где же фишинговая страница, скриншот которой мы привели выше? Все просто. Она открывается лишь по уникальной ссылке, перенаправление на которую происходит по ссылке из письма и которую мы ради безопасности наших читателей решили скрыть.

Такой прием позволяет решить сразу две задачи:

- Скрыть сайт от обнаружения путем анализа доменных имен — ведь если перейти на него по домену, откроется невинная страница провайдера.

- Контролировать переход по ссылкам: каждой жертве может присваиваться свой идентификатор, который позволяет проследить, достигла ли фишинговая рассылка своей цели.

Но давайте перейдем к самой фишинговой странице. С учетом того, что автор данной статьи занимается анализом фишинговых и мошеннических сайтов уже более 15 лет, для него тут всё достаточно очевидно, но давайте попробуем проследить за логикой оценки вредоносного ресурса.

Первые три фактора мы зафиксировали еще на этапе анализа самого письма. Теперь к ним добавляются еще семь:

- Доменное имя. Это явно не официальный сайт HeadHunter.

- Количество вакантных мест ограничено, их всего семь, а значит, соискателю надо поторопиться.

- Вакансия добавлена сегодня. И неважно, что вы получили письмо позавчера, дата на сайте меняется каждый день.

- Естественно, вакансия является срочной – еще один повод поторопиться.

- Свободный график – не работа, а мечта.

- Заработная плата. Уже не от 5 до 10 тысяч в день, а от 10 тысяч, то есть 200, а то и 300 тысяч в месяц — это только начало.

- Фейковые комментарии, куда уж без них. Вы правда считаете, что серьезная компания будет искать сотрудников и размещать их восторженные комментарии? К слову, на фишинговом сайте добавить свой комментарий решительно невозможно.

Примечание: торопить потенциальную жертву — любимый прием мошенников. Это не дает человеку опомниться и трезво оценить ситуацию, заставляет совершать необдуманные поступки. Импульсивные действия — залог успеха социальной инженерии, а именно она, а не «хакеры», в наши дни царит в киберпространстве.

Итак, у нас уже есть целых десять признаков фейкового ресурса. Можно было бы на этом и остановиться, но мы пройдем всю схему до конца.

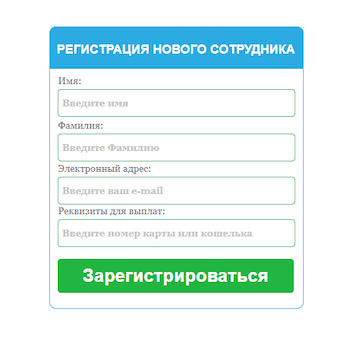

Нажимаем на кнопку «Перейти на страницу вакансии» и попадаем на форму «Регистрация нового сотрудника».

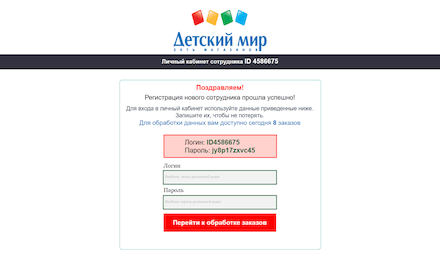

Регистрируемся, вводя абстрактные данные и попадаем на страницу входа в систему. Вводим логин, пароль…

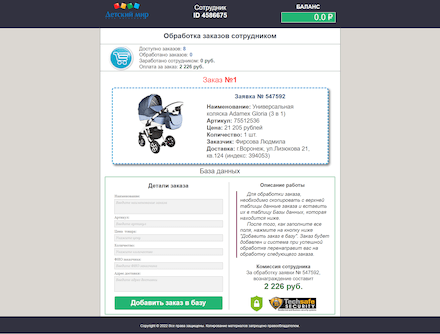

…и сразу же приступаем к работе. К чему нам такие мелочи, как трудовой договор?

Работа заключается в том, чтобы копировать данные из верхней таблицы и вставлять их в поля в нижней части страницы.

Первое задание — отправить коляску в Воронеж на ул. Лизюкова, ту самую, на которой жил оказавшийся в Африке котенок из мультфильма. Далее нас ожидало еще 7 подобных заказов.

При этом корректность данных, естественно, не проверяется, в форму можно вводить любую тарабарщину (кстати, интересно: а никто не задумывался, почему вообще в XXI веке нужно вручную переносить эти данные, находящиеся на одной-веб-странице?).

Но надо отдать мошенникам должное: они создали настоящий симулятор бессмысленной работы в интернет-магазине. В итоге за 5 минут путем ввода произвольных символов мы обработали 8 заказов и получили 21 284 рубля. Неплохо, правда? Больше, чем руководитель крупной организации из объявления на столбе получает за месяц.

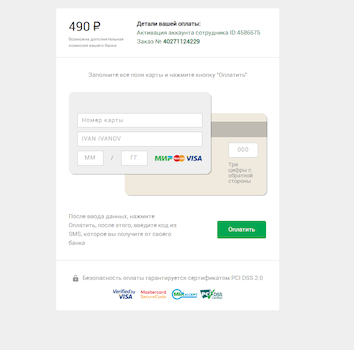

Но что же в итоге? А в итоге все стандартно. Для вывода денег необходимо «активировать аккаунт» и оплатить 490 рублей. Впрочем, точная сумма списания останется на совести этого фишингового сайта.

Антивирусная правДА! рекомендует

- Ищите работу только через проверенные площадки.

- Не доверяйте объявлениям, в которых предлагают много денег и мало работы.

- Тщательно проверяйте данные работодателя перед тем, как вступать с ним в отношения.

- Не работайте без договора, оформленного в соответствии с российским законодательством.

- Не переводите потенциальному работодателю никаких денег.

#Honeypot #Интернет #мошенническое_письмо #психология #социальная_инженерия #фишинг

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Любитель пляжного футбола

19:45:33 2023-11-22

deepsmr

22:12:52 2022-11-02

matt1954

18:22:16 2022-11-02

Korney

16:24:25 2022-11-02

sss

11:33:46 2022-11-02

Геральт

09:28:41 2022-11-02

Alexander

08:34:02 2022-11-02

А потом, вдруг, оказывается... свои личные данные "засветил"... свои, а не виртуальные денежки, куда-то отправил... и остался даже не "на бобах", а в глубокой... на болючей "точке"...

Да, не всему, что читаешь, можно верить... и, особенно, не стоит поддаваться сиюминутному порыву к предлагаемому "ханипоту"...

Спасибо за статью!