Большой вред от крошечных закладок

15 июля 2016

Компьютер и другие бытовые приборы устроены непросто, поэтому для пользователей они подобны «черному ящику». Главное, чтобы все работало, а как – неважно. Теоретически мы, конечно, представляем, как это устроено, но перечислить возможности (включая недокументированные) устройства не сможет почти никто.

Компьютеры и мобильные устройства окружают нас повсюду, и где мы попадем в прицел снайпера поле зрения злоумышленника, предсказать невозможно.

Поиск уязвимостей, а значит, и попытки проникнуть через них в систему, происходят как со «светлой», так и с «темной» стороны. Интернет пестрит новостями об исследователях, которые научились передавать пароли при помощи кулера (системы воздушного охлаждения), показали возможность использования акселерометра мобильного устройства в злонамеренных целях... Но есть и гораздо более простые способы навредить пользователю.

Согласитесь, сложно представить взаимодействие человека с компьютером… без монитора. О перехвате изображения на экране не слышал только ленивый. Но есть еще одна маленькая деталь. К каждому монитору ведет кабель...

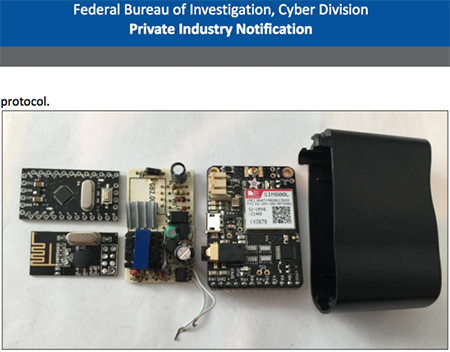

Аппаратная закладка (англ. hardware Trojan) — устройство в электронной схеме, скрытно внедряемое к остальным элементам, которое способно вмешаться в работу вычислительной системы. Результатом работы аппаратной закладки может быть как полное выведение системы из строя, так и нарушение ее нормального функционирования, например несанкционированный доступ к информации, ее изменение или блокирование.

Также аппаратной закладкой называется отдельная микросхема, подключаемая злоумышленниками к атакуемой системе для достижения тех же целей.

RAGEMASTER — аппаратная закладка, позволяющая перехватить сигнал от VGA-монитора. Закладка прячется в обычный VGA-кабель, соединяющий видеокарту и монитор.

Заменить обычный кабель на вредоносный может кто угодно — и злоумышленнику не нужно каждый день проносить через охрану компании фотоаппарат, чтобы сфотографировать нужный монитор, и не придется внедрять троянца для создания снимков экрана.

Мест для внедрения аппаратной закладки — множество.

COTTONMOUTH-II – аппаратная USB-закладка, предоставляющая скрытый канал доступа к сети. Она предназначена для работы на шасси компьютера и представляет собой двухпортовый USB-коннектор на плату. Может создавать скрытый канал связи для передачи команд и данных между аппаратными и программными закладками.

COTTONMOUTH-III – аппаратная закладка в USB, беспроводной мост к целевой сети, а также загрузки эксплойтов на целевой системе.

Вы приобрели USB-кабель?

COTTONMOUTH-I – аппаратная закладка на USB, предоставляющая беспроводной мост к сети, а также загрузки эксплойтов на целевой системе. Может создавать скрытый канал связи для передачи команд и данных между аппаратными и программными закладками. При помощи встроенного радиопередатчика может взаимодействовать с другими СOTTONMOUTH. Существует версия под названием MOCCASIN, представляющая собой закладку в коннекторе USB-клавиатуры.

Используете зарядку для мобильного устройства? По умолчанию гаджеты на Android подключаются к компьютеру в режиме передачи данных (MTP), так что через ПК доступны все хранящиеся в памяти смартфона файлы. А реализовать мини-компьютер в составе зарядки очень просто.

Вы можете заблокировать телефон на время зарядки, но ведь не делаете этого!

Миниатюризация электроники и ее удешевление позволяет злоумышленникам использовать вещи, которые раньше были доступны лишь спецслужбам. Мы постоянно взаимодействуем с компьютерами и прочими устройствами, передавая персональную информацию, коммерческие тайны, личные фото. Просто болтаем. Все это интересно и злоумышленникам, и просто хулиганам.

Аппаратная закладка может быть встроена на любом этапе: от проектировки до установки системы у конечного пользователя. Соответственно, методы обнаружения различны и зависят от этапа, на котором были встроены изменения.

Если аппаратная закладка реализована еще инженером-разработчиком, на уровне устройства схемы, то ее практически невозможно обнаружить. На таком глубоком уровне конструктор способен скрыть или замаскировать от конечных пользователей определенные элементы, необходимые для активации в нужный момент. Маскировку можно осуществить, используя некоторые компоненты в двух структурах схемы: там, где это необходимо для нормального функционирования и для работоспособности закладки.

Также можно внедрить закладку на этапе производства, когда закладочный элемент добавляется к уже разработанной схеме устройства.

При установке злоумышленниками закладки в готовый продукт на этапе доставки или установки оборудования ее уже проще обнаружить. Для этого нужно сравнить продукт с оригинальным или с другими поставщиками. По найденным различиям можно делать выводы о наличии потенциально опасных элементов.

В целом, чем на более «глубоком» уровне внедрена аппаратная закладка, тем сложнее ее обнаружить.

Антивирусная правДА! рекомендует

Большинство пользователей все еще полагает, что опасность может исходить только от шифровальщиков, и не сомневается, что для Android вирусов нет. И, хотя некоторым известно, что вредоносные программы есть для любой ОС, никто из простых пользователей не опасается аппаратных закладок. К сожалению, выявление такой закладки требует использования специальной аппаратуры, и антивирус тут не поможет. Поэтому:

- По возможности при передаче данных используйте шифрование.

- Без острой необходимости не передавайте свои данные за пределами защищенного периметра – вашей квартиры или локальной сети компании.

- Не используйте устройства или компоненты, происхождение которых вам неизвестно.

- Помните, что целью злоумышленников может быть не только кража, но и искажение информации. Потому хранение информации в защищенном хранилище, изменение данных в котором недоступно для злоумышленников, является необходимой мерой защиты.

Пока писался выпуск

Злоумышленники могут использовать смартфоны Samsung при заблокированном экране.

Исследователи Роберто Палеари (Roberto Paleari) и Аристид Фаттори (Aristide Fattori) опубликовали на GitHub исходный код утилиты usbswitcher, которая переключает подключенный к компьютеру USB-кабелем смартфон Samsung Galaxy в режим, в котором на устройство можно отправлять команды управления USB-модемом.

http://safe.cnews.ru/news/top/2016-04-13_smartfony_samsung_mozhno_vzlomat_s_zablokirovannym

Теперь для использования смартфона в своих целях злоумышленникам достаточно подключить смартфон к зараженному устройству!

Блокировать устройство во время зарядки уже недостаточно.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Filip_s

07:08:45 2021-02-01

Денисенко Павел Андреевич

17:27:19 2018-07-26

vasvet

17:30:35 2018-04-05

alex-diesel

18:42:58 2018-03-13

элементарно - ведь не наденете же чужие нестираные трусы ))

хотя, если завелся инсайдер - может заразить и ваши собственные ((

Natalya_2017

16:32:11 2017-04-08

vinnetou

11:25:55 2016-12-09

kama35

15:17:51 2016-08-30

2018

19:24:45 2016-07-29

А тут просто подмену делают или в магазине уже нужный кабель продают.

Кстати с чужим электронолучевым монитором может быть и закладка. Да и то что купили б\у или Вам подарили.

Мне в 2008 под видом нового пк в магазине продали похоже б\у и могли быть в юсб коннекторах на плате закладки. так что все возможно.

юсб-кабель? вот так и бери б/у у чужих.

вот и может быть, что все производители и делают апп закладки на электронике бытовой.

А как же предлагаемые способы зарядки устройств от внешнего аккумулятора, предлагаемые в разных местах?

Nikolas

08:03:34 2016-07-23

tigra

06:54:44 2016-07-21

Sermut

19:56:03 2016-07-18

PROgrammeur

18:28:02 2016-07-18

PROgrammeur

18:27:25 2016-07-18

Альфа

12:15:11 2016-07-18

Тамара

17:24:59 2016-07-17

Геральт

22:07:19 2016-07-16

dyadya_Sasha

08:40:11 2016-07-16

Sasha50

04:34:14 2016-07-16

Неуёмный Обыватель

00:30:35 2016-07-16

НинаК

23:34:27 2016-07-15

vla_va

23:31:33 2016-07-15

В...а

23:29:07 2016-07-15

ek

23:25:54 2016-07-15

kva-kva

23:18:02 2016-07-15

mk.insta

23:16:33 2016-07-15

Неуёмный Обыватель

22:08:27 2016-07-15

Неуёмный Обыватель

21:51:21 2016-07-15

Dvakota

21:09:31 2016-07-15

bob123456

20:32:26 2016-07-15

bob123456

20:25:28 2016-07-15

bob123456

20:22:24 2016-07-15

bob123456

20:18:24 2016-07-15

Andromeda

20:04:42 2016-07-15

Сергей

19:30:46 2016-07-15

Viktoria

19:02:38 2016-07-15

С...й

17:59:39 2016-07-15

Damir

17:49:15 2016-07-15

Zulfat

17:08:35 2016-07-15

К...н

17:06:07 2016-07-15

lev

16:56:36 2016-07-15

Х...р

16:25:11 2016-07-15

La folle

16:19:05 2016-07-15

myshush92

15:32:35 2016-07-15

Неуёмный Обыватель

15:00:15 2016-07-15

kozinka.ru

14:58:26 2016-07-15

Меньше знаешь - крепче спишь.

azimut

14:43:43 2016-07-15

samox

14:39:09 2016-07-15

Sergano

13:43:04 2016-07-15

KAA

13:30:02 2016-07-15

Demon

13:29:37 2016-07-15