Слоеный пирожок

22 сентября 2020

Переход на удаленную работу вынудил активизировать перевод документооборота на безбумажную основу. Раньше этот процесс протекал, прямо скажем, ни шатко ни валко – зачастую на каждом этапе электронные документы распечатывались для изучения, дополнительного визирования или помещения в архив.

Электронный документ имеет много преимуществ, однако у него есть один, но существенный недостаток – отличить подделку от легального документа бывает крайне сложно. PDF-файлы могут быть защищены от манипуляций с помощью цифровых подписей, что позволяет, к примеру, подписывать документы или удостоверять платежи и счета. Но глазами эту подпись не увидишь. Да и можно ли ей доверять?

В бумажном документе подпись добавляется в конце. Злоумышленник может подменить страницы перед подписанной страницей. Такая подмена невозможна при использовании цифровой подписи, потому что та защищает все содержимое документа. Или нет?

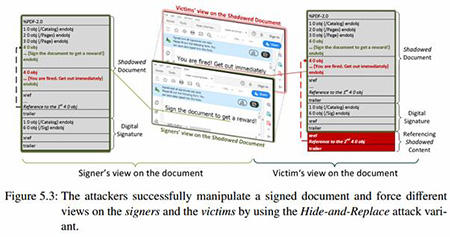

В 2019 году был проведен анализ безопасности подобного использования PDF-файлов – и выявлены серьезные уязвимости в случае, когда злоумышленники уже обладают документом с цифровой подписью и манипулируют им впоследствии. Недавно команда исследователей из Рурского университета в Бохуме (Германия) обнаружила новые методы атак на подписанные PDF-файлы, выявив возможность атаки, которую они назвали Shadow Attack. Она позволяет хакеру скрывать и заменять содержимое в уже подписанном PDF-документе, не затрагивая цифровую подпись.

Было протестировано 28 популярных программ для просмотра документов в формате PDF, и 15 из них оказались уязвимы (Adobe Acrobat Pro, Adobe Acrobat Reader, Perfect PDF, Foxit Reader, PDFelement и пр.). Причем уязвимы их версии под Windows, macOS и Linux.

Для понимания. Если мы держим бумажный документ, то мы видим то, что видимо. Но документ может содержать и невидимые части, написанные невидимыми чернилами. Чисто теоретически некто может подсунуть вам документ, где часть текста невидима, вы его подпишете, а потом текст поменяется. Предотвращается такое использованием копий документа, которые хранятся у каждого подписавшего. Впрочем, и реализовать такое сложно: наверняка цвет чернил будет отличаться. А вот для электронных документов такой финт – норма, поскольку они создавались не для хранения юридических неизменяемых документов.

Электронный документ содержит объекты различных типов, видимостью которых можно управлять:

PDF 1.5 полностью поддерживает слои, что позволяет сохранять документы со слоями из многих приложений (AutoCAD, Visio, Adobe Illustrator, InDesign). Например, при изготовлении упаковочной продукции в отдель-ный слой удобно поместить контур высечки, который никак не затронет печатное изображение.

Слои также подходят для хранения разных версий документа, что позволяет упаковать в один файл все его варианты.

Можно управлять отображением слоев, используя настройки по умолчанию и настройки исходного состояния. Например, можно скрыть слой, содержащий сведения об авторских правах, когда документ отображается на экране, но при этом слой всегда будет печататься.

Было выявлено 3 типа атаки. Первый включает сокрытие некоторого содержимого в PDF-файле за другим слоем – например, изображением на всю страницу. После подписания документа ненужный теперь слой будет скрыт, и отображаться станет ранее невидимый – злоумышленник использует функцию PDF Incremental Update, позволяющую спрятать слой без его замены.

Второй вариант реализуется благодаря манипуляции не с самим текстом, а с его представлением. Скажем, сменим шрифт. Что такого? Изменение шрифтов не меняет содержание, но влияет на вид отображаемого текста и позволяет менять местами, например, числа. Мошенник может использовать функцию Interactive Forms для замены оригинального контента модифицированным.

Третий вариант позволяет менять и скрытый, и видимый контент, используя два объекта с одинаковым идентификатором. Мошенник фактически использует второй PDF-документ, находящийся в первом.

Список уязвимых версий программ для просмотра PDF доступен здесь.

#взлом #корпоративная_безопасность #мошенничество #уязвимость #цифровая_подпись

Антивирусная правДА! рекомендует

Перед подписанием документа отдайте его дизайнерам для выявления подобных кунштюков.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

admin_29

09:59:03 2020-09-23

Lia00

00:36:45 2020-09-23

Неуёмный Обыватель

00:20:19 2020-09-23

Шалтай Александр Болтай

21:02:43 2020-09-22

Геральт

20:58:49 2020-09-22

Masha

20:47:35 2020-09-22

Masha

20:46:00 2020-09-22

anatol

20:36:21 2020-09-22

Dvakota

20:31:34 2020-09-22

Любитель пляжного футбола

18:52:55 2020-09-22

С Днём рождения, побольше веселья! Хорошей, тёплой погоды!

marisha-san

18:34:57 2020-09-22

Альфа

18:34:18 2020-09-22

L1t1um

18:32:57 2020-09-22

Baikal_40

18:12:38 2020-09-22

Dmur

17:48:07 2020-09-22

Денисенко Павел Андреевич

16:11:38 2020-09-22

@Toma, С днем рождения! Удачи во всем!)

Пaвeл

16:08:33 2020-09-22

Slava90

16:08:24 2020-09-22

EvgenyZ

15:48:43 2020-09-22

Татьяна

13:30:35 2020-09-22

Татьяна

13:30:00 2020-09-22

vinnetou

13:09:20 2020-09-22

Toma

13:01:20 2020-09-22

runikot

12:38:30 2020-09-22

orw_mikle

12:36:25 2020-09-22

GREEN

12:34:41 2020-09-22

Сразу чувствуется профессиональный, творческий подход. Старается народ, старается как бы по ловчее обмануть "фраера ушастого". Очень жаль, но таковы реалии текущего момента.

И не переживайте сильно, ничего личного, просто бизнес!

sgolden

11:54:43 2020-09-22

blade79

11:49:27 2020-09-22

Alexander

10:10:57 2020-09-22

Слоёный пирожок,

Что там понапихано,

Скажи-ка мне дружок.

Покупая выпечку,

Плачу же я сполна!

Хочу, чтоб всё по-честному!

И чтобы технология

была соблюдена.

Куснул я в ожидании

Блаженство ощутить.

Но что это под корочкой?!

Обман! Кого ж винить?

Да, не просто обеспечить легальность и юридическую правомочность электронного документа. Многослойность и разносодержательность, данные о шрифтах, о форматировании, ссылки и переходы, авторство и электронная подпись. Слои разных текстов, каждый из которых, вдруг, может стать основным. А ещё возможны наличие и стеганографии, и макросов, и скриптов, и частичек вредоносного кода, - ожидающих подходящего времени для своего использования.

Спасибо Dr.Web за подсказку на действия перед подписанием важного документа. Полагаю, что одним дизайнером тут не обойтись. И дополнительно понадобятся не только юристы и лингвисты, но и фотографы, программисты и криптоаналитики.

Тяжела шапка Мономаха! Но ещё тяжелее и опаснее, когда в ней лежит договор или финансовый документ, - многослойный и с двойным дном.

Пaвeл

09:49:14 2020-09-22

Интересное слово "кунштюк", давно не слышал.

DrKV

09:17:01 2020-09-22

Но о каких уязвимостях в PDF можно говорить, когда используются ОС ХР без антивируса?!!!

Вот это реально напрягает! Ходьба по минному полю...

Karnegi

09:04:11 2020-09-22

Tatiana

08:21:08 2020-09-22

Родриго

08:21:01 2020-09-22

maestro431

08:18:29 2020-09-22

vkor

08:18:19 2020-09-22

Zserg

08:07:40 2020-09-22

achemolganskiy

07:52:18 2020-09-22

Vlad X

07:30:00 2020-09-22

выходит еще легче подделать.

Sergey

07:12:05 2020-09-22

Любитель пляжного футбола

06:54:47 2020-09-22

tigra

06:48:27 2020-09-22

tigra

06:46:10 2020-09-22

ka_s

06:44:25 2020-09-22

Любитель пляжного футбола

06:37:19 2020-09-22

Coolander

05:36:18 2020-09-22

Morpheus

04:42:24 2020-09-22