Чем больше «андроидов», тем меньше безопасности

8 июля 2016

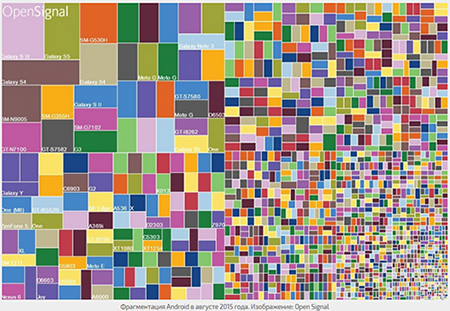

Это не таблица настройки телевизоров. Это – доли рынка различных устройств под управлением Android.

Экосистема Android фрагментирована – каждый из производителей, выпускающих устройства на основе этой ОС, модифицирует ее под свои задачи. В результате не существует единой операционной системы, и любая программа поддерживает не конкретные версии Android, а версии определенных производителей устройств.

Как, кстати, и экосистема Linux, где каждый может создать операционную систему на свой вкус. Удобно? Для пользователя, ориентирующегося на свой собственный комфорт — скорее всего, да. Для продвижения платформы – наверное, тоже.

А вот если говорить о безопасности и бизнес-удобстве — все не так радужно!

Уязвимости есть везде — и в операционных системах, и в приложениях к ним.

Linux и базирующийся на ней Android – НЕ ИСКЛЮЧЕНИЯ!

Компании-разработчики обязаны закрывать уязвимости – или закрываться сами.

Что есть выпуск патча (иными словами, заплатки) для закрытия уязвимости с точки зрения бизнес-процесса разработки? Это не просто создание некоего кода, устраняющего брешь. Это – еще и тестирование патча до релиза. Ведь его установка не только должна пройти успешно для «пропатченного» приложения. Заплатка не должна нанести вреда уже установленным программам сторонних производителей и работающим сервисам. А сколько их у пользователя и что это за приложения, разработчик патча точно не знает.

При этом любое тестирование – это время, а значит, и деньги. И, как бы цинично это ни звучало, но тестирование должно быть быстрым: ведь атаки через уязвимость, возможно, уже начались, а значит, страдает репутация разработчика, что может привести к отказу от использования его ПО, а следовательно – к падению доходов компании. Даже если эта компания — монополист.

Можно, конечно, обойтись и без тестирования, но для коммерческого продукта это приведет к недопустимому репутационному ущербу и к возможной потере клиентов — если при установке патча пользователями что-то пойдет не так.

https://xakep.ru/2015/09/10/android-stats/

CVE-2014-8609 - уязвимость была обнаружена в сентябре 2014 года. О ней было сообщено в Android Security Team. Проблема была признана, а соответствующие исправления внесены в основную ветку разработки. Об уязвимости официально объявили в конце ноября 2014 года. Но... исправления уязвимости попали только в Android 5.0

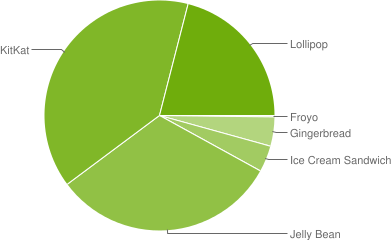

Формально уязвимость CVE-2014-8609 уже закрыта, но если посмотреть на статистику использования Android (https://developer.android.com/intl/ru/about/dashboards/index.html?utm_source=ausdroid.net), то видно, что уязвимости подвержено без мелочи 100% устройств, и они останутся подвержены уязвимости еще долгое время.

Существует мнение, что фрагментация – это благо, так как злоумышленники не смогут заразить все устройства: их эксплойт (вредоносная программа, эксплуатирующая уязвимость) не сможет работать на каждом из них. Но, положа руку на сердце: станет ли вам легче от того, что ваш смартфон попал в ботнет, а соседский – нет?

Операционная система Linux фрагментирована не менее, чем Android. Является ли это препятствием для киберкриминала?

Ботнет из Linux-устройств разросся настолько, что может генерировать атаки с потоком более 150 Гбит/с, что многократно превышает запас прочности инфраструктуры среднестатистической компании. О начале подобных DDoS-атак сообщили исследователи из Akamai Technologies.

https://habrahabr.ru/company/ua-hosting/blog/268007/

https://habrahabr.ru/post/213973/

Ботнет, проводящий DDoS-атаки с помощью DNS- и SYN-флуда, формировался через уязвимые версии Apache Struts, Apache Tomcat и Elasticsearch.

Всего было выявлено около 420 тысяч подобных незащищенных устройств, на основе которых был создан ботнет, выполнявший в течение 10 месяцев задачи по распределенному сканированию сетевых портов. Так как для реализации проекта использовались незаконные методы, исследователи не раскрывают своих имен и действуют анонимно.

И еще одна проблема:

Google доставляет обновления только для пользователей собственных устройств Nexus. Патчи для других девайсов – на совести их производителей. Google сообщила, что полная информация об исправлениях была передана компаниям-партнерам (т. е. производителям других устройств – прим. автора выпуска) 7 декабря 2015 года, но когда именно они выпустят свои версии «заплаток», неизвестно.

Антивирусная правДА! рекомендует

- Если вы выбираете мобильное устройство с точки зрения безопасности, а не, например, дизайна, то ваш выбор стремится к лидерам рынка. В иных случаях вероятность того, что для вашего устройства будут выпущены патчи и что они действительно будут закрывать уязвимость, а также то, что производитель вашего устройства доставит их к вам, – увы, мала.

- К сожалению, нельзя рассчитывать, что выбранное вами устройство будет поддерживаться бесконечно, – при создании сервисов разработчикам нужно закладываться либо на постоянное обновление устройств, либо на надежную их изоляцию с целью недопущения использования уязвимостей.

- В связи с тем, что закрытие известных уязвимостей для Android-устройств не гарантировано, обязательным компонентом их защиты должен быть Аудитор безопасности (имеется в Dr.Web Security Space для Android). Его периодическое использование поможет вам принять необходимые меры для исключения проблем использования уязвимости, даже если она не закрыта.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Slava90

18:24:26 2020-10-25

Rider

17:30:24 2018-12-10

Dmitry

19:48:17 2018-08-06

Денисенко Павел Андреевич

21:01:28 2018-07-24

vasvet

14:48:18 2018-03-29

alex-diesel

13:07:25 2018-03-10

Вопрос риторический ))

Toma

15:44:46 2018-02-14

ka_s

11:10:24 2017-08-06

В реальности все время обновлять смартфон не получается по финансовым соображениям. Кроме того, уже привык к своему Android'у. Установил Dr.Web Security Space для Android и благодарен "Доктору Вебу"!

min

17:18:16 2017-03-26

eaglebuk

23:13:22 2017-02-03

jonblaik

19:45:32 2017-01-23

IIICoDIII

00:59:53 2017-01-18

Шалтай Александр Болтай

18:19:11 2017-01-17

tigra

07:28:35 2016-07-21

bob123456

19:02:38 2016-07-12

kindergod

23:30:25 2016-07-11

kindergod

23:28:31 2016-07-11

A1037

21:07:55 2016-07-11

maxtat

00:44:19 2016-07-09

С...й

23:53:02 2016-07-08

Б...м

23:12:40 2016-07-08

aleks_ku

23:11:20 2016-07-08

Б...а

23:09:33 2016-07-08

solec

22:22:57 2016-07-08

vla_va

22:22:12 2016-07-08

В...а

22:19:44 2016-07-08

ek

22:04:43 2016-07-08

Б...а

22:03:20 2016-07-08

Luger

21:54:41 2016-07-08

НинаК

20:51:27 2016-07-08

kva-kva

20:17:21 2016-07-08

Argentum

20:16:20 2016-07-08

Dvakota

20:14:06 2016-07-08

dyadya_Sasha

19:06:14 2016-07-08

Так может быть производителям устройств дешевле и проще заключать контракты с фирмами (типа нашего доктора)разработчиками систем безопасности устройств и предустанавливать их ПО, чем искать уязвимости в своих версиях Android.

ada

18:08:16 2016-07-08

mk.insta

18:04:20 2016-07-08

vaki

17:09:19 2016-07-08

Альфа

17:04:13 2016-07-08

samox

17:00:43 2016-07-08

amonn

16:54:36 2016-07-08

razgen

15:44:12 2016-07-08

azimut

15:40:02 2016-07-08

Неуёмный Обыватель

15:27:45 2016-07-08

zzv

15:04:26 2016-07-08

Sergano

14:47:55 2016-07-08

Неуёмный Обыватель

13:59:00 2016-07-08

sergeimoloko

13:52:56 2016-07-08

dyadya_Sasha

13:46:55 2016-07-08

dyadya_Sasha

13:37:32 2016-07-08

++++++++++++++++++

(это не кресты на цивилизации, это плюсы)))))

Кащей

13:36:53 2016-07-08