Потерять $ 10 млн или купить антивирус?

10 августа 2020

Само по себе недавнее заражение сервисов Garmin – не то что бы уникальный случай. В конце концов, не первый и не последний шифровальщик зашел в сеть (бывает) и распространился (а вот это для компании, поддерживающей сервис для пилотов самолетов, уже позорно) из-за недостатков в системе безопасности.

Согласно информации издания ZDNet, этот серьезный инцидент, буквально остановивший работу целой компании, произошел из-за проникновения внутрь закрытой сети Garmin вируса-вымогателя WastedLocker, который смог заразить большинство ПК сотрудников и часть серверов, отвечающих за передачу данных умных часов и другой спортивной электроники Garmin. Кроме того, сбой коснулся и сервиса для пилотов самолетов flyGarmin. Пилоты, использующие сервис, не могут обновить базы данных Garmin в своих навигационных устройствах, хотя по требованию Федерального управления гражданской авиации США это должно делаться регулярно. Вдобавок перестало работать приложение Garmin Pilot, которое используется при планирования полетов.

специалисты компании не смогли вовремя остановить распространение вируса. Поэтому серьезно пострадали не только основные сетевые сервисы, но и производственные отделы компании, включая некоторые линии по производству продукции в Азии.

Как утверждают неназванные источники в Garmin, злоумышленники потребовали от компании $10 млн.

Можно ли было этого избежать? Вполне возможно, что да – если бы сеть была разделена на подсети, доступ в которые из соседних подсетей был бы только по необходимости и у тех, кому положено.

Удивляет связность сети, где заражение пользовательских рабочих станций кладет все. Это наводит на мысль, что, возможно, заразился не юзерский пк, а вполне себе серавр где-то посредине, если вообще не станция администратора.

В свое время, я пережил очень похожую историю, когда атака шла со стороны пк админов. Это было в 2009м и дальше шлюзов проникнуть не смогли. Т.е. у нас полегло несколько филиалов, но ядро осталось целым.

Уже потом мы выяснили, что в одном из оконечных маршрутизаторов в ргионе (!) был хитрый бекдор… Это так, к слову.

можно даже без бекдоров, достаточно забить на установку апдейтов, как очень многие админы любят и всем советую в первую очередь отключать автообновление винды и т.п.

Я учавствовал в паре тестирований на проникновение, достаточно иметь пару неустановленных патчей в уязвимых местах, специализированный софт моментально выстраивает цепочку проникновения… помню в одом случае у тестеров хватило около 4х часов чтобы получить рута на сервере в ядре сети, только потому что последние апдейты на марштуризаторы ставились месяц назад, а на ОС — две недели назад…

Полностью вся цепочка была взломана эксплойтами месячной-недельной давности, причем в автоматическом режиме и с минимальными возбуханиями со стороны сервисов мониторинга (все выглядело как обычные действия админов, пока через созвоны выясняли что происходит, было уже поздно).

Почему администраторы сети «Гармин» не справились с атакой?

Им пришлось в экстренном порядке удаленно завершать работу всех ПК и ноутбуков компании по сети, включая домашние компьютеры сотрудников, подключенные через VPN. Однако, этот процесс затянулся. Поэтому они просто стали выключать все ПК и серверы в сети, к которым у них был доступ.

То есть у администраторов не было возможности централизованно управлять станциями своей сети (в том числе удаленными). Красавцы!

Что известно про злоумышленников?

Банда Evil Corp, также известная CrowdStrike как Indrik Spider, начинала как филиал ботнета ZeuS. Со временем они сформировали группу, которая сосредоточилась на распространении банковского трояна и загрузчика под названием Dridex через фишинговые электронные письма.

По мере развития своих атак группа создала вымогатель под названием BitPaymer, который был доставлен через вредоносное ПО Dridex в целевых атаках на корпоративные сети.

После предъявления обвинения членам Evil Corp, Игорю Олеговичу Турашеву и Максиму Викторовичу Якубцу, хакерская группа изменила тактику. Evil Corp начала распространение нового варианта вымогателя под названием WastedLocker для целевых атак на предприятия.

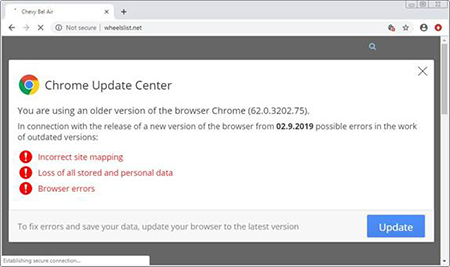

Чтобы доставить программу-вымогатель, Evil Corp взламывает сайты, чтобы вставить вредоносный код, который отображает поддельные предупреждения об обновлении программного обеспечения из фальшивой инфраструктуры обновлений SocGholish.

Пример поддельных предупреждений об обновлении программного обеспечения

Одна из полезных нагрузок, отправляемых при этих атаках, набор инструментов для тестирования на проникновение и постэксплуатации Cobalt Strike, который Evil Corp использует для получения доступа к зараженному устройству.

Затем злоумышленники используют этот доступ для дальнейшей компрометации сети и развертывания программы-вымогателя WastedLocker.

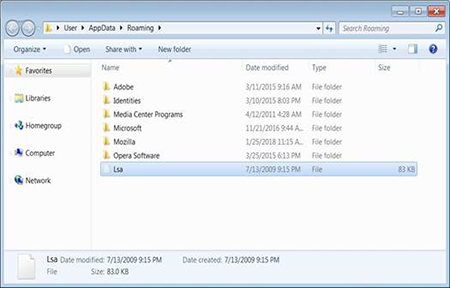

При запуске программа-вымогатель WastedLocker выбирает случайный EXE или DLL-файл в папке C: \ Windows \ System32 и использует имя этого файла для создания нового файла без расширения в папке% AppData%.

Исполняемый файл программы-вымогателя в % AppData%

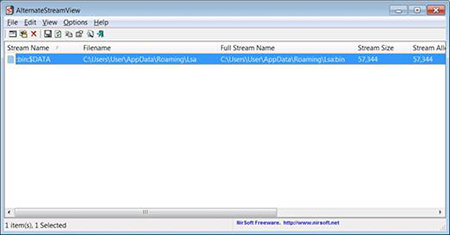

Для этого файла будет создан альтернативный поток данных с именем bin, который затем будет выполнен.

после запуска программа-вымогатель попытается зашифровать все диски компьютера, пропуская файлы в определенных папках или содержащие определенные расширения.

Для каждого зашифрованного файла WastedLocker также создаст сопроводительную записку с требованием выкупа, заканчивающуюся _info.

Подведем итог. В атакованной компании:

- Пользователи имеют право запускать самостоятельно исполняемые файлы, в том числе обновления установленного ПО.

- Отсутствуют белые списки разрешенного ПО – пользователи сами определяют, что им устанавливать на машины (набор инструментов для тестирования на проникновение и постэксплуатации Cobalt Strike – явно не то, что должно быть разрешено для широкой установки в компании).

- Разрешен запуск программ из альтернативных потоков данных (стримов, мы о них писали). Это вообще непонятно зачем разрешено – действие явно не для легальных программ.

К чему мы это разбираем? Разумеется, в связи с новостью о том, что виноваты «редиски»-антивирусы:

Шифровальщик, поставивший на колени Garmin, невидим для антивирусов.

Что еще пишут в новости?

Для оптимизации работы, операционная система кэширует часто используемые файлы, а также файлы, предназначенные для использования конкретными приложениями.

Когда какое-либо приложение запрашивает доступ к файлу, Windows проверяет, присутствует ли он в кэше, и если да, то загружает его оттуда. Это занимает куда меньше времени, чем считывание файла с диска.

WastedLocker использует эту особенность: открыв тот или иной файл, он записывает его содержимое в кэш, а затем закрывает. Изменению (шифрованию) подвергается именно то, что находится в кэше.

Ну а потом измененные файлы сбрасываются из кэша на диск уже зашифрованными.

О чем идет речь? На самом деле всего лишь об одном механизме защиты – поведенческом анализаторе, который должен отслеживать поведение запущенных процессов и блокировать их работу, если она напоминает работу шифровальщика. Но это – только один из механизмов антивируса, причем действующий после запуска некоего процесса. А ведь процесс сначала нужно запустить!

Действия шифровальщика могут быть блокированы:

- Отсутствием у пользователей прав администратора.

- Запретом установки ПО пользователями.

- Использованием только разрешенных приложений (сделать это можно с помощью Контроля приложений Dr.Web).

- Запретом запуска из стримов (также с помощью Контроля приложений Dr.Web).

Что еще нужно сказать о WastedLocker? Мы детектим эту угрозу c 24 июля как Trojan.Encoder.32185.

Trojan.Encoder.32185

…

Создает следующие сервисы

- 'Winresume'

\Winresume.exe -s

Создает следующие файлы на съемном носителе

- <Имя диска съемного носителя>:\000814251_video_01.avi.garminwasted_info

- …

- <Имя диска съемного носителя>:\uep_form_786_bulletin_1726i602.doc

Для затруднения выявления своего присутствия в системе удаляет теневые копии разделов.

Создает следующие файлы

- %APPDATA%\winresume

- %APPDATA%\winresume:bin

- %WINDIR%\syswow64\winresume.exe

- %WINDIR%\temp\lck.log

…

Если кому интересно, то winresume:bin – это как раз и есть вышеупомянутый файл, запускаемый из стрима, блокировка которого позволила бы заблокировать атаку.

#антивирус #вознаграждение #вымогательство #корпоративная_безопасность #шифровальщик

Антивирусная правДА! рекомендует

У них не было Dr.Web – и они лишились $ 10 млн. А ведь могли бы просто купить антивирус!

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Вячеслав

10:51:31 2020-11-09

Tatiana

20:08:51 2020-09-07

Lia00

00:39:40 2020-08-11

Неуёмный Обыватель

00:10:30 2020-08-11

Альфа

22:36:09 2020-08-10

Serg07

21:41:30 2020-08-10

Шалтай Александр Болтай

21:26:16 2020-08-10

— Зарплата, прекрати.

Татьяна

21:17:02 2020-08-10

Toma

20:36:57 2020-08-10

Dvakota

20:35:26 2020-08-10

orw_mikle

20:33:18 2020-08-10

admin_29

20:00:37 2020-08-10

Денисенко Павел Андреевич

18:56:28 2020-08-10

Fhnev

18:19:55 2020-08-10

L1t1um

18:08:12 2020-08-10

tigra

17:39:44 2020-08-10

Masha

17:23:13 2020-08-10

ixtiyor10

16:02:27 2020-08-10

Slava90

16:01:59 2020-08-10

А у нас зато есть Drweb и нет ни каких проблем.

Dmur

15:10:42 2020-08-10

Korney

14:42:19 2020-08-10

anatol

13:19:07 2020-08-10

vinnetou

12:48:04 2020-08-10

kokuxo

12:40:26 2020-08-10

runikot

12:32:53 2020-08-10

Sasha50

12:31:52 2020-08-10

EvgenyZ

12:30:43 2020-08-10

GREEN

12:22:39 2020-08-10

Головы у них не было, головы или она была занята не тем, чем следует (уж точно, что не заботой об ИБ родного предприятия!).

Вот и получили, что хотели. Награда нашла своих героев ...

sgolden

11:54:32 2020-08-10

DrKV

11:43:16 2020-08-10

blade79

11:35:41 2020-08-10

znamy

11:31:26 2020-08-10

Геральт

11:09:45 2020-08-10

Пaвeл

10:53:50 2020-08-10

Родриго

10:44:16 2020-08-10

Странно всё это, казалось бы, элементарные правила. Крупная компания, трезвый контроль, антивирусная сеть... но нет. Русское авось окликнулось на другом конце Земли

dyadya_Sasha

10:21:25 2020-08-10

Alexander

10:18:54 2020-08-10

Обновления, заплатки, апдейты... файерволы и антивирусы... курсы по информационной безопасности. Ан нет, рвётся сотканная ткань заблуждения о защищённости. Дыра за дырой… На одной стороне весов, - остановка производства и потери в бизнесе, а с другой, - "Дай миллион, дай миллион, дай миллион!". Вариант, в котором "графиня изменившимся лицом бежит пруду" руководство Garmin не устроил. Поэтому было решено последовать совету телеграммы‑молнии "грузите апельсины бочках братья карамазовы". И таки, расстаться с этими клятыми "$ 10 млн".

Можно подумать, что "виновником" была программа-вымогатель WastedLocker (Trojan.Encoder.32185). Но это поспешный и поверхностный взгляд. Мог ли самый правильный и мощный антивирусник полностью не допустить всего этого безобразия?! Затрудняюсь ответить... Но уверен, что установка комплексной антивирусной защиты от Dr.Web содействовала бы тому, что информационные потери Garmin, однозначно, могли бы быть значительно меньше. И восстановление коммуникационной сети можно было бы провести быстрее.

Лоуренс Абрамс (владелец BleepingComputer.com) назвал Evil Corp "бандой". И локализовал её как российская киберпреступная группа. Это лишь эмоциональный ярлык, и политическое ущербно национальное обозначение опасности. Такая "конкретизация" затеняет, на мой взгляд, главное. Evil Corp - лишь одна из набирающих силу угроз цифровому и виртуально-реальному миру. По своей сути, составу, территориям пребывания и сферам деятельности эти группы находятся вне понятий расы, национальности, вероисповедания и гендерной самоидентификации. Они находятся за границами исторически сложившихся культур, традиций, "демократических" ценностей "свободного" мира. Они несут серьёзную и реальную опасность. Потери от их вмешательства могут исчисляться не в валютах ($, €, £), а человеческими жизнями.

P.S. Поэтому, защита от подобных деструктивных сил - это необходимость и реальность существующего мира. Это не страх потери, - это объективное условие продолжения самой жизни. А Dr.Web - молодец! Поймал, препарировал, определил геном очередной заразы и навесил инвентарный номер, - Trojan.Encoder.32185. Нам не страшен "серый волк"... потому как и не в соломенном домике, и с Dr.Web Security Space!

vkor

09:40:56 2020-08-10

ЛехаК.

09:09:31 2020-08-10

Sergey

08:33:22 2020-08-10

Zserg

08:10:08 2020-08-10

Vlad X

07:55:17 2020-08-10

Любитель пляжного футбола

07:00:11 2020-08-10

Ждём теперь новость "Компьютеры Garmin теперь будет защищать Dr.Web" :))

ka_s

06:58:58 2020-08-10

Morpheus

05:41:00 2020-08-10

achemolganskiy

04:13:14 2020-08-10