Потери от доверия

23 июня 2016

Так велено судьбою: тот, кто верен,

Средь миллиона лживых душ затерян.

Уильям Шекспир «Сон в летнюю ночь»

Что делать злоумышленникам, если под рукой есть Интернет, но нет возможности легально разместить вредоносное приложение на тех ресурсах, которые массово посещают пользователи?

На помощь мошенникам приходит человеческая доверчивость.

Представьте: пользователь получает письмо, где в поле «Отправитель» отображается хорошо известный ему человек или компания, которой он доверяет. Тем самым злоумышленник значительно повышает свои шансы на то, что бдительность жертвы окажется усыплена и по ссылке доверчиво перейдут. А если отправить подобное сообщение сразу нескольким миллионам пользователей…

Допустим, вы получили следующее электронное письмо:

Dr.Web CureIT 2! Как интересно! Но приглядитесь к ссылке и обратному адресу повнимательнее. Именно такие письма рассылались недавно злоумышленниками с целью обхитрить пользователя и заставить его скачать вредоносную программу.

Если письмо имеет HTML-формат, определить скрывающийся под текстовой гиперссылкой адрес сайта получается не всегда. Здесь можно применить простую хитрость: в окне почтового клиента щелкните правой кнопкой мыши по подозрительной ссылке, выберите в контекстном меню пункт «Копировать ссылку» и вставьте ее в какой-нибудь текстовый файл, например, в стандартной программе «Блокнот». Все тайное сразу же станет явным.

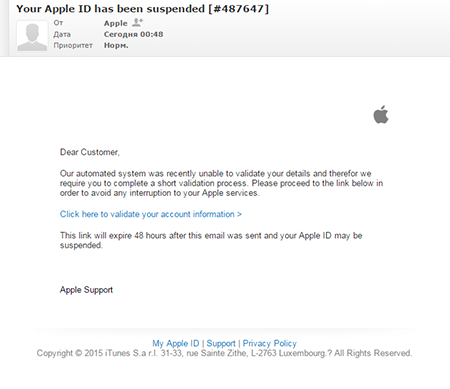

А вот еще один пример такого мошеннического письма: здесь злоумышленники пугают потенциальную жертву тем, что кто-то якобы попытался получить доступ к ее учетной записи Apple, и предлагают срочно поменять пароль. Ссылка ведет на поддельный сайт AppleID. Стоит пользователю ввести на этой странице свои настоящие учетные данные, и киберпреступники смогут получить доступ к его устройствам Apple.

Есть и другие, более хитрые способы обмана доверчивого населения.

Свежая уязвимость в браузерах была обнаружена исследователями в мае 2016 года. При некоторых условиях открытие специально сформированной ссылки в новой вкладке способно изменить содержимое или даже адрес предыдущей вкладки в браузере, подменяя таким образом уже открытую страницу. Так как человек обычно доверяет странице, которую он уже открыл, вероятность, что он не заметит подмены и совершит необходимое воздействие, крайне высока.

https://www.jitbit.com/alexblog/256-targetblank---the-most-underestimated-vulnerability-ever/

Что интересно – компания Google считает эту проблему свойством браузеров в принципе и не верит, что ее можно разрешить полностью.

https://sites.google.com/site/bughunteruniversity/nonvuln/phishing-with-window-opener

Таким образом человек, открыв безобидную, казалось бы, ссылку на фотографию кота, не замечает, что предыдущая вкладка у него в браузере незаметно изменилась. Там внезапно может появиться сообщение о потере соединения и необходимости зайти в систему заново или же стандартная форма для подтверждения пароля. И в этом случае последствия могут быть самыми печальными. #фишинг #мошенническое_письмо #уязвимость_браузера

Антивирусная правДА! рекомендует

- В Интернете нужны собранность и концентрация – как если бы вы шли по обочине трассы. Вы же не станете идти по ней с закрытыми глазами или беспечно напевая песенку, рассматривая облака?

- Известные уязвимости со временем исправляются, но постоянно появляются новые. Поэтому в борьбе с интернет-мошенниками вы всегда должны полагаться в первую очередь на свою внимательность.

- Вводите пароли, платежную информацию и прочие ценные данные, только дополнительно удостоверившись, что находитесь именно на той странице, которой хотите воспользоваться.

- Во время интернет-серфинга держите веб-антивирус SpIDer Gate включенным – вредоносную программу желательно обнаружить и обезвредить еще до ее загрузки на ваш компьютер. И если он сообщает вам, что переход по ссылке заблокирован с формулировкой «Нерекомендуемый сайт» или «Источник распространения вирусов», возможно, стоит послушать именно антивирус, а не ловкачей, рекомендующих отключить его перед запуском их программного обеспечения.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Rider

16:27:46 2018-12-04

Денисенко Павел Андреевич

20:32:26 2018-07-30

alex-diesel

11:10:40 2018-03-09

Toma

18:17:02 2017-11-27

eaglebuk

21:21:23 2017-02-11

Шалтай Александр Болтай

18:13:38 2016-12-27

Пaвeл

14:35:17 2016-12-18

Laventurier

15:56:36 2016-12-06

Zserg

10:58:28 2016-11-29

Andromeda

13:52:46 2016-10-10

kama35

10:12:37 2016-09-06

tigra

08:30:36 2016-08-07

bob123456

16:39:01 2016-07-26

maghan

10:45:07 2016-06-30

арес

15:09:24 2016-06-24

ASAN

15:00:45 2016-06-24

Александр Ш.

11:51:09 2016-06-24

У всех прошу прощение за то, что навёл тень на плетень. Просто следовал по заданному фарватеру, так сказать в русле заявленной темы "Потери от доверия" и выразил своё сомнение. Причём сделал это осознано. Надеюсь, что те, кто получит подобные письма тоже поставят под сомнение их подлинность и достоверность их содержания, а также сделают правильные выводы и примут осознанное и единственно верное решение. ;)

Кирилл

10:48:57 2016-06-24

>если я правильно понял, то рассылка писем от имени компании "Доктор Веб" это не фантазия авторов проекта, а реальный пример из жизни. Если это так, то откуда у злоумышленников, которые рассылают именные письма, информация о пользователях Dr.Web?

Вы поняли правильно, но дело в том, что тут злоумышленникам и не нужны данные именно о пользователях Dr.Web :) Им достаточно пособирать все публичные адреса + имена, которые можно найти, и разослать, а там уж кто поверит - тот сыграет им на руку, а кто нет - издержки производства.

Б...м

22:59:31 2016-06-23

Роза

22:39:31 2016-06-23

Б...а

22:36:16 2016-06-23

dyadya_Sasha

22:25:54 2016-06-23

Пользователь идет беспечно напевая песенку, рассматривая облака, потому что думает, что идет по цветущему полю, где под пение птичек и жужжание пчелок можно найти столько интересного. А зловредные монстры-фуры стараются быть невидимыми или маскируются под бабочек, жуков и червячков. И лишь тот у кого есть карта с штампиком "АправДА","ВебIQметр" или надежный навигатор от "ДрВеба" знает, что нужно быть бдительным, собраным и сконцентрированым, а не то прогулка закончится длительным лечением.

solec

21:59:40 2016-06-23

Р...й

21:56:33 2016-06-23

Б...а

21:46:24 2016-06-23

kva-kva

21:42:11 2016-06-23

ada

21:39:13 2016-06-23

Luger

21:37:23 2016-06-23

Dvakota

21:35:41 2016-06-23

kvv

21:02:37 2016-06-23

Не - это лишь может отвлечь внимание, но "логика" просьбы должна всё-же указать на мошенничество!

А узнать имя владельца е-мэйла..

:)

Мало ли их уже в "свободном доступе"..

:)

Александр Ш.

20:46:14 2016-06-23

Damir

20:23:52 2016-06-23

kvv

19:53:44 2016-06-23

Да с чего Вы вдруг решили, уважаемый, что у мошенников вдруг появилась информация о пользователях компании? Пункт 1 их просьбы о выключения предустановленного антивируса и возможного конфликта по-моему ясно говорит об отсутствии такой информации.

Говоря "по-русски": Dr.Web вряд-ли попросит отключить Dr.Web!

:)

Неуёмный Обыватель

19:48:05 2016-06-23

mk.insta

19:38:22 2016-06-23

Александр Ш.

19:31:23 2016-06-23

@admin, если я правильно понял, то рассылка писем от имени компании "Доктор Веб" это не фантазия авторов проекта, а реальный пример из жизни. Если это так, то откуда у злоумышленников, которые рассылают именные письма, информация о пользователях Dr.Web?

Неуёмный Обыватель

19:31:19 2016-06-23

Тем более, в приведенной вами статье исказили смысл. Насколько я понял, не "Закончив в рассылкой копий самого себя вирус надежно шифрует всю бухгалтерию", а Trojan.Encoder.567 (содержащийся в обработке и активированный оттуда) шифрует имеющиеся файлы на диске ПК без разбору, база 1С это или вордовский документ или какая-нибудь презентация.

lev

18:08:41 2016-06-23

bob123456

17:40:04 2016-06-23

Что может быть уродливее языка программирования 1C? Наверное, ничего. Однако, язык активно развивается и ныне достиг такого уровня, что на нем возможно писать что угодно, даже вирусы.

Специалисты по компьютерной безопасности отловили вирус 1C.Drop.1, стали его изучать и пораскрывали рты от удивления: вирус полностью написан на языке 1С. Действует 1C.Drop.1 следующим образом:

Этап 1. Заражение. Бухгалтеру приходит письмо от контрагента. В письме сообщается о смене БИК (банковский идентификационный код) предприятия и предлагается обновить классификатор. К письму приложен файл с расширением epf. Контрагент реальный, расширение не exe, так почему бы нет?

Этап 2. Размножение. Запущенный epf, как читатель, наверное, уже догадался, никакой БИК не обновляет, а обходит список контрагентов в 1C: Предприятие и рассылает им такие же письма. Получатели увидят обратный адрес действующего партнера и их бдительность будет усыплена. Так происходит размножение вируса.

Этап 3. Профит. Закончив в рассылкой копий самого себя вирус надежно шифрует всю бухгалтерию. Расшифровщика нет. Офигевшему главбуху предлагается либо заплатить за разблокировку базы, либо пойти объяснить директору предприятия, что отныне считать придется на счетах, а отчеты в налоговую сдавать в устной форме.

http://liberatum.ru/e/1c-virus

Deniskaponchik

17:33:04 2016-06-23

PITONMAN

16:36:56 2016-06-23

La folle

16:03:32 2016-06-23

a13x

14:43:11 2016-06-23

DrKV

14:41:22 2016-06-23

razgen

14:34:04 2016-06-23

Zevs_46

14:27:53 2016-06-23

Tetania Zeta

14:21:21 2016-06-23

Nikodim2011

14:15:44 2016-06-23

Геральт

13:33:04 2016-06-23

m@ri

12:51:18 2016-06-23