Сайт как слабое звено

14 июля 2016

Загрузка вредоносных файлов с сайтов – один из основных путей заражения компьютеров и устройств, наряду с инфицированием через сменные устройства или через электронную почту.

Внимание! Для заражения компьютера или устройства зачастую достаточно лишь посетить некий сайт – т. е. даже не нужно загружать вредоносные файлы вручную, поддавшись на уловки злоумышленников!

Не будем в этом выпуске говорить о специально созданных мошеннических сайтах, на которые можно попасть случайно, — в результате клика по баннеру, подмены отображаемой страницы в браузере или иными путями, используемыми мошенниками. Поговорим о том, как вредоносные файлы попадают на обычные легитимные сайты.

Чтобы начать распространять вредоносные программы с сайта, злоумышленникам сначала надо получить доступ к управлению им.

После чего производится заражение конкретной страницы, всех страниц одного или нескольких сайтов, администрируемых при помощи полученного аккаунта. Существуют черви, написанные под популярные системы управления контентом, есть вредоносные программы, которые просто обходят все страницы на диске и добавляют к ним JS-код. При этом цели злоумышленников могут быть самые разные. Так, кроме размещения вредоносных файлов злоумышленники могут изменить конфигурационные файлы сервера таким образом, чтобы в определенных условиях перенаправлять посетителя на вредоносный ресурс, который, в свою очередь, может выполнять необходимые злоумышленникам действия.

Как чаще всего злоумышленники получают доступ к сайту?

Через те же уязвимости. Да, и сайты тоже уязвимы! Причем «дыры» в безопасности есть у большинства сайтов, с которыми мы работаем.

- Свыше 60% веб-сервисов или API для мобильных приложений содержат по крайней мере одну опасную уязвимость, позволяющую скомпрометировать базу данных;

- 35% уязвимых к XSS-атакам сайтов также уязвимы к SQL-инъекциям и XXE-атакам;

- 23% сайтов содержат уязвимость POODLE и только 0,43% — Heartbleed;

- в 5 раз участились случаи эксплуатации опасных уязвимостей (например, позволяющих осуществить SQL-инъекцию) в ходе атак RansomWeb;

- 79,9% веб-серверов имеют неправильно сконфигурированные или небезопасные заголовки http;

- актуальные обновления и исправления установлены только на 27,8% веб-серверов.

Отчет High-Tech Bridge releases web security trends of the first half of 2016

https://www.htbridge.com/news/web-security-trends-of-the-first-half-of-2016.html

За что «ответственны» эти уязвимости и чем они угрожают на практике посетителям сайтов?

- Наличие уязвимости типа SQL injection позволяет злоумышленнику выбрать из базы данных сайта данные, доступ к которым не предусмотрен разработчиком (что позволит, например, войти в административный интерфейс, не зная пароль) или подменить данные в БД (например, удалить какую-либо таблицу или заменить тексты).

- Code injection позволяет внедрить исполняемый код на основе данных, введенных пользователем.

- CSRF (Cross-Site Request Forgery, также XSRF) – опаснейшая атака, когда злоумышленник пытается вынудить браузер создать запрос к целевому серверу втайне от самой жертвы. Это приводит к тому, что хакер может выполнить на неподготовленном сайте массу различных действий от имени других, зарегистрированных посетителей.

- ХSS, или «Межсайтовое выполнение сценария» позволяет злоумышленнику внедрить код на html или JavaScript из-за недоработанной проверки вводимых данных. В частности это позволяет изменить внешний вид сайта и его поведение на стороне пользователя. Напомним, что уже существуют вредоносные файлы, написанные исключительно на JavaScript.

Ну и классика жанра, позволяющая преступникам пролезть на сайт, — нестойкие и нечасто обновляемые пароли.

Еще одна проблема, связанная с доступом к сайтам, - возможность перехвата паролей во время их передачи по незащищенным каналам связи.

Доступ к сайту также может быть получен в результате ошибок в конфигурации сервера или DDoS-атаки.

#уязвимость #сайт #парольАнтивирусная правДА! рекомендует

Если вы владелец сайта:

- Для доступа к содержимому сайтов и управлению им используйте сложные пароли.

- Не применяйте одинаковые пароли для различных сервисов и сайтов, периодически меняйте их – старые пароли могут быть скомпрометированы в ходе утечки, но вы можете пока не знать этого.

- Доступ к содержимому сайтов и управление им осуществляйте по защищенному каналу, особенно если доступ производится по беспроводным сетям.

- Если вы получили пароли от кого-либо (например, от веб-студии), смените их сразу.

- Доступ к управлению сайтом может быть ограничен несколькими адресами – в этом случае злоумышленник просто не сможет войти на сайт. Исключения (работа из дома, в командировке и т. п.) должны быть именно исключениями и для них следует указывать период, время суток, адреса и имя пользователя, имеющего право работать с сайтом. Также для ограничения доступа к сайту можно использовать «капчу» или двойную авторизацию.

- Устанавливайте обновления для используемого ПО.

- Защищайте компьютер, с которого вы управляете сайтом, антивирусом.

- Периодически проверяйте антивирусом файлы сайта.

- При администрировании сервера помимо обычных паролей к ресурсу используйте авторизацию по секретным ключам - токенам.

Если вы обычный пользователь:

- Не переходите по ссылкам, полученным от третьих лиц. Банально, но это работает!

- По окончании работы с конкретным сайтом выйдите из своего аккаунта. Открытая сессия позволит злоумышленнику получить доступ к сайту даже не пользуясь уязвимостями.

- Используйте отдельный браузер или «приватные или анонимные режимы» для работы с важными сайтами (в идеале следует использовать по одному браузеру на каждый сайт, а еще лучше – отдельный компьютер).

- Помните, что подавляющее большинство сайтов, которые вы посещаете, имеет уязвимости. Сайт, который вчера был безопасен, сегодня может предоставлять угрозу для всех посетителей.

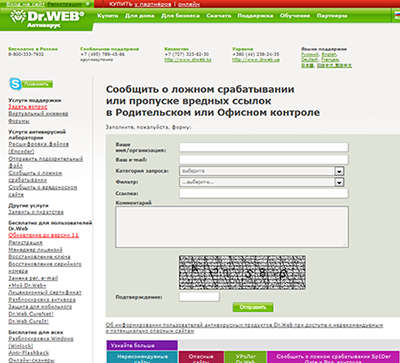

Если вы обнаружили зараженный сайт, сообщите об этом его администратору и производителям средств безопасности:

https://support.drweb.ru/new/urlfilter/?lng=ru

Выберите категорию запроса и укажите иные данные. Если необходимо, опишите ситуацию: как вы узнали о вредоносном поведении сайта.

Спасибо за помощь в борьбе с мошенниками!

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Вячeслaв

11:02:51 2016-07-14

Людмила

11:01:11 2016-07-14

Не существует идеального кода, идеальной программы, идеальных людей,

== в психологии существует понятие "идеальная норма" - люди, у которых все психические функции находятся в нормальном состоянии (без отклонений). Например. чужую боль они воспринимают нормально - т.е. испытывают сочувствие, а не, например, злорадство от страданий другого. Считается, что таких людей всего.... около 3%....

Неуёмный Обыватель

11:00:45 2016-07-14

Вячeслaв

10:59:08 2016-07-14

И существуют не только куки, о которых знают все. Есть суперкуки (http://upweek.ru/udalyaem-superkuki.html, https://habrahabr.ru/post/252433, https://geektimes.ru/post/244065) и множество иных сохраняемых компонентами браузера настроек, которые интересуют злоумышленников

a13x

10:52:43 2016-07-14

Вячeслaв

10:51:55 2016-07-14

Вячeслaв

10:49:49 2016-07-14

Для реализации мошеннической схемы киберпреступники использовали уязвимость двухлетней давности в браузере AOSP, которая позволяла вредоносному коду с сайта злоумышленников исполняться на легитимной веб-странице сотового оператора. Другими словами, именно вредоносный код «нажимал» на открытой странице платной подписки кнопку «Да», а пользователь оставался в неведении. При этом в браузере Chrome, который является стандартным для более новых версий ОС Android, подобный сценарий невозможен.

Неуёмный Обыватель

10:48:43 2016-07-14

kindergod

09:32:30 2016-07-14

kindergod

09:30:10 2016-07-14

PITONMAN

09:19:39 2016-07-14

Sergano

09:03:41 2016-07-14

znamy

08:34:21 2016-07-14

djabax

08:15:37 2016-07-14

GREII

08:13:59 2016-07-14

a13x

07:57:52 2016-07-14

SGES

07:21:07 2016-07-14

maxtat

07:07:28 2016-07-14

Неуёмный Обыватель

07:06:22 2016-07-14

zsergey

07:02:08 2016-07-14

maghan

07:00:52 2016-07-14

qjiukba

06:53:04 2016-07-14

marisha-san

06:32:41 2016-07-14

Morpheus

06:18:44 2016-07-14

kvv

06:17:13 2016-07-14

Сохранил для себя.

Большое спасибо. :)

Coolander

05:29:08 2016-07-14

Sasha50

03:18:28 2016-07-14

A1037

03:11:37 2016-07-14

lev

03:05:07 2016-07-14