Ищу работу инсайдера

16 сентября 2019

Маленькая зарплата? Нужно найти подработку. И желательно, чтобы она не особо отвлекала от основной работы. И действительно, действующие сотрудники некоторых компаний очень востребованы. Естественно, для определенных задач.

И так далее. Естественно, в первую очередь от сотрудников сотовых компаний требуется «пробив» – получение информации о клиентах компаний. Но иногда такими простыми задачами не ограничиваются.

«Инсайдер» — достаточно широкое определение, под которое может попасть практически любой сотрудник компании: секретарь, легко выдающая важную информацию первому встречному; обиженный сисадмин, установивший шпионское ПО; менеджер, решивший работать на конкурентов или развивать свой бизнес. Как бы то ни было, выявлять придется каждую из этих угроз.

Иногда от инсайдеров требуется установить в сеть компании вредоносное ПО.

…он просил сотрудников установить кейлоггер в сеть сотового оператора. С апреля по октябрь 2013 г. это ПО просто собирало данные о том, как работает инфраструктура.

Вторая разновидность вредоносного ПО, использовала учетные данные сотрудников, чтобы отдавать внутреннему приложению компании автоматические команды по разблокировке телефонов. Это ПО использовало данные, собранные первой программой.

Однако в ноябре 2014 г. у сообщников возникли проблемы с контролем этого ПО. Тогда Фахд снова подкупил сотрудников AT&T, попросив установить в call-центре аппаратные точки беспроводного доступа. Эти устройства дали возможность злоумышленнику получить доступ к сети и внутренним приложениям сотового оператора, чтобы продолжать разблокировку телефонов.

В общей сложности преступная схема действовала с апреля 2012 г. по сентябрь 2017 г. За это время было разблокировано более 2 млн телефонов.

5 лет работало вредоносное ПО, сотрудники проворачивали свои махинации, и никто ничего не замечал!

#Dr.Web #вредоносное_ПО #корпоративная_безопасность #криминалАнтивирусная правДА! рекомендует

Рядовые сотрудники не должны иметь возможность установки нового ПО. В вышеупомянутом случае просто антивирус, скорее всего, не помог бы. Наверняка перед установкой завербованные сотрудники сообщили, какой антивирус используется на работе, и вредоносная программам была создана под определенную сеть компании и конкретный антивирус. И поскольку эта вредоносная программа не распространялась среди иных злоумышленников, в руки аналитиков она не попала.

Чтобы подобное не произошло в вашей компании, мы рекомендуем два решения. Сотрудники должны работать только из-под учетных записей, не позволяющих установку нового ПО. А администраторы сети должны либо составить список разрешенных к установке программ (белый список), либо в реальном времени контролировать состав установленного на компьютерах ПО.

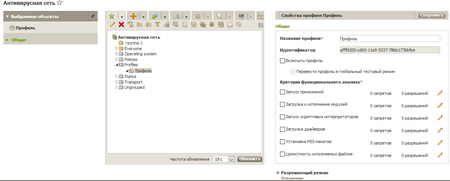

Вот так, например, это выглядит в готовящемся к релизу Центру управления Dr.Web: для управления списками приложений используются профили пользователей. Профили с заданными настройками Контроля приложений могут быть назначены как станциям и группам станций, так и отдельным пользователям.

Что разрешено пользователю:

Что видит администратор сети:

Естественно, это не весь функционал – приглашаем вас принять участие в тестировании Dr.Web Enterprise Security Suite версии 12! Активным участникам тестирования полагаются призы ☺

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Kvazar

15:36:36 2019-09-19

achemolganskiy

05:04:09 2019-09-17

robot

00:55:11 2019-09-17

Serg07

22:37:24 2019-09-16

I23

21:59:05 2019-09-16

Zserg

21:46:51 2019-09-16

Геральт

21:37:49 2019-09-16

razgen

21:13:50 2019-09-16

Любитель пляжного футбола

20:53:46 2019-09-16

Dvakota

20:38:01 2019-09-16

Шалтай Александр Болтай

20:29:40 2019-09-16

matt1954

20:27:25 2019-09-16

anatol

20:04:59 2019-09-16

Toma

19:45:16 2019-09-16

admin_29

18:40:10 2019-09-16

Masha

16:58:50 2019-09-16

Masha

16:57:22 2019-09-16

Денисенко Павел Андреевич

16:44:04 2019-09-16

Денисенко Павел Андреевич

16:41:54 2019-09-16

Dmur

15:36:39 2019-09-16

Lenba

15:35:53 2019-09-16

I46

15:30:55 2019-09-16

Sasha50

15:15:28 2019-09-16

tigra

15:08:42 2019-09-16

tigra

15:06:51 2019-09-16

EvgenyZ

14:14:50 2019-09-16

Lex

13:56:06 2019-09-16

vinnetou

13:55:40 2019-09-16

vinnetou

13:54:09 2019-09-16

blade79

12:53:28 2019-09-16

Неуёмный Обыватель

12:18:12 2019-09-16

Саня

12:08:53 2019-09-16

Пaвeл

11:50:15 2019-09-16

Oleg

11:30:08 2019-09-16

maestro431

11:24:43 2019-09-16

ЕК

11:16:56 2019-09-16

Vlad X

11:01:51 2019-09-16

Есть,конечно,убежденные патриоты,но их мало.

kozinka.ru

10:59:56 2019-09-16

Alexander

09:58:05 2019-09-16

Чтобы снизить уязвимость компьютерного оснащения предприятия от человеческого внутреннего фактора, нужно ещё нечто не эмоциональное и находящееся за пределами коллектива предприятия, внутренних правил и ограничений.

И таким мощным решением может стать Dr.Web Enterprise Security Suite, как дополнительная внешняя Централизованная защита всех узлов корпоративной сети.

Татьяна

09:37:57 2019-09-16

dyadya_Sasha

08:42:14 2019-09-16

Morpheus

08:18:38 2019-09-16

cruise

08:11:08 2019-09-16

Родриго

07:47:33 2019-09-16

vkor

07:30:39 2019-09-16

ka_s

06:56:05 2019-09-16

Любитель пляжного футбола

06:20:29 2019-09-16

Korney

06:14:25 2019-09-16

Tanya086

06:03:23 2019-09-16

L1t1um

04:51:20 2019-09-16