Покупай – перрон отходит!

5 сентября 2018

В компании велась переписка на английском языке с зарубежной компанией о приобретении дорогостоящего специализированного оборудования.

Через некоторое время, после успешного согласования новых реквизитов, поставщик оборудования также сообщил о необходимости изменения реквизитов счёта получателя (компанию-продавца). Вот только письма об изменении данных получателя шли уже от злоумышленников, удачно подменявших адрес отправителя.

На фоне некоторой общей суматохи, усугубляющейся ещё и тем, что обе стороны не являлись носителями языка переписки, заметить подмену писем было практически невозможно.

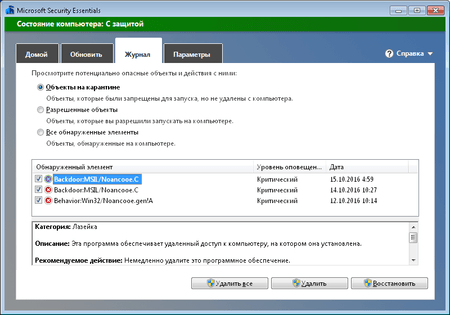

Нельзя не отметить и тот факт, что злоумышленники старательно копировали стили, шрифты, подписи и фотографии в письмах. Как именно утекла информация о сделке – скорее всего была скомпрометирована почтовая переписка. За неделю до финального согласования сделки, о которой идет речь в этой статье, на почту знакомого пришло письмо с трояном, в виде счета-фактуры в *.exe архиве. На момент прихода письма антивирус не отловил зловреда, и тот, некоторое время успел «поработать» на компьютере, и даже подтянуть на подмогу пару своих собратьев.

Слова «заметить подмену писем было практически невозможно» вызывают легкое недоумение: как можно не увидеть смену реквизитов? Мы неоднократно писали о том, что мошенники любят стиль «покупай – перрон отходит!», все действия они требуют выполнять в срочном порядке, так, чтобы клиент не успел задуматься и проверить, а точно ли он должен переслать деньги.

Плюс компания экономила на защите…

В октябре 2017 года немецкая антивирусная лаборатория AV-Test опубликовала результаты комплексного тестирования антивирусов. По данным исследования, фирменное программное обеспечение Microsoft, предназначенное для защиты от вредоносной активности, почти хуже всех справляется со своими обязанностями.

Продукт от компании Microsoft имеет в своем составе файловый антивирус, антивирусный сканер и сканер руткитов. Мягко говоря, негусто. Ни поведенческого анализатора, ни проверки трафика, ни ограничения доступа к нелегитимным ресурсам. Зато бесплатно – экономия же!

Еще одна уловка – использование адреса, похожего на привычный. Тот самый фишинг.

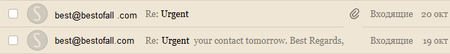

Подмена адреса отправителя была сделана крайне незамысловато. Реальные адреса мы не опубликуем, но приведём аналогичный пример.

Правильный адрес отправителя: best@bestofall.com

Поддельный адрес отправителя: bestbestofall.com@spoofed.ru.

Видно разницу? А сотрудник компании ее не увидел, так как использовал личное устройство. Вот сердцем чувствуем: не было на нем антивируса!

Концепция мобильности предполагает, что все действия выполняем быстро, «на ходу», да ещё и на небольшом экране, не обращая внимание на мелочи/несоответствия.

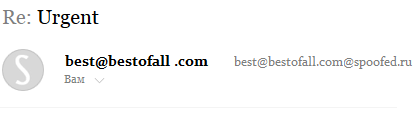

Часть переписки знакомый вел с мобильного устройства, почтовый клиент которого отображал в поле отправителя только имя и фамилию отправителя. А так делают все мобильные почтовые клиенты. Поэтому входящее письмо в этом почтовом клиенте виделось как от best@bestofall «пробел» .com. Что очень похоже на оригинал. Ниже письмо от злоумышленника и под ним легитимное письмо в интерфейсе Яндекс.Почты:

В Outlook письмо от злоумышленника тоже выглядело достаточно похоже на оригинал, если внимательно не всматриваться, то тоже можно и не заметить подделку.

Скриншот показывает разницу всего в один пробел.

Но, как уже знают наши читатели, мошенники могли подделать и имя того, кто отправил письмо. Это чисто формальное поле, которое совершенно не обязано соответствовать имени реального отправителя. Почему так сделано? Скорее всего, когда стандарт создавался, просто никто не задумывался о проблемах безопасности.

Для того, чтобы разобраться с механизмом подделки адреса отправителя, вспомним структуру электронного письма, передаваемого по протоколу SMTP. Электронное письмо состоит из конверта (envelope), заголовков (headers) и тела письма (message body). Информация об отправителе содержится в конверте.

Конкретнее – в служебном заголовке, содержащем точную информацию об отправителе. Она может находиться в совершенно разных полях! “From:”, “Return-Path:”, возможно, “Reply-To:”... Причем стандарт поддерживает варианты этих полей и с двоеточием, и без.

Передается любое письмо в ходе сессии, состоящей из нескольких этапов, на которых отправитель и получатель обмениваются командами, синхронизирующими отправку и получение письма. Причем отправить письмо, используя эти команды, может не только почтовый клиент, но и простой пользователь, набирая их вручную в командной строке.

Рассмотрим пример SMTP-команд для отправки письма с поддельными заголовками “From:” и “Reply-To:”. Подключаемся к почтовому серверу Exchange с помощью telnet:

telnet 10.1.2.3 25

220 Exchange Microsoft ESMTP MAIL Service ready at Wed, 26 Oct 2016 10:28:00 +0300

helo

250 Exchange Hello [192.168.100.100]

mail from: attacker@spoofed.ru

250 2.1.0 Sender OK

rcpt to: uskov@cbs.ru

250 2.1.5 Recipient OK

data

354 Start mail input; end with <CRLF>.<CRLF>

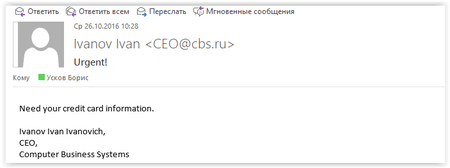

From: Ivanov Ivan <CEO@cbs.ru>

To: Boris <uskov@cbs.ru>

Reply-To: attacker@yandex.ru

Subject: Urgent!

Need your credit card information.

Ivanov Ivan Ivanovich,

CEO,

Computer Business Systems

.

250 2.6.0 Queued mail for delivery

quit

221 2.0.0 Service closing transmission channel

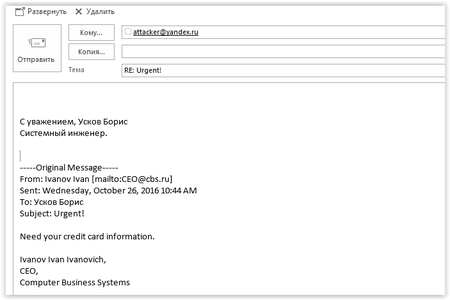

В данном примере мы отправляем с реального адреса attacker@spoofed.ru письмо, но в заголовке “From:” указываем имя и адрес руководителя компании, а в заголовке “Reply-to” адрес на mail.yandex, куда невнимательный сотрудник отправит конфиденциальную информацию. В итоге письмо в почтовом клиенте Outlook будет выглядеть следующим образом:

А если нажать «Ответить», автозаполнится адрес получателя:

Как видите, все данные, которые мы видим в полях «От» в полученном письме, – это просто текст, переданный в ходе сессии, и не более того.

Повезло компании чисто случайно: настоящий поставщик удивился долгому отсутствию писем и позвонил.

Антивирусная правДА! рекомендует

Самое главное в защите от фишинга – включать мозги и замечать препятствия. А именно – обращать внимание на то, от кого пришло письмо, как выглядит адрес и не изменились ли данные отправителя. Конечно, проверять служебные заголовки каждого полученного письма – нереально. Но если возникли сомнения, можно заглянуть в них и посмотреть, кто на самом деле отправил письмо.

И не экономить на защите! Сумма, которая будет потрачена на покупку и настройку антивируса, антиспама и превентивной защиты, в любом случае окажется меньше убытков от подобной атаки.

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

ka_s

08:53:20 2019-07-07

GREII

21:36:33 2018-09-06

Любитель пляжного футбола

20:44:50 2018-09-06

anatol

20:24:26 2018-09-06

Lia00

19:15:19 2018-09-06

Cheshek

15:44:58 2018-09-06

Неуёмный Обыватель

06:26:35 2018-09-06

Когда-то в 2006 или 2007 году еще пришлось для этой системы писать разбор экрана, чтобы стягивать с неё данные о бронированиях в учетную систему заказчика. Не было у этого Sabre никакого API и возможностей обмениваться данными. С Amadeus была та же ерунда. Помню, пришлось немало в их командах тогда полазить. Довольно увесистые были книженции.

Нам же в свою очередь пришлось учитывать эти команды и выискивать их в тексте логов общения оператора с системой.

Неужели и сейчас все на уровне команд и нет никакого API?

Любитель пляжного футбола

06:14:51 2018-09-06

Спасибо за экскурс в историю, интересно, вот как, оказывается, было. В принципе, не думаю, что это было чем-то сложным. Сейчас-то, конечно, попроще, ткнул мышкой - и всё. Например, в программе Sabre (для бронирования билетов и просмотра прочей полётной информации), не зная команд, тоже ничего не сделаешь, перед тобой только синий экран, вводи команду - получишь результат, причём на английском. Но это не сложно. Ну а сейчас я очень часто использую всякие клавиатурные комбинации, особенно при работе с Word, сильно экономят время, да и вообще удобно.

a13x

05:57:43 2018-09-06

Как последний параноик - пошёл перепроверять всю свою почту! ;-)

Влад

05:51:40 2018-09-06

Неуёмный Обыватель

02:58:10 2018-09-06

Неуёмный Обыватель

02:51:36 2018-09-06

Неуёмный Обыватель

02:49:15 2018-09-06

Викисловарь ответа толкового не дал, якобы народное это. В результате поисков раскопал пока 1962 год ссылку на фразу "Таскай мешки, вокзал уехал!" из сборника "Москва" Том 6,Выпуски 1-3. Изд-во Художественной лит-ры.

К сожалению, с самим выпуском ознакомиться пока так и не удалось.

Фраза уж больно яркая. Спасибо автору выпуска за удачно подобранное заглавие и тему для размышлений.

Неуёмный Обыватель

02:33:13 2018-09-06

Неуёмный Обыватель

02:29:47 2018-09-06

Вот и балансируют люди на грани, а куда уж попадут, на перрон или в вагон, станет известно чуть погодя.

Неуёмный Обыватель

02:24:02 2018-09-06

Готовьтесь к статье, где не только переписку, но и голос подделывают. Звонок не спасет, только личная встреча.))

----

Назад в каменный век? ;)

Голос и подделывать не надо. Его зачастую и так никто не проверяет. Звонят и говорят: "Компания "Рога и копыта". Мы вам только что отправили на почту акт сверки расчетов. Подпишите и отправьте, пожалуйста, срочно почтой". И вот доверие к письму уже возросло. Одно дело просто какое-то письмо свалилось, может и спам. А тут совсем другое дело, звонят же, значит, всё серьезно.

Неуёмный Обыватель

02:19:17 2018-09-06

Неуёмный Обыватель

02:15:19 2018-09-06

----

Когда-то не зная команд вообще с компьютером ничего нельзя было сделать. Он превращался в бесполезный ящик. Потому простой пользователь был знаком с необходимыми для работы командами. Сейчас уровень простого пользователя опустился до "включил и тыкай во всё, что попало".

"Нажми на кнопку, получишь результат..."-Технология

razgen

00:27:14 2018-09-06

razgen

00:05:03 2018-09-06

Lenba

23:20:19 2018-09-05

I23

23:12:28 2018-09-05

I46

23:08:41 2018-09-05

Zserg

23:05:20 2018-09-05

Любитель пляжного футбола

22:52:48 2018-09-05

Был один случай, давно, когда был ещё неопытным юзером, словил троянец-винлокер, на баннере предлагалось перевести некоторую сумму на счёт телефона. Записал я тот номер, потом отправил письмо сотовой компании, что владелец сего номера такими бяками занимается. Пришёл мне потом ответ, что письмо пришло несколько не в тот отдел, просили направить его в другой. Мне это странным показалось, могли бы сами письмо перенаправить, одна же контора. Ну, плюнул я на это дело, не захотелось с ними дальше связываться.

Любитель пляжного футбола

22:40:31 2018-09-05

В...а

22:15:58 2018-09-05

razgen

22:10:06 2018-09-05

Лично я сам покупал без документов, года 3 назад.

Иду, вижу в нескольких метрах от салона "Билайн" на улице стоит столик и толпится около него народ. Думаю, что такое нигде никаких очередей, а тут очередь. Подхожу, продают фирменные кнопочные телефоны "Билайн" по 100 руб. Хорошенькие такие, удобные телефончики. Телефоны распродавались влёт как пирожки. Но обязательным атрибутом к нему была SIM-карта "Билайн", на счету которой было 300 руб. Так, что необходимо было платить за всё 400 руб. И ещё, данный телефон мог работать в связке только с этой SIM-картой. По истечении 1-го месяца по просьбе владельца салон делал разблокировку, и телефон мог работать без ограничений с картой любого оператора. Многие покупали по 2-3 штуки. Продавали не спрашивая документы. При желании каждый мог назвать любую фамилию продавцы шариковой ручкой вносили в какую-то ведомость. Чтобы не лишить себя возможности разблокировки телефона, я назвал свою настоящую фамилию.

В Москве купить SIM-карту можно было на улице, практически не останавливаясь, на ходу. Борьба с этой противозаконной деятельностью конечно ведётся. Но....

Трудно сказать насколько упорядочит это, недавно вступившая в силу поправка к закону «О связи», обязывающая сотовых операторов отключать абонентов, чью личность они не могут подтвердить. Будут ли операторы активно заниматься этим?

А пока на "левых" абонентов может приходиться 10 - 15 процентов от общего количества.

Александр

21:49:19 2018-09-05

vla_va

21:36:57 2018-09-05

orw_mikle

21:32:17 2018-09-05

Dvakota

21:13:34 2018-09-05

kva-kva

20:52:20 2018-09-05

mk.insta

20:13:36 2018-09-05

Сергей

19:58:45 2018-09-05

zsergey

19:55:57 2018-09-05

marisha-san

19:55:16 2018-09-05

Геральт

19:46:11 2018-09-05

Andromeda

19:45:38 2018-09-05

Любитель пляжного футбола

19:39:50 2018-09-05

Альфа

19:23:35 2018-09-05

Шалтай Александр Болтай

19:06:22 2018-09-05

razgen

18:48:59 2018-09-05

Дмитрий

17:26:19 2018-09-05

Toma

17:18:57 2018-09-05

La folle

17:12:30 2018-09-05

Любитель пляжного футбола

17:00:57 2018-09-05

P.S. Хорошую фразу я однажды встретил на бескрайних интернет-полях. "Все наделены мозгом, но не все ознакомились с инструкцией." Но порой, чтобы не попасть впросак, достаточно мозги просто включить. :)

Любитель пляжного футбола

16:44:34 2018-09-05

Татьяна

16:32:51 2018-09-05

vinnetou

16:20:39 2018-09-05