Побеждает профессионал

30 марта 2017

Для наших читателей не секрет, что злоумышленники всячески стремятся обмануть антивирусные системы. «Продвинутые» вредоносные программы не имеют даже сигнатур, изменяют свой код на лету или вообще не имеют «тела», а лишь куски чужого кода. Но как бы ни был скрытен враг, для достижения своих целей ему необходимо действовать. И в этот момент он проявляет себя, а значит – его можно поймать.

Предположим, антивирусная программа обнаруживает вредоносную программу по сигнатуре. Для этого сигнатуру нужно заблаговременно выделить, проведя анализ кода троянца или вируса. Разумеется, злоумышленники противодействуют усилиям аналитиков в этом направлении.

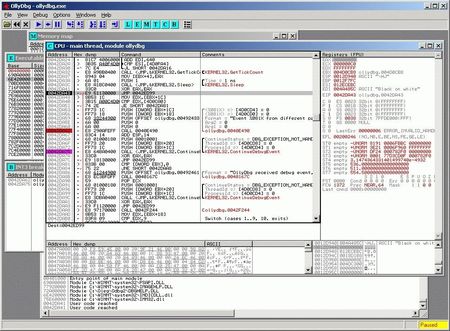

Начнем с исследования кода. Любая программа – это последовательность неких команд компьютеру и необходимых для работы данных. Специальные программы (их называют «отладчиками») могут анализировать последовательности команд, помогая составлять алгоритмы действий и даже восстанавливать исходный код программы.

https://ru-sf.ru/threads/delaem-svoj-virlab-vvedenie.3162

Соответственно, есть методы, затрудняющие такой анализ. Интересно, что противодействие анализу используют не только злоумышленники, но и разработчики легальных программ – в целях защиты от взлома.

Существует два типа исследования кода – статический и динамический. Статический анализ производится по доступному аналитикам коду программы – или же по его фрагменту.

Простейший метод защиты от статического анализа – шифрование вредоносного кода при помощи соответствующих утилит с последующей распаковкой во время выполнения. Второй метод – обфускация, т. е. запутывание кода программы путем перестановки его частей, которое можно произвести с помощью специальных компиляторов.

Что же делать, когда, например, код вредоносной программы надежно зашифрован? Тут может помочь динамический анализ – он производится во время исполнения кода злоумышленников.

Как бы вредоносная программа ни скрывала свой код, для выполнения она должна его «достать» — и в этот момент она становится уязвимой для антивируса. Киберпреступники это тоже понимают и препятствуют работе программ-отладчиков. Как известно, антивирусы используют различные средства для определения наличия на компьютере вредоносной программы. Но и те могут содержать аналогичные сигнатуры.

Некоторые вредоносные программы, например банковские троянцы, при запуске определяют наличие на компьютере «конкурентов», удаляют их и закрывают уязвимости, через которые те могли проникать. Ничего личного, бизнес есть бизнес!

Вредоносные программы могут определить наличие на компьютере запущенных средств отладки – и, например, завершить свою работу.

Trojan.MulDrop6.42771 имеет довольно-таки сложную архитектуру. Код троянца содержит множество случайных строк и вызовов функций, чтобы усложнить его анализ, а основная вредоносная библиотека скрыта в ресурсах Trojan.MulDrop6.42771 в виде картинки. Этот троянец умеет определять, не запущены ли на компьютере виртуальные машины и иные средства отладки, которые обычно используются вирусными аналитиками для исследования образцов вредоносного ПО, и при обнаружении таковых завершает свою работу.

Как программа может узнать о том, что ее отлаживают? Методов много. Например, можно замерить характерное время ее исполнения.

Прочитав буфер с собственным кодом, программа может сравнить его контрольную сумму с эталонной, и, если отладчик вставил в код int 3 (см. выше), понять, что ее отлаживают или каким-то другим способом модифицировали ее код. Но самый, пожалуй, надежный и переносимый способ понять, что тебя отлаживают — это измерение времени исполнения характерных участков кода. Смысл простой: измеряется время (в секундах, попугаях или тактах процессора) между инструкциями в некотором буфере, и, если оно больше некоторого порогового значения — значит, в середине программу останавливали.

http://python-3.ru/page/5-metodov-antiotladki

Анализ вредоносных программ зачастую проводится на виртуальных машинах. Типичные виртуальные машины определяются по типу оборудования, предоставляемого программам, работающим внутри виртуальных машин, характерным записям в реестре и иным признакам. Соответственно, вредоносное ПО может вести поиск таких признаков, а аналитики антивирусных компаний будут модифицировать виртуальные машины, делая их поведение неотличимым от машин реальных.

Trojan.Ticno.1537 после запуска несколькими способами пытается определить наличие виртуального окружения и средств отладки и запускается, только если ему не удалось обнаружить на атакуемом компьютере ничего для себя подозрительного.

https://news.drweb.ru/show/?i=11082

В первую очередь Trojan.Kasidet.1 проверяет наличие в инфицированной системе собственной копии, а также пытается обнаружить в своем окружении виртуальные машины, эмуляторы и отладчики. Если Trojan.Kasidet.1 найдет программу, которую сочтет для себя опасной, он завершит свою работу. Если таких программ нет, Trojan.Kasidet.1 пытается запуститься на зараженном компьютере с правами администратора. При этом на экране демонстрируется предупреждение системы Контроля учетных записей пользователей (User Accounts Control, UAC), однако издателем запускаемого приложения wmic.exe является корпорация Microsoft, что должно усыпить бдительность потенциальной жертвы.

Интересно, что операционная система Windows имеет средства защиты от отладки.

Начиная с Windows 2000, функция NtSetInformationThread получила новый флаг ThreadHideFromDebugger. Это чрезвычайно эффективный метод антиотладки, входящий в операционную систему Windows OS. Поток, для которого установлен этот флаг, прекращает отправлять уведомления процесса отладки, в частности, о точках останова, тем самым пряча себя от любого отладчика. Использование ThreadHideFromDebugger для главного потока значительно усложнит процесс прикрепления отладчика к процессу.

Windows Vista предлагает логическое продолжение этой идеи в виде функции NtCreateThreadEx. Она имеет параметр CreateFlags, позволяющий среди прочего устанавливать флаг THREAD_CREATE_FLAGS_HIDE_FROM_DEBUGGER. Процесс с этим флагом будет скрыт от отладчика.

Понятно, что предназначены такие средства для защиты от взлома легальных программ, но использовать их могут и злоумышленники. #Windows #технологии_Dr.Web #вредоносное_ПО

Антивирусная правДА! рекомендует

В этом году компания «Доктор Веб» выпустит новый онлайн-сервис по анализу на лету файлов на вредоносность. Он предназначен для специалистов по информационной безопасности и киберкриминалистов. В его основе лежат технологии нашей компании по автоматизированному анализу поведения файлов на вредоносность. Пользователи сервиса смогут собственноручно поучаствовать в анализе поведения подозрительного файла средствами сервиса и даже повлиять на него. Конечно, если троянец не распознает, что его «расшифровали», и не прикинется милым пушистым котенком ☻

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Sergey

19:58:52 2020-03-19

Вячeслaв

15:18:16 2018-10-30

tataku

20:21:40 2018-10-29

ka_s

09:52:20 2018-10-06

Вячeслaв

03:49:32 2018-09-13

tataku

19:19:33 2018-09-12

alt+2 ?

Денисенко Павел Андреевич

14:32:11 2018-07-26

alex-diesel

17:20:19 2018-04-04

Тем, кто привык сам разбираться в том, что он собственно делает, становится все труднее и труднее жить на этом свете.

Флюсы Козьмы Пруткова рулят ))

vasvet

15:28:46 2018-04-01

Toma

18:37:47 2018-03-13

Вячeслaв

10:44:26 2017-06-14

Если серьезно, то вредоносные программы не отличаются интеллектом. Они тупо запрограммированы на выполнение заданных действий и интеллектом особым не обладают. Для того, чтобы устроить бойню и при этом не быть убитыми иными антивирусами, впавшими в панику при виде эпических битв на защищаемой территории нужно заменить код вируса на полный антивирус, да еще и договориться с иными вендорами о омерте.

А полезных программ вагон:

Вредоносная реклама перенаправляла пользователей на серверы в Нидерландах и Латвии, откуда на их системы загружалось вредоносное ПО. Вредонос замедлял или вовсе блокировал работу компьютеров и отображал уведомления о том, что система заражена вредоносной программой и для ее удаления пользователю необходимо приобрести антивирусный продукт Antivirus Soft. Если жертва соглашалась купить «антивирус», она перенаправлялась на сайт avgroupwebsite.com, где ей нужно было заплатить $49,95. После установки Antivirus Soft компьютер снова работал как обычно.

http://www.securitylab.ru/news/486690.php

Littlefish

01:00:26 2017-06-14

Оказывается, что вредоносные программы могут приносить пользу, а не только вред. Главное, чтобы поведение такой вредоносной программы можно было контролировать, вовремя "тормознуть" вредоносную программу (ювелирный тайминг), уже после того как она всех «конкурентов» удалит и все "дыры" залатает, но до того как сама начнёт "своё чёрное дело".

И после этих размышлений появилась просто безумная идея, чтобы антивирус не "убивал" вредоносные программы, а перестраивал их, заставляя их себе помогать и сам же антивирус защищать от других вредоносных программ,искать и закрывать уязвимости в операционной системе, этакий симбиоз, "перетаскивание" всех "злых" программ на добрую сторону - вот это антивирусное решение будущего.

Жду с нетерпением критику от сотрудников Dr.Web @Вячеслав, @Людмила,

Раш КХ

14:17:54 2017-04-29

Неуёмный Обыватель

13:08:16 2017-03-31

Неуёмный Обыватель

13:04:21 2017-03-31

Людмила

10:42:45 2017-03-31

"Интересно будет попробовать поработать с этим анонсированным сервисом. Материал, я так понимаю, может быть любой для исследования, не обязательно заразный."

Любой, конечно. ведь даже подозрительный файл может оказаться настоящим котенком. И если вам действительно интересно, я организую для вас бета-доступ к сервису.

.

Пaвeл

08:39:04 2017-03-31

razgen

02:57:32 2017-03-31

LG, спасибо за Ваши старания!!!

Неуёмный Обыватель

02:34:33 2017-03-31

Дмитpий

01:53:44 2017-03-31

Voin sveta

23:15:23 2017-03-30

Дмитpий

23:01:55 2017-03-30

Неуёмный Обыватель

22:38:09 2017-03-30

iAFC

22:33:38 2017-03-30

tatmax

22:31:39 2017-03-30

ek

22:24:08 2017-03-30

dyadya_Sasha

22:21:44 2017-03-30

Б...а

22:12:11 2017-03-30

aleks_ku

22:10:14 2017-03-30

kva-kva

21:48:00 2017-03-30

С...й

21:45:49 2017-03-30

НинаК

21:36:08 2017-03-30

Б...м

21:19:33 2017-03-30

orw_mikle

21:09:40 2017-03-30

mamyr

21:04:29 2017-03-30

Любитель пляжного футбола

21:04:07 2017-03-30

krasserr

21:04:01 2017-03-30

Х...р

20:50:59 2017-03-30

Р...й

20:47:38 2017-03-30

forrus

19:21:13 2017-03-30

Dvakota

19:20:37 2017-03-30

Шалтай Александр Болтай

19:02:20 2017-03-30

Неуёмный Обыватель

19:00:07 2017-03-30

ivan.ivanov1904

18:26:58 2017-03-30

Спасибо за статью.

К...н

18:03:22 2017-03-30

eaglebuk

17:46:01 2017-03-30

ai

17:42:22 2017-03-30

AntonIT

17:38:08 2017-03-30

Технологии взлома и противодействия взлому совершенствуются..каждый день, час...

GREII

17:14:58 2017-03-30

mk.insta

15:51:35 2017-03-30