Безопасный девайс

13 ноября 2020

Успешные атаки на роутеры и умные устройства во многом возможны по двум причинам – использование паролей по умолчанию и работа с устройствами, имеющими уязвимости. В свою очередь, уязвимости обусловлены двумя факторами (помимо некорректной настройки) – неустановкой обновлений самими пользователями и отсутствием заплаток для уязвимостей. И если с первым поделать что-то сложно (если не передавать обслуживание устройств третьим лицам или не устанавливать все обновления автоматически), то второе – вопрос решаемый. В частности, за счет появления требований к компаниям производителям. В выпуске «Европа против хакеров: будет ли закон и порядок?» мы уже писали о том, как Евросоюз движется по пути выработки требований к поставщикам, – очередная новость пришла из Азии.

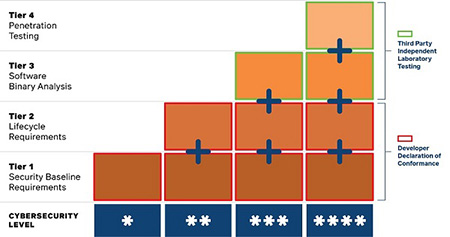

Власти Сингапура объявили об очередном этапе реализации стратегии информационной безопасности, представленной 4 года назад. В частности, Агентство кибербезопасности Сингапура (Cyber Security Agency of Singapore – CSA), координирующее в том числе работу по защите критически важной информационной инфраструктуры государства (включая энергетический и банковский секторы) и работы по повышению осведомленности пользователей, представило схему маркировки устройств (Cybersecurity Labelling Scheme, CLS) по их уровню защищенности. Коснулась она и маршрутизаторов и умных устройств.

Каждый из четырех уровней оценки отражает возрастающую устойчивость продукта к базовым атакам, которым тот может подвергаться. Так, если производитель хочет, чтобы продукт был оценен на уровне CLS 3 (три звездочки), он должен пройти оценку уровней защищенности 1, 2 и 3.

Уровень 1. Базовые требования безопасности

Производители должны следовать набору базовых требований безопасности на основе ETSI EN 303 645, устраняя «типичные ошибки» для защиты от большинства атак, в том числе атак на пароль по умолчанию. Должны быть доступны обновления безопасности и средства для управления отчетами об уязвимостях.

Первый уровень означает использование по умолчанию случайных стойких парольных фраз, отключение потенциально уязвимых интерфейсов, автоматическую загрузку обновлений, использование только защищенного входа в систему управления устройством.

Уровень 2. Требования жизненного цикла

Производители должны включать требования по безопасности из Руководства по кибербезопасности IMDA IoT (IMDA IoT Cyber Security Guide) в жизненный цикл разработки устройств (моделирование угроз, безопасный инженерный подход, безопасная цепочка поставок, тестирование безопасности и т. д.).

Уровень 3. Анализ ПО

Программное обеспечение устройства должно пройти проверку испытательной лабораторией на отсутствие известных критических уязвимостей или вредоносных программ.

Уровень 4. Тест на проникновение

Устройство должно пройти тестирование на проникновение в испытательной лаборатории.

В CSA подчеркнули, что их методика базируется на международных стандартах, поэтому проблем с дублированием сертификации возникать не должно.

Начиная с 13 апреля 2021 года продажа соответствующих устройств в Сингапуре без такой маркировки может быть запрещена, но менять ранее приобретенные устройства не требуется.

Антивирусная правДА! рекомендует

Данные меры представляются нам вполне разумными, и, как мы уже отмечали в одном из предыдущих выпусков, регуляторы в России идут по тому же пути и уже требуют исполнения требований по безопасности в ходе жизненного цикла программ. Другой вопрос, что выполнение подобных требований требует наличия специалистов, которые обладают знаниями, необходимыми для оценки безопасности устройства, защищенности его от злоумышленников. И, как мы уже упоминали, такие специалисты есть в нашей компании. Обращайтесь!

![[ВКонтакте]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Нам важно ваше мнение

Чтобы оставить комментарий, нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта еще нет, его можно создать.

Комментарии пользователей

Lia00

00:47:07 2020-11-17

Неуёмный Обыватель

15:03:25 2020-11-16

Zserg

18:01:57 2020-11-15

Пaвeл

20:07:26 2020-11-14

Альфа

00:22:37 2020-11-14

Alexander

23:03:46 2020-11-13

Alexander

23:03:26 2020-11-13

Так и получалось, побалуется народ, хайпа да тумана наведёт на иноземное, разжуёт да и выплюнет... потому как "невпихуемое"...

Любитель пляжного футбола

22:53:59 2020-11-13

Если немного теории заговора, то сейчас большинство товаров изготавливают такими, чтобы они выходили из строя через определённое время, чтобы мы снова приобретали товары, которые ... и так далее по кругу. Производителям невыгодно изготавливать "вечные" товары, им нужно, чтобы спрос не снижался. Да вы, наверное, и сами не раз слышали, что раньше товары производились более качественные.

Исключения бывают. Но за заявленное качество приходится доплачивать. К примеру, эспандеры СоС, то бишь Captain of Crush, на них производитель даёт пожизненную гарантию, обязуясь сломанный заменить безвозмездно новым. И при этом утверждает (на сайте), что эта замена им ничего не будет стоить, ибо их эспандеры ... не ломаются при правильном использовании.

anatol

22:35:15 2020-11-13

tigra

21:39:57 2020-11-13

tigra

21:34:29 2020-11-13

tigra

21:33:42 2020-11-13

Masha

20:43:19 2020-11-13

Karnegi

19:57:23 2020-11-13

Dvakota

19:25:08 2020-11-13

orw_mikle

19:15:55 2020-11-13

SGES

16:18:38 2020-11-13

Татьяна

15:48:39 2020-11-13

vkor

15:45:49 2020-11-13

ka_s

14:42:05 2020-11-13

Любитель пляжного футбола

14:10:57 2020-11-13

Любитель пляжного футбола

13:56:08 2020-11-13

Пaвeл

12:29:36 2020-11-13

L1t1um

12:22:53 2020-11-13

vinnetou

12:01:11 2020-11-13

Alexander

11:33:46 2020-11-13

К кому же ещё обращаться за помощью?! Только к сотрудникам компании "Доктор Веб"! А на переднем рубеже - Dr.Web Security Space.

P.S. Велик русский язык, а отступать некуда...

1931 год, - "Ударим автопробегом по бездорожью",

2020 год, - требовательно требовать требуемые требования...

Геральт

11:19:37 2020-11-13

Денисенко Павел Андреевич

11:15:33 2020-11-13

kozinka.ru

11:13:17 2020-11-13

maestro431

10:06:07 2020-11-13

Sergey

09:49:02 2020-11-13

Vlad X

09:46:23 2020-11-13

Поддержка год или два,а дальше нужно менять?

GREEN

09:17:33 2020-11-13

Рано или поздно не будет дураков, Но лучше все-таки, если бы пораньше…"

GREEN

09:05:46 2020-11-13

Slava90

06:49:02 2020-11-13